PŘEHLED PROGRAMŮ ANALÝZY SÍŤOVÉHO DOPRAVY A MONITOROVÁNÍ

A.I. KOSTROMITSKÝ, Ph.D. tech. vědy, V.S. VRTAT

Úvod

Monitorování provozu je zásadní pro efektivní správu sítě. Je zdrojem informací o fungování firemních aplikací, se kterými se počítá při alokaci finančních prostředků, plánování výpočetního výkonu, identifikaci a lokalizaci poruch a řešení bezpečnostních problémů.

V nepříliš vzdálené minulosti bylo sledování dopravy poměrně jednoduchým úkolem. Počítače byly zpravidla propojeny na základě sběrnicové topologie, tj. měly sdílené přenosové médium. To umožnilo připojit k síti jediné zařízení, pomocí kterého bylo možné sledovat veškerý provoz. Požadavky na zvýšenou kapacitu sítě a rozvoj technologií přepínání paketů, které způsobily pokles ceny přepínačů a směrovačů, však vedly k rychlému přechodu od sdílených médií k vysoce segmentovaným topologiím. Celkový provoz již nelze vidět z jednoho bodu. Chcete-li získat úplný obrázek, musíte sledovat každý port. Použití připojení typu point-to-point činí připojování zařízení nepohodlným a vyžadovalo by příliš mnoho zařízení k naslouchání všem portům, což se stává neúměrně nákladným úkolem. Samotné přepínače a směrovače mají navíc složité architektury a rychlost zpracování a přenosu paketů se stává důležitým faktorem při určování výkonu sítě.

Jedním ze současných vědeckých úkolů je analýza (a další predikce) soběpodobné dopravní struktury v moderních multiservisních sítích. K vyřešení tohoto problému je nutné shromažďovat a následně analyzovat různé statistiky (rychlost, objemy přenesených dat atd.) ve stávajících sítích. Sběr takových statistik v té či oné podobě je možný pomocí různých softwarových nástrojů. Existuje však soubor dalších parametrů a nastavení, které se při používání různých nástrojů v praxi ukazují jako velmi důležité.

Různí výzkumníci používají různé programy ke sledování síťového provozu. Například v roce výzkumníci použili program - analyzátor (sniffer) síťového provozu Ethreal (Wireshark).

Recenze zahrnovala bezplatné verze programů, které jsou dostupné na , , .

1. Přehled programů pro monitorování síťového provozu

Prohlédli jsme si asi deset programů pro analýzu provozu (snifferů) a více než desítku programů pro sledování síťového provozu, z nichž jsme vybrali čtyři podle nás nejzajímavější a nabízíme vám přehled jejich hlavních schopností.

1) BMEextrém(Obr. 1).

To je nový název známého programu Bandwidth Monitor. Dříve byl program distribuován zdarma, nyní má tři verze a zdarma je pouze ta základní. Tato verze kromě samotného sledování provozu neposkytuje žádné jiné funkce, takže ji lze jen stěží považovat za konkurenci jiných programů. Ve výchozím nastavení BMExtreme monitoruje jak internetový provoz, tak provoz v místní síti, ale monitorování v síti LAN lze v případě potřeby zakázat.

Rýže. 1

2) BWMeter(obr. 2).

Tento program nemá jedno, ale dvě okna pro sledování provozu: jedno zobrazuje aktivitu na internetu a druhé v místní síti.

Rýže. 2

Program má flexibilní nastavení pro sledování provozu. S jeho pomocí můžete určit, zda potřebujete sledovat příjem a přenos dat na internetu pouze z tohoto počítače nebo ze všech počítačů připojených k místní síti, nastavit rozsah IP adres, portů a protokolů, pro které bude sledování, resp. nebude provedena. Kromě toho můžete zakázat sledování provozu v určitých hodinách nebo dnech. Správci systému jistě ocení možnost distribuce provozu mezi počítači v lokální síti. Pro každý počítač tak můžete nastavit maximální rychlost pro příjem a přenos dat a také jedním kliknutím zakázat síťovou aktivitu.

Navzdory své velmi miniaturní velikosti má program širokou škálu možností, z nichž některé lze reprezentovat takto:

Monitorování všech síťových rozhraní a veškerého síťového provozu.

Výkonný filtrační systém, který umožňuje odhadnout objem jakékoli části provozu – až po konkrétní místo v určeném směru nebo provoz z každého stroje v místní síti v určitou denní dobu.

Neomezený počet přizpůsobitelných grafů aktivity síťového připojení na základě vybraných filtrů.

Řízení (omezení, pozastavení) provozu na kterémkoli z filtrů.

Pohodlný statistický systém (od hodiny do roku) s funkcí exportu.

Schopnost zobrazit statistiky vzdálených počítačů pomocí BWMeter.

Flexibilní systém upozornění a upozornění při dosažení určité události.

Maximální možnosti přizpůsobení, vč. vzhled.

Možnost provozovat jako službu.

3) Bandwidth Monitor Pro(obr. 3).

Jeho vývojáři věnovali velkou pozornost nastavení okna sledování provozu. Za prvé, můžete určit, jaké informace bude program neustále zobrazovat na obrazovce. Může se jednat o množství přijatých a přenesených dat (jak jednotlivě, tak celkem) za dnešek a za jakékoli zadané časové období, průměrnou, aktuální a maximální rychlost připojení. Pokud máte nainstalovaných více síťových adaptérů, můžete sledovat statistiky pro každý z nich samostatně. Zároveň lze v monitorovacím okně zobrazit také potřebné informace pro každou síťovou kartu.

Rýže. 3

Samostatně stojí za zmínku systém upozornění, který je zde velmi úspěšně implementován. Můžete nastavit chování programu při splnění zadaných podmínek, což může být přenos určitého množství dat za určitou dobu, dosažení maximální rychlosti stahování, změna rychlosti připojení atd. Pokud na počítač a potřebujete sledovat celkový provoz, lze program spustit jako službu. V tomto případě bude Bandwidth Monitor Pro shromažďovat statistiky všech uživatelů, kteří se přihlásí do systému pod svými přihlašovacími údaji.

4) DUTraffic(obr. 4).

DUTraffic se od všech revizních programů odlišuje svým bezplatným statusem.

Rýže. 4

Stejně jako jeho komerční protějšky může DUTraffic provádět různé akce, pokud jsou splněny určité podmínky. Může například přehrát zvukový soubor, zobrazit zprávu nebo odpojit internetové připojení, když je průměrná nebo aktuální rychlost stahování nižší než zadaná hodnota, když doba trvání internetové relace překročí zadaný počet hodin, když bylo přeneseno množství dat. Kromě toho lze různé akce provádět cyklicky, například pokaždé, když program detekuje přenos daného množství informací. Statistiky v DUTraffic jsou vedeny samostatně pro každého uživatele a pro každé internetové připojení. Program zobrazuje jak obecné statistiky za zvolené časové období, tak informace o rychlosti, množství přenesených a přijatých dat a finančních nákladech na každou relaci.

5) Monitorovací systém kaktusů(obr. 5).

Cacti je webová aplikace s otevřeným zdrojovým kódem (není k dispozici žádný instalační soubor). Cacti shromažďuje statistická data za určité časové intervaly a umožňuje vám je zobrazit graficky. Systém umožňuje vytvářet grafy pomocí RRDtool. Pro zobrazení statistik zatížení procesoru, alokace RAM, počtu běžících procesů a využití příchozího/odchozího provozu se používají většinou standardní šablony.

Rozhraní pro zobrazení statistik shromážděných ze síťových zařízení je prezentováno ve formě stromu, jehož strukturu určuje uživatel. Zpravidla jsou grafy seskupeny podle určitých kritérií a stejný graf může být přítomen v různých větvích stromu (například provoz přes síťové rozhraní serveru - v tom, který je věnován celkovému obrazu o internetovém provozu společnosti, a ve větvi s parametry daného zařízení) . Je zde možnost zobrazit předkompilovanou sadu grafů a je zde režim náhledu. Každý z grafů lze zobrazit samostatně a bude zobrazen za poslední den, týden, měsíc a rok. Je možné nezávisle zvolit časové období, pro které bude rozvrh generován, a to buď zadáním parametrů kalendáře, nebo pouhým výběrem určité oblasti na něm pomocí myši.

stůl 1

|

Nastavení/Programy |

BMEextrém |

BWMeter |

Bandwidth Monitor Pro |

DUTraffic |

Kaktusy |

|

Velikost instalačního souboru |

473 kB |

1,91 MB |

1,05 MB |

1,4 MB |

|

|

Jazyk rozhraní |

ruština |

ruština |

Angličtina |

ruština |

Angličtina |

|

Graf rychlosti |

|||||

|

Graf návštěvnosti |

|||||

|

Export/Import (formát exportního souboru) |

–/– |

(*. csv) |

–/– |

–/– |

(*.xls) |

|

Min -časový krok mezi datovými sestavami |

5 minut. |

1 sec. |

1 min. |

1 sec. |

1 sec. |

|

Možnost změny min |

|||||

2. Recenze programů pro analýzu síťového provozu (sniffery)

Analyzátor provozu neboli sniffer je analyzátor síťového provozu, program nebo hardwarové a softwarové zařízení určené k zachycení a následné analýze nebo pouze analýze síťového provozu určeného pro jiné uzly.

Analýza provozu procházejícího snifferem vám umožňuje:

Zachyťte veškerý nešifrovaný (a někdy i šifrovaný) uživatelský provoz za účelem získání hesel a dalších informací.

Vyhledejte chybu sítě nebo chybu konfigurace síťového agenta (správci systému k tomuto účelu často používají sniffery).

Vzhledem k tomu, že v „klasickém“ snifferu se analýza provozu provádí ručně, pouze pomocí nejjednodušších automatizačních nástrojů (analýza protokolů, obnova TCP streamu), je vhodná pro analýzu pouze malých objemů.

1) Wireshark(dříve Ethereal).

Program pro analýzu provozu pro počítačové sítě Ethernet a některé další. Má grafické uživatelské rozhraní. Wireshark je aplikace, která „zná“ strukturu široké škály síťových protokolů, a proto vám umožňuje analyzovat síťový paket a zobrazit význam každého pole protokolu na jakékoli úrovni. Protože pcap se používá k zachycení paketů, je možné zachytit data pouze ze sítí, které jsou podporovány touto knihovnou. Wireshark však dokáže zpracovat různé formáty vstupních dat, takže můžete otevírat datové soubory zachycené jinými programy a rozšířit tak možnosti zachytávání.

2) DuhovkaSíťProvozAnalyzátor.

Kromě standardních funkcí shromažďování, filtrování a vyhledávání balíčků a také generování reportů nabízí program unikátní možnosti pro rekonstrukci dat. Iris The Network Traffic Analyzer pomáhá podrobně reprodukovat uživatelské relace s různými webovými zdroji a dokonce vám umožňuje simulovat odesílání hesel pro přístup k zabezpečeným webovým serverům pomocí cookies. Unikátní technologie rekonstrukce dat implementovaná v dešifrovacím modulu transformuje stovky shromážděných binárních síťových paketů na známé e-maily, webové stránky, zprávy ICQ atd. eEye Iris umožňuje prohlížet nešifrované zprávy z webové pošty a programů pro rychlé zasílání zpráv, čímž rozšiřuje možnosti stávajících nástroje pro monitorování a audit.

Analyzátor paketů eEye Iris vám umožňuje zachytit různé podrobnosti o útoku, jako je datum a čas, IP adresy a názvy DNS počítačů hackera a oběti a použité porty.

3) EthernetInternetprovozStatistický.

Statistika internetového provozu Ethernet zobrazuje množství přijatých a přijatých dat (v bajtech - celkem a za poslední relaci) a také rychlost připojení. Pro přehlednost se nasbíraná data zobrazují v reálném čase na grafu. Funguje bez instalace, rozhraní je ruské a anglické.

Utilita pro sledování stupně síťové aktivity - zobrazuje množství přijatých a přijatých dat, uchovává statistiky za relaci, den, týden a měsíc.

4) CommTraffic.

Jedná se o síťový nástroj pro shromažďování, zpracování a zobrazování statistik internetového provozu přes modem (dial-up) nebo vyhrazené připojení. Při monitorování segmentu místní sítě zobrazuje CommTraffic internetový provoz pro každý počítač v segmentu.

CommTraffic obsahuje snadno přizpůsobitelné, uživatelsky přívětivé rozhraní, které zobrazuje statistiky výkonu sítě ve formě grafů a čísel.

tabulka 2

|

Nastavení/Programy |

Wireshark |

Iris Analyzátor síťového provozu |

Ethernet Statistika internetového provozu |

CommTraffic |

|

Velikost instalačního souboru |

17,4 MB |

5,04 MB |

651 kB |

7,2 MB |

|

Jazyk rozhraní |

Angličtina |

ruština |

angličtina ruština |

ruština |

|

Graf rychlosti |

||||

|

Graf návštěvnosti |

||||

|

Export/Import (formát exportního souboru) |

+/– (*.txt, *.px, *.csv, *.psml, *.pdml, *.c) |

–/– |

–/– |

–/– |

|

Spusťte monitorování na vyžádání |

||||

|

Min -časový krok mezi datovými sestavami |

0,001 sec. |

1 sec. |

1 sec. |

1 sec. |

|

Možnost změny min - krok mezi datovými reporty |

Závěr

Celkově můžeme říci, že většina domácích uživatelů bude spokojena s možnostmi, které Bandwidth Monitor Pro poskytuje. Pokud mluvíme o nejfunkčnějším programu pro sledování síťového provozu, je to samozřejmě BWMeter.

Mezi recenzovanými programy pro analýzu síťového provozu bych rád vyzdvihl Wireshark, který má více funkcí.

Monitorovací systém Cacti maximálně splňuje zvýšené požadavky, které jsou kladeny v případě provádění výzkumu síťového provozu pro vědecké účely. V budoucnu plánují autoři článku použít tento konkrétní systém pro sběr a předběžnou analýzu provozu v podnikové multiservisní síti Katedry komunikačních sítí Charkovské národní univerzity radioelektroniky.

Bibliografie

Platov V.V., Petrov V.V. Studium sebepodobné struktury teletraffic v bezdrátové síti // Radiotechnické notebooky. M.: OKB MPEI. 2004. č. 3. s. 58-62.

Petrov V.V. Struktura a algoritmus teletraffic pro zajištění kvality služby pod vlivem efektu sebepodobnosti. Disertační práce pro vědeckou hodnost kandidáta technických věd, 5. 12. 13, Moskva, 2004, 199 s.

V některých případech se k detekci problémů ve fungování síťového zásobníku hostitele a segmentů sítě používá analýza síťového provozu. Existují nástroje, které umožňují zobrazit (naslouchat) a analyzovat provoz sítě na úrovni přenášených rámců, síťových paketů, síťových připojení, datagramů a aplikačních protokolů..

Záleží na V situaci může být pro diagnostiku k dispozici jak provoz uzlu, na kterém je provoz sítě naslouchán, tak provoz segmentu sítě, portu routeru atd.. Pokročilé možnosti odposlechu provozu jsou založeny na „promiskuitním“ režimu provoz síťového adaptéru: jsou zpracovány všechny rámce (a nejen ty určené pro danou MAC adresu a vysílání, jako v běžném provozu).

V síti Ethernet existují následující základní funkce pro naslouchání provozu:

- V síti založené na rozbočovačích je veškerý provoz kolizní domény dostupný jakékoli síťové stanici.

- V sítích založených na síťových přepínačích stanic je dostupný její provoz, stejně jako veškerý broadcast provoz tohoto segmentu.

- Některé spravované přepínače mají schopnost kopírovat provoz z daného portu na monitorovací port(„zrcadlení“, monitorování portů).

- Použití speciálních prostředků (spojovačů), které jsou součástí síťového spojení, přeruší a přenese provoz spojení na samostatný port.

- "Trik" s nábojem- port přepínače, jehož provoz je třeba naslouchat, je zapnutý prostřednictvím rozbočovače, který také připojuje uzel monitoru k rozbočovači (v tomto případě je ve většině případů snížen výkon síťového připojení).

Existují programy ( síťové monitory nebo analyzátory, sniffer), které implementují funkci odposlechu síťového provozu (včetně v promiskuitním režimu), jeho zobrazení nebo zápisu do souboru. Kromě toho může analytický software filtrovat provoz na základě pravidel, dekódovat (dešifrovat) protokoly, číst statistiky a diagnostikovat některé problémy.

Poznámka: Dobrá volba základního nástroje pro analýzu síťového provozu v grafické prostředí je bezplatný balíček wireshark[43], dostupný pro Windows a v repozitářích některých distribucí Linuxu.

nástroj tcpdump

Konzolový nástroj tcpdump je součástí většiny unixových systémů a umožňuje zachytit a zobrazit síťový provoz [44]. Nástroj používá libpcap, přenosnou knihovnu C/C++ pro zachycení síťového provozu.

Chcete-li nainstalovat tcpdump na Debian, můžete použít příkaz:

# apt-get install tcpdump

Chcete-li spustit tento nástroj, musíte mít práva superuživatel(zejména kvůli nutnosti uvést síťový adaptér do "promiskuitního" režimu). Obecně je formát příkazu následující:

tcpdump<опции> <фильтр-выражение>

Pro výstup na konzolu popis záhlaví(dešifrovaná data) zachycených paketů, musíte zadat rozhraní pro analýzu provozu (volba -i):

# tcpdump -i eth0

Převod IP adres na názvy domén můžete zakázat (protože velké objemy provozu vytvářejí velké množství požadavků na server DNS) - volba -n:

# tcpdump -n -i eth0

Pro výstup dat na úrovni linky (například mac adresy atd.) použijte volbu -e:

# tcpdump -en -i eth0

Tisk dalších informací (např. možnosti TTL, IP) - volba -v:

# tcpdump -ven -i eth0

Zvětšení velikosti zachycených paketů (ve výchozím nastavení více než 68 bajtů) - volba -s udávající velikost (-s 0 - zachytit celé pakety):

Zápis do souboru (přímo balíčky - "dump") - volba -w označující název souboru:

# tcpdump -w traf.dump

Čtení balíčků ze souboru - volba - r určující název souboru:

# tcpdump -r traf.dump

Ve výchozím nastavení běží tcpdump v promiskuitním režimu. Přepínač -p říká tcpdump, aby zachytil pouze provoz určený pro tohoto hostitele.

Další informace o přepínačích a formátu filtru tcpdump naleznete v referenční příručce (man tcpdump).

Analýza provozu na úrovni síťového rozhraní a na úrovni sítě pomocí tcpdump

K alokaci ethernetových rámců se používají následující konstrukce tcpdump (obecný pohled):

tcpdump ether ( src | dst | hostitel ) MAC_ADDRESS

kde src je zdrojová MAC adresa, dst- cílová MAC adresa, hostitel - src nebo dst a také pro zvýraznění vysílání.

Packet sniffing je hovorový termín, který odkazuje na umění analýzy síťového provozu. Na rozdíl od všeobecného přesvědčení věci jako e-maily a webové stránky necestují po internetu v jednom kuse. Jsou rozděleny do tisíců malých datových paketů a tak odesílány přes internet. V tomto článku se podíváme na nejlepší bezplatné síťové analyzátory a sniffery paketů.

Existuje mnoho nástrojů, které shromažďují síťový provoz, a většina z nich používá jako jádro pcap (na systémech podobných Unixu) nebo libcap (na Windows). Další typ nástroje pomáhá analyzovat tato data, protože i malé množství provozu může generovat tisíce paketů, ve kterých je obtížné se orientovat. Téměř všechny tyto nástroje se od sebe ve sběru dat jen málo liší, hlavní rozdíly jsou v tom, jak data analyzují.

Analýza síťového provozu vyžaduje pochopení toho, jak síť funguje. Neexistuje žádný nástroj, který by dokázal magicky nahradit analytické znalosti základů sítě, jako je TCP „3-way handshake“, který se používá k zahájení spojení mezi dvěma zařízeními. Analytici také potřebují mít určité znalosti o typech síťového provozu v normálně fungující síti, jako je ARP a DHCP. Tyto znalosti jsou důležité, protože analytické nástroje vám jednoduše ukáží, co od nich požadujete. Je na vás, abyste se rozhodli, o co požádáte. Pokud nevíte, jak vaše síť obvykle vypadá, může být obtížné zjistit, že jste ve spoustě balíků, které jste nasbírali, našli to, co potřebujete.

Nejlepší sniffery paketů a síťové analyzátory

Průmyslové nářadí

Začněme nahoře a pak se propracujeme až k základům. Pokud máte co do činění se sítí na podnikové úrovni, budete potřebovat velkou zbraň. I když téměř vše ve svém jádru používá tcpdump (více o tom později), nástroje podnikové úrovně mohou vyřešit určité složité problémy, jako je korelace provozu z více serverů, poskytování inteligentních dotazů k identifikaci problémů, upozorňování na výjimky a vytváření dobrých grafů, které je to, co šéfové vždy požadují.

Nástroje na podnikové úrovni jsou obvykle zaměřeny spíše na streamování síťového provozu než na posuzování obsahu paketů. Tím chci říct, že hlavním cílem většiny systémových administrátorů v podniku je zajistit, aby síť neměla problémová místa ve výkonu. Když k takovým úzkým místům dojde, je obvykle cílem určit, zda je problém způsoben sítí nebo aplikací v síti. Na druhou stranu tyto nástroje obvykle dokážou zvládnout tolik provozu, že mohou pomoci předvídat, kdy bude segment sítě plně zatížen, což je kritický bod při správě šířky pásma sítě.

Jedná se o velmi rozsáhlou sadu nástrojů pro správu IT. V tomto článku je vhodnější nástroj Deep Packet Inspection and Analysis, který je jeho součástí. Shromažďování síťového provozu je poměrně jednoduché. S nástroji jako WireShark také není problém se základní analýzou. Ne vždy je ale situace zcela jasná. Ve velmi vytížené síti může být obtížné určit i velmi jednoduché věci, jako například:

Jaká aplikace v síti generuje tento provoz?

- pokud je aplikace známá (řekněme webový prohlížeč), kde její uživatelé tráví většinu času?

- která spojení jsou nejdelší a přetěžují síť?

Většina síťových zařízení používá metadata každého paketu, aby zajistila, že paket půjde tam, kam potřebuje. Obsah paketu je síťovému zařízení neznámý. Další věcí je hloubková kontrola paketů; to znamená, že je zkontrolován skutečný obsah balení. Tímto způsobem lze zjistit kritické síťové informace, které nelze získat z metadat. Nástroje jako ty, které poskytuje SolarWinds, mohou poskytovat smysluplnější data než jen tok provozu.

Mezi další technologie pro správu datově náročných sítí patří NetFlow a sFlow. Každý má své silné a slabé stránky,

Můžete se dozvědět více o NetFlow a sFlow.

Síťová analýza obecně je pokročilé téma, které je založeno jak na získaných znalostech, tak na praktických pracovních zkušenostech. Můžete vyškolit osobu, aby měla podrobné znalosti o síťových paketech, ale pokud tato osoba nezná samotnou síť a nemá zkušenosti s identifikací anomálií, nebude si moc dobře počínat. Nástroje popsané v tomto článku by měli používat zkušení správci sítě, kteří vědí, co chtějí, ale nejsou si jisti, který nástroj je nejlepší. Mohou je používat i méně zkušení správci systému, aby získali každodenní síťové zkušenosti.

Základy

Hlavním nástrojem pro sběr síťového provozu je

Je to open source aplikace, která se instaluje na téměř všechny operační systémy podobné Unixu. Tcpdump je vynikající nástroj pro sběr dat, který má velmi sofistikovaný filtrovací jazyk. Je důležité vědět, jak data při shromažďování filtrovat, abyste získali normální sadu dat pro analýzu. Zachycování všech dat ze síťového zařízení, dokonce i na středně vytížené síti, může generovat příliš mnoho dat, která je velmi obtížné analyzovat.

V některých vzácných případech bude stačit vytisknout data zachycená tcpdump přímo na obrazovku, abyste našli to, co potřebujete. Například při psaní tohoto článku jsem sbíral provoz a všiml jsem si, že můj počítač odesílá provoz na IP adresu, kterou jsem neznal. Ukázalo se, že můj počítač odesílal data na IP adresu Google 172.217.11.142. Protože jsem neměl žádné produkty Google a Gmail nebyl otevřený, nevěděl jsem, proč se to děje. Zkontroloval jsem svůj systém a našel následující:

[ ~ ]$ ps -ef | grep uživatel google 1985 1881 0 10:16 ? 00:00:00 /opt/google/chrome/chrome --type=service

Ukázalo se, že i když Chrome není spuštěn, zůstává spuštěn jako služba. Bez analýzy paketů bych si toho nevšiml. Zachytil jsem ještě pár datových paketů, ale tentokrát jsem dal tcpdumpu za úkol zapsat data do souboru, který jsem pak otevřel ve Wiresharku (o tom později). Toto jsou záznamy:

Tcpdump je oblíbený nástroj systémových administrátorů, protože jde o nástroj příkazového řádku. Spuštění tcpdump nevyžaduje GUI. Pro produkční servery je grafické rozhraní spíše škodlivé, protože spotřebovává systémové prostředky, takže jsou vhodnější programy příkazového řádku. Stejně jako mnoho moderních nástrojů má tcpdump velmi bohatý a komplexní jazyk, jehož zvládnutí nějakou dobu trvá. Několik velmi základních příkazů zahrnuje výběr síťového rozhraní pro sběr dat a zápis těchto dat do souboru, aby je bylo možné exportovat pro analýzu jinam. K tomu slouží přepínače -i a -w.

# tcpdump -i eth0 -w tcpdump_packets tcpdump: poslech na eth0, typ odkazu EN10MB (Ethernet), velikost zachycení 262144 bajtů ^C51 zachycených paketů

Tento příkaz vytvoří soubor se zachycenými daty:

soubor tcpdump_packets tcpdump_packets: soubor zachycení tcpdump (little-endian) - verze 2.4 (Ethernet, délka zachycení 262144)

Standardem pro takové soubory je formát pcap. Nejedná se o text, takže jej lze analyzovat pouze pomocí programů, které tomuto formátu rozumí.

3.Windump

Většina užitečných nástrojů s otevřeným zdrojovým kódem se nakonec naklonuje do jiných operačních systémů. Když k tomu dojde, říká se, že aplikace byla migrována. Windump je port tcpdump a chová se velmi podobně.

Nejvýznamnější rozdíl mezi Windumpem a tcpdumpem je ten, že Windump potřebuje před spuštěním Windumpu nainstalovanou knihovnu Winpcap. Přestože Windump a Winpcap poskytuje stejný správce, je nutné je stáhnout samostatně.

Winpcap je knihovna, která musí být předem nainstalována. Windump je ale exe soubor, který se nemusí instalovat, takže jej můžete pouze spustit. Toto je třeba mít na paměti, pokud používáte síť Windows. Nemusíte instalovat Windump na každý počítač, můžete jej pouze zkopírovat podle potřeby, ale pro podporu Windup budete potřebovat Winpcap.

Stejně jako u tcpdump může Windump zobrazovat síťová data pro analýzu, filtrovat je stejným způsobem a také zapisovat data do souboru pcap pro pozdější analýzu.

4. Wireshark

Wireshark je dalším nejznámějším nástrojem v sadě nástrojů správce systému. Nejen, že vám umožňuje zachytit data, ale také poskytuje některé pokročilé analytické nástroje. Wireshark je navíc open source a byl portován na téměř všechny existující serverové operační systémy. Wireshark, nazvaný Etheral, nyní běží všude, včetně samostatné přenosné aplikace.

Pokud analyzujete provoz na serveru pomocí GUI, Wireshark může udělat vše za vás. Může sbírat data a následně je analyzovat přímo tam. GUI jsou však na serverech vzácná, takže můžete vzdáleně shromažďovat síťová data a poté prozkoumat výsledný soubor pcap v aplikaci Wireshark na vašem počítači.

Když poprvé spustíte Wireshark, můžete buď načíst existující soubor pcap, nebo spustit zachycení provozu. V druhém případě můžete dodatečně nastavit filtry pro snížení množství shromážděných dat. Pokud neurčíte filtr, Wireshark jednoduše shromáždí všechna síťová data z vybraného rozhraní.

Jednou z nejužitečnějších funkcí Wiresharku je možnost sledovat stream. Nejlepší je představit si nit jako řetěz. Na screenshotu níže můžeme vidět spoustu zachycených dat, ale nejvíce mě zaujala IP adresa Google. Mohu kliknout pravým tlačítkem a sledovat stream TCP, abych viděl celý řetězec.

Pokud byl provoz zachycen na jiném počítači, můžete importovat soubor PCAP pomocí dialogu Wireshark File -> Open. Pro importované soubory jsou k dispozici stejné filtry a nástroje jako pro zachycená síťová data.

5.tshark

Tshark je velmi užitečné spojení mezi tcpdump a Wireshark. Tcpdump je lepší ve sběru dat a dokáže chirurgicky extrahovat pouze data, která potřebujete, nicméně jeho možnosti analýzy dat jsou velmi omezené. Wireshark je skvělý v zachycení i analýze, ale má náročné uživatelské rozhraní a nelze jej použít na serverech bez GUI. Zkus tshark, funguje to na příkazovém řádku.

Tshark používá stejná pravidla filtrování jako Wireshark, což by nemělo být překvapivé, protože jde v podstatě o stejný produkt. Níže uvedený příkaz pouze říká tshark, aby zachytil cílovou IP adresu, stejně jako některá další pole zájmu z HTTP části paketu.

# tshark -i eth0 -Y http.request -T fields -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox /57.0 /images/title.png 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/styles/phoenix.css 172.20.0.12 Linux (Mozilla x86512; Linux rv:57.0) Gecko/20100101 Firefox/57.0 /images/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20.0.122 172.20.0.122 (X11; Linux x86_0701 Mozilla / Linux x86_0701 Gercko1rv:5 500 Firefox /57.0 /images/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/images/title.png 172.20.0.512 Linux (Mozilla Mozilla 5.12 Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /favicon.ico 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0fa

Chcete-li zapsat provoz do souboru, použijte k tomu volbu -W a poté přepínač -r (čtení) pro jeho čtení.

První zachycení:

# tshark -i eth0 -w tshark_packets Zachycování na "eth0" 102 ^C

Přečtěte si to zde, nebo to přesuňte na jiné místo k analýze.

# tshark -r tshark_packets -Y http.request -T fields -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/2010010 /57.0 /kontakt 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /rezervace/ 172.20.0.122 Mozilla/5.0 (X11; 01 7 Linux; 01 Linux x80; 01 Linux x86 / 57.0 /reservations/styles/styles.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/code/jquery_lightbox/jquery_2lightbox/js.6pack .js 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/styles/index.css 172.20.0.122 Mozilla/5.0 x8.6_4/ Linux; Linux 2010 0101 Firefox/57.0 /res/images/title.png

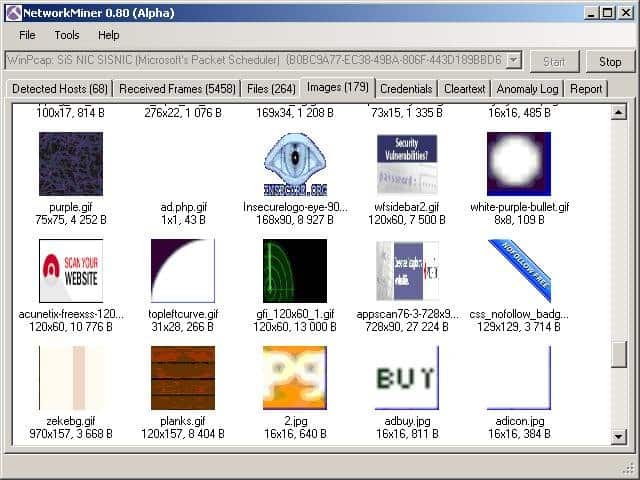

Jedná se o velmi zajímavý nástroj, který spadá spíše do kategorie síťových forenzních analytických nástrojů než jen snifferů. Oblast forenzní se obvykle zabývá vyšetřováním a shromažďováním důkazů a Network Miner tuto práci dělá dobře. Stejně jako může wireshark sledovat tok TCP a rekonstruovat celý řetězec přenosu paketů, Network Miner může sledovat tok, aby obnovil soubory, které byly přeneseny po síti.

Network Miner lze strategicky umístit na síť, abyste mohli v reálném čase sledovat a shromažďovat provoz, který vás zajímá. Nebude generovat vlastní provoz v síti, takže bude fungovat nenápadně.

Network Miner může pracovat i offline. Pomocí tcpdump můžete shromažďovat pakety v bodu zájmu sítě a poté importovat soubory PCAP do Network Miner. Dále se můžete pokusit obnovit všechny soubory nebo certifikáty nalezené v nahraném souboru.

Network Miner je vytvořen pro Windows, ale s Mono jej lze spustit na jakémkoli OS, který podporuje platformu Mono, jako je Linux a MacOS.

K dispozici je bezplatná verze, základní, ale se slušnou sadou funkcí. Pokud potřebujete další funkce, jako je geolokace a vlastní skripty, budete si muset zakoupit profesionální licenci.

7. Šumař (HTTP)

Technicky to není nástroj pro zachycení síťových paketů, ale je tak neuvěřitelně užitečný, že se dostal na tento seznam. Na rozdíl od ostatních zde uvedených nástrojů, které jsou navrženy tak, aby zachytily síťový provoz z jakéhokoli zdroje, je Fiddler spíše nástrojem pro ladění. Zachycuje HTTP provoz. Zatímco mnoho prohlížečů již tuto možnost má ve svých vývojářských nástrojích, Fiddler není omezen na provoz prohlížeče. Fiddler dokáže zachytit jakýkoli HTTP provoz na počítači, včetně newebových aplikací.

Mnoho desktopových aplikací používá HTTP pro připojení k webovým službám a kromě Fiddleru je jediným způsobem, jak zachytit takový provoz pro analýzu, použití nástrojů jako tcpdump nebo Wireshark. Fungují však na úrovni paketů, takže analýza vyžaduje rekonstrukci těchto paketů do toků HTTP. Provést jednoduchý průzkum může být hodně práce a v tom přichází na řadu Šumař. Fiddler vám pomůže detekovat soubory cookie, certifikáty a další užitečná data odesílaná aplikacemi.

Fiddler je zdarma a stejně jako Network Miner jej lze spustit v Mono na téměř jakémkoli operačním systému.

8. Capsa

Síťový analyzátor Capsa má několik edic, z nichž každá má jiné možnosti. Na první úrovni je Capsa zdarma a v podstatě vám umožňuje jednoduše zachytit pakety a provést na nich základní grafickou analýzu. Řídicí panel je jedinečný a může pomoci nezkušenému správci systému rychle identifikovat problémy se sítí. Bezplatná úroveň je pro lidi, kteří se chtějí dozvědět více o balíčcích a rozvíjet své analytické dovednosti.

Bezplatná verze umožňuje sledovat přes 300 protokolů, je vhodná pro sledování e-mailů i ukládání obsahu e-mailů a podporuje také spouštěče, které lze použít ke spouštění výstrah, když nastanou určité situace. V tomto ohledu lze Capsu do jisté míry využít jako podpůrný nástroj.

Capsa je k dispozici pouze pro Windows 2008/Vista/7/8 a 10.

Závěr

Je snadné pochopit, jak může správce systému vytvořit infrastrukturu monitorování sítě pomocí nástrojů, které jsme popsali. Tcpdump nebo Windump lze nainstalovat na všechny servery. Plánovač, jako je cron nebo plánovač Windows, spustí relaci shromažďování paketů ve správný čas a zapíše shromážděná data do souboru pcap. Správce systému pak může tyto pakety přenést do centrálního počítače a analyzovat je pomocí wireshark. Pokud je síť na to příliš velká, jsou k dispozici podnikové nástroje, jako je SolarWinds, které přemění všechny síťové pakety na spravovatelnou datovou sadu.

Ministerstvo školství a vědy Ruské federace

Státní vzdělávací instituce "St. Petersburg State Polytechnic University"

Cheboksary Institute of Economics and Management (pobočka)

Katedra vyšší matematiky a informačních technologií

ABSTRAKTNÍ

v kurzu „Informační bezpečnost“.

na téma: "Síťové analyzátory"

Dokončeno

Student 4. ročníku, plat 080502-51M

obor "Management"

ve strojírenském podniku"

Pavlov K.V.

Kontrolovány

Učitel

Čeboksary 2011

ÚVOD

Sítě Ethernet si získaly obrovskou popularitu díky své dobré propustnosti, snadné instalaci a přiměřeným nákladům na instalaci síťového zařízení.

Technologie Ethernet však není bez významných nedostatků. Tím hlavním je nezabezpečenost přenášených informací. Počítače připojené k síti Ethernet jsou schopny zachytit informace adresované jejich sousedům. Důvodem je takzvaný mechanismus vysílání zpráv přijatý v sítích Ethernet.

Propojení počítačů v síti boří staré axiomy informační bezpečnosti. Například o statickém zabezpečení. V minulosti mohl zranitelnost systému objevit a opravit správce systému instalací příslušné aktualizace, který mohl zkontrolovat funkčnost nainstalované „záplaty“ až o několik týdnů nebo měsíců později. Tato „záplata“ však mohla být odstraněna uživatelem náhodně nebo během práce nebo jiným správcem při instalaci nových komponent. Všechno se mění a nyní se informační technologie mění tak rychle, že statické bezpečnostní mechanismy již nezajišťují kompletní zabezpečení systému.

Donedávna byly hlavním mechanismem ochrany podnikových sítí firewally. Firewally navržené k ochraně informačních zdrojů organizace se však často samy o sobě ukáží jako zranitelné. To se děje proto, že správci systému vytvářejí v přístupovém systému tolik zjednodušení, že se nakonec kamenná zeď bezpečnostního systému stane plná děr jako síto. Ochrana firewallem (Firewall) nemusí být praktická pro podnikové sítě s vysokým provozem, protože použití více firewallů může výrazně ovlivnit výkon sítě. V některých případech je lepší „nechat dveře dokořán“ a zaměřit se na metody detekce a reakce na narušení sítě.

Pro neustálé (24 hodin denně, 7 dní v týdnu, 365 dní v roce) monitorování podnikové sítě za účelem odhalování útoků jsou určeny systémy „aktivní“ ochrany – systémy detekce útoků. Tyto systémy detekují útoky na uzly podnikové sítě a reagují na ně způsobem určeným bezpečnostním administrátorem. Například přeruší spojení s útočícím uzlem, informují administrátora nebo zanesou informace o útoku do logů.

1. SÍŤOVÉ ANALYZÁTORY

1.1 IP - VÝSTRAHA 1 NEBO PRVNÍ SÍŤOVÝ MONITOR

Nejprve bychom si měli říci pár slov o místním vysílání. V ethernetové síti počítače k ní připojené obvykle sdílejí stejný kabel, který slouží jako médium pro posílání zpráv mezi nimi.

Každý, kdo si přeje přenést zprávu přes společný kanál, se musí nejprve ujistit, že tento kanál je v daný čas volný. Po zahájení přenosu počítač poslouchá nosnou frekvenci signálu a zjišťuje, zda nedošlo ke zkreslení signálu v důsledku kolize s jinými počítači, které současně vysílají svá data. Pokud dojde ke kolizi, přenos se přeruší a počítač se na určitou dobu „ztiší“, aby se pokusil přenos zopakovat o něco později. Pokud počítač připojený k ethernetové síti sám nic nevysílá, přesto nadále „poslouchá“ všechny zprávy přenášené po síti sousedními počítači. Poté, co si počítač všimne jeho síťové adresy v hlavičce příchozích dat, zkopíruje tuto část do své lokální paměti.

Existují dva hlavní způsoby připojení počítačů k síti Ethernet. V prvním případě jsou počítače propojeny pomocí koaxiálního kabelu. Tento kabel se vede z počítače do počítače, připojuje se k síťovým adaptérům s konektorem ve tvaru T a na koncích je zakončen BNC terminátory. Tato topologie se v odborném jazyce nazývá síť Ethernet 10Base2. Lze ji však také nazvat sítí, ve které „každý každého slyší“. Jakýkoli počítač připojený k síti je schopen zachytit data odeslaná přes tuto síť jiným počítačem. V druhém případě je každý počítač připojen kroucenou dvojlinkou k samostatnému portu centrálního spínacího zařízení - rozbočovače nebo přepínače. V takových sítích, nazývaných sítě Ethernet lOBaseT, jsou počítače rozděleny do skupin nazývaných kolizní domény. Kolizní domény jsou definovány porty rozbočovače nebo přepínače, které jsou připojeny ke společné sběrnici. V důsledku toho nedochází ke kolizím mezi všemi počítači v síti. a odděleně - mezi těmi z nich, které jsou součástí stejné kolizní domény, což zvyšuje propustnost sítě jako celku.

V poslední době se ve velkých sítích začal objevovat nový typ přepínačů, které nevyužívají broadcasting a neuzavírají mezi sebou skupiny portů. Místo toho jsou všechna data odeslaná přes síť uložena do vyrovnávací paměti a odeslána co nejdříve. Takových sítí je však stále poměrně dost – ne více než 5 % z celkového počtu sítí typu Ethernet.

Algoritmus přenosu dat používaný ve velké většině ethernetových sítí tedy vyžaduje, aby každý počítač připojený k síti nepřetržitě „naslouchal“ veškerému síťovému provozu bez výjimky. Některými lidmi navrhované přístupové algoritmy, ve kterých by byly počítače odpojeny od sítě při přenosu zpráv „jiných lidí“, zůstaly nerealizovány kvůli jejich přílišné složitosti, vysoké ceně implementace a nízké účinnosti.

Co je IPAlert-1 a odkud pochází? Praktický a teoretický výzkum autorů v oblasti studia síťové bezpečnosti vedl kdysi k následující myšlence: na internetu, stejně jako v jiných sítích (např. Novell NetWare, Windows NT), existoval vážný nedostatek bezpečnostního softwaru, který by to dokázal komplex řízení (monitorování) na úrovni spoje celého toku informací přenášených po síti za účelem detekce všech typů vzdálených dopadů popsaných v literatuře. Studie trhu se softwarem pro zabezpečení internetových sítí odhalila, že takové komplexní nástroje pro vzdálenou detekci útoků neexistují a ty, které existovaly, byly navrženy tak, aby detekovaly jeden konkrétní typ útoku (například ICMP Redirect nebo ARP). Proto byl zahájen vývoj monitorovacího nástroje pro segment IP sítě, určeného pro použití na internetu a dostal název: IP Alert-1 network security monitor.

Hlavním úkolem tohoto nástroje, který programově analyzuje síťový provoz v přenosovém kanálu, není odrážení vzdálených útoků prováděných přes komunikační kanál, ale jejich odhalování a protokolování (udržování auditního souboru s logováním ve formě vhodné pro následné vizuální analýza všech událostí spojených se vzdálenými útoky na daný segment sítě) a okamžité upozornění bezpečnostního správce, pokud je detekován vzdálený útok. Hlavním úkolem monitoru zabezpečení sítě IP Alert-1 je sledování bezpečnosti odpovídajícího segmentu internetu.

Monitor zabezpečení sítě IP Alert-1 má následující funkce a umožňuje prostřednictvím analýzy sítě detekovat následující vzdálené útoky na segment sítě, který kontroluje:

1. Sledování korespondence IP a ethernetových adres v paketech přenášených hostiteli umístěnými v řízeném segmentu sítě.

Na hostiteli IP Alert-1 vytvoří bezpečnostní administrátor statickou ARP tabulku, kam zadá informace o odpovídajících IP a ethernetových adresách hostitelů umístěných v řízeném segmentu sítě.

Tato funkce umožňuje odhalit neoprávněnou změnu IP adresy nebo její nahrazení (tzv. IP Spoofing, spoofing, IP-spoofing (jarg)).

2. Sledování správného používání mechanismu vzdáleného vyhledávání ARP. Tato funkce umožňuje detekovat vzdálený útok False ARP pomocí statické tabulky ARP.

3. Sledování správného používání mechanismu vzdáleného vyhledávání DNS. Tato funkce umožňuje identifikovat všechny možné typy vzdálených útoků na službu DNS

4. Sledování správnosti pokusů o vzdálené připojení pomocí analýzy přenášených požadavků. Tato funkce umožňuje odhalit zaprvé pokus o studium zákona o změně počáteční hodnoty identifikátoru TCP spojení - ISN, zadruhé útok vzdáleného odmítnutí služby provedený přetečením fronty žádostí o připojení a zatřetí řízený útok. „bouře“ falešných požadavků na připojení (jak TCP, tak UDP), což také vede k odmítnutí služby.

Monitor zabezpečení sítě IP Alert-1 vám tedy umožňuje detekovat, upozorňovat a zaznamenávat většinu typů vzdálených útoků. Tento program však není v žádném případě konkurentem systémů Firewall. IP Alert-1, využívající vlastnosti vzdálených útoků na internetu, slouží jako nezbytný doplněk – mimochodem nesrovnatelně levnější – k systémům Firewall. Bez bezpečnostního monitoru zůstane většina pokusů o spuštění vzdálených útoků na váš segment sítě vašim očím skryta. Žádný ze známých firewallů není zapojen do tak inteligentní analýzy zpráv procházejících sítí, aby identifikoval různé typy vzdálených útoků, omezuje se v nejlepším případě na vedení protokolu, který zaznamenává informace o pokusech o uhodnutí hesla, skenování portů a skenování sítě. pomocí známých programů pro vzdálené vyhledávání. Pokud tedy správce IP sítě nechce zůstat lhostejný a spokojit se s rolí prostého statistika při vzdálených útocích na svou síť, pak je vhodné, aby použil monitor zabezpečení sítě IP Alert-1.

tcpdump

Hlavním nástrojem pro téměř všechny kolekce síťového provozu je tcpdump. Je to open source aplikace, která se instaluje na téměř všechny operační systémy podobné Unixu. Tcpdump je vynikající nástroj pro sběr dat a přichází s velmi výkonným filtrovacím jádrem. Je důležité vědět, jak filtrovat data během shromažďování, abyste získali spravovatelný kus dat pro analýzu. Zachycení všech dat ze síťového zařízení, dokonce i na středně vytížené síti, může vytvořit příliš mnoho dat pro jednoduchou analýzu.

V některých vzácných případech může tcpdump vytisknout výstup přímo na vaši obrazovku a to může stačit k nalezení toho, co hledáte. Například při psaní článku byl zachycen určitý provoz a bylo zjištěno, že stroj odesílá provoz na neznámou IP adresu. Ukázalo se, že stroj odesílal data na IP adresu Google 172.217.11.142. Protože nebyly spuštěny žádné produkty Google, vyvstala otázka, proč se tak děje.

Kontrola systému ukázala následující:

[ ~ ]$ ps -ef | grep googleZanechte svůj komentář!