С ошибкой "Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом" время от времени приходится сталкиваться каждому системному администратору. Но не каждый понимает причины и механизмы процессов, приводящие к ее возникновению. Потому что без понимания смысла происходящих событий невозможно осмысленное администрирование, которое подменяется бездумным выполнением инструкций.

Учетные записи компьютеров, также, как и учетные записи пользователей, являются участниками безопасности домена. Каждому участнику безопасности автоматически присваивается идентификатор безопасности (SID) на уровне которого осуществляется доступ к ресурсам домена.

Перед тем как предоставить учетной записи доступ к домену необходимо проверить ее подлинность. Каждый участник безопасности должен иметь свою учетную запись и пароль, учетная запись компьютера не исключение. При присоединении компьютера к Active Directory для него создается учетная запись типа "Компьютер" и устанавливается пароль. Доверие на этом уровне обеспечивается тем, что данная операция производится администратором домена или иным пользователем, имеющим для этого явные полномочия.

Впоследствии при каждом входе в домен компьютер устанавливает защищенный канал с контроллером домена и сообщает ему свои учетные данные. Таким образом между компьютером и доменом устанавливаются доверительные отношения и дальнейшее взаимодействие происходит согласно установленных администратором политик безопасности и прав доступа.

Пароль учетной записи компьютера действует 30 дней и впоследствии автоматически изменяется. При этом важно понимать, что смену пароля инициирует компьютер. Это происходит аналогично процессу смены пароля пользователя. Обнаружив, что текущий пароль просрочен, компьютер при очередном входе в домен его заменит. Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Доверительные отношения нарушаются в том случае, если компьютер пытается аутентифицироваться в домене с недействительным паролем. Как такое может произойти? Самый простой способ - это откатить состояние компьютера, например, штатной утилитой восстановления системы. Такой же эффект может быть достигнут при восстановлении из образа, снапшота (для виртуальных машин) и т.п.

Еще один вариант - это изменение учетной записи другим компьютером с таким же именем. Ситуация довольно редкая, но иногда случается, например, когда сотруднику поменяли ПК с сохранением имени, выведя из домена старый, а потом снова ввели его в домен забыв переименовать. В этом случае старый ПК при повторном вводе в домен сменит пароль ученой записи компьютера и новый ПК уже не сможет войти, так как не сможет установить доверительные отношения.

Какие действия следует предпринять, столкнувшись с данной ошибкой? Прежде всего установить причину нарушения доверительных отношений. Если это был откат, то кем, когда и каким образом он был произведен, если пароль был сменен другим компьютером, то опять-таки надо выяснить, когда и при каких обстоятельствах это произошло.

Какие действия следует предпринять, столкнувшись с данной ошибкой? Прежде всего установить причину нарушения доверительных отношений. Если это был откат, то кем, когда и каким образом он был произведен, если пароль был сменен другим компьютером, то опять-таки надо выяснить, когда и при каких обстоятельствах это произошло.

Простой пример: старый компьютер переименовали и отдали в другой отдел, после чего произошел сбой, и он автоматически откатился на последнюю контрольную точку. После чего данный ПК попытается аутентифицироваться в домене под старым именем и закономерно получит ошибку установления доверительных отношений. Правильными действиями в этом случае будет переименовать компьютер как он должен называться, создать новую контрольную точку и удалить старые.

И только убедившись, что нарушение доверительных отношений было вызвано объективно необходимыми действиями и именно для этого компьютера можно приступать к восстановлению доверия. Сделать это можно несколькими способами.

Пользователи и компьютеры Active Directory

Это самый простой, но не самый быстрый и удобный способ. Открываем на любом контроллере домена оснастку Пользователи и компьютеры Active Directory , находим необходимую учетную запись компьютера и, щелкнув правой кнопкой мыши, выбираем Переустановить учетную запись .

Затем входим на потерявшем доверительные отношения компьютере под локальным администратором

и выводим машину из домена.

Затем входим на потерявшем доверительные отношения компьютере под локальным администратором

и выводим машину из домена.

Затем вводим ее обратно, перезагрузку между этими двумя действиями можно пропустить. После повторного ввода в домен перезагружаемся и входим под доменной учетной записью. Пароль компьютера будет изменен при повторном включении компьютера в домен.

Затем вводим ее обратно, перезагрузку между этими двумя действиями можно пропустить. После повторного ввода в домен перезагружаемся и входим под доменной учетной записью. Пароль компьютера будет изменен при повторном включении компьютера в домен.

Недостаток этого способа, что машину требуется выводить из домена, а также необходимость двух (одной) перезагрузки.

Утилита Netdom

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера). Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

Разберем опции команды:

- Server - имя любого доменного контроллера

- UserD - имя учетной записи администратора домена

- PasswordD - пароль администратора домена

После успешного выполнения команды перезагрузка не требуется, просто выйдите из локальной ученой записи и войдите в доменный аккаунт.

После успешного выполнения команды перезагрузка не требуется, просто выйдите из локальной ученой записи и войдите в доменный аккаунт.

Командлет PowerShell 3.0

В отличие от утилиты Netdom, PowerShell 3.0 входит в состав системы начиная с Windows 8 / Server 2012, для более старых систем его можно установить вручную , поддерживаются Windows 7, Server 2008 и Server 2008 R2. В качестве зависимости требуется Net Framework не ниже 4.0.

Точно также войдите на системе, для которой нужно восстановить доверительные отношения, локальным администратором, запустите консоль PowerShell и выполните команду:

Reset-ComputerMachinePassword -Server DomainController -Credential Domain\Admin

- Server - имя любого контроллера домена

- Credential - имя домена / учетной записи администратора домена

При выполнении этой команды появится окно авторизации в котором вы должны будете ввести пароль для указанной вами учетной записи администратора домена.

Командлет не выводит никаких сообщений при удачном завершении, поэтому просто смените учетную запись, перезагрузка не требуется.

Командлет не выводит никаких сообщений при удачном завершении, поэтому просто смените учетную запись, перезагрузка не требуется.

Как видим, восстановить доверительные отношения в домене довольно просто, главное - правильно установить причину возникновения данной проблемы, так как в разных случаях потребуются разные методы. Поэтому мы не устаем повторять: при возникновении любой неполадки сначала нужно выявить причину, а только потом принимать меры к ее исправлению, вместо того чтобы бездумно повторять первую найденную в сети инструкцию.

В этой статье, поговорим о том, на чем строятся серьезные отношения между мужчиной и женщиной.

Серьезные отношения между м и ж = строятся, конечно же, на доверии.

Без доверия = серьезные отношений априори, в принципе, невозможны!

Доверие = это фундамент, на котором строятся отношения. Дом = без фундамента (должного основания) = невозможно построить, он развалится, то же самое и в отношениях с мужчиной и женщиной.

Если ты не доверяешь своему партнеру = рано или поздно = все развалится (разрушится), потому что отношения со страхом, тревогой, переживаниями, стрессом, болью, ссорами и пр. долго не протянутся.

Что такое доверие и его отсутствие?

Доверие не знает сомнения, там, где начинается сомнения, доверие умирает.

Вот что такое доверие к партнеру (отсутствие сомнений) и вот что такое отсутствие доверия (присутствие сомнений). Доверие в отношениях должно быть всецелым и взаимным. Если этого нет, кто-то из партнеров не имеет доверия = грызут сомнения и пр. — серьезным отношениям (без решения этой проблемы) не быть, у таких отношений не будет никакого будущего, они будут обречены на провал.

Поэтому какой выход в данной ситуации? На мой взгляд, есть 2-а способа решения проблемы:

- 1-й наладить доверие (если оно было утрачено) с партнером. (сложный, но возможный, и если оно того стоит (есть смысл, подробнее в статье: «Стоит ли сохранять отношения») — это действительно нужно делать, обеим партнерам, отношения это работа!).

- 2-й разойтись и не мучатся. (легкий, простой, ноу комментс, тут нечего даже говорить).

Задай себе вопрос, доверяешь ли ты своему партнеру? Если нет, сможешь ли ты снова ему(эй) доверять?

Если твой ответ «нет», то, правильнее всего будет взять и закончить эти отношения, да не усложнять друг другу жизнь, тратя на все это бесценное время, энергию и пр. ресурсы делая друг друга несчастнее.

Смысл отношений в том, что делать друг друга сильнее. Подробнее об этом я рассказывал в статье: «Смысл отношений между мужчиной и женщиной». Если этого нет — то и отношения бессмысленны.

Рано или поздно = без полного доверия = все равно придет конец, пары расходятся, так зачем же тратить время, основной ресурс в жизни любого человека? Зачем мучатся, делать друг друга несчастнее, откладывать этот момент? У меня была девушка, к которой пропало доверие — после её шутки.

Я до сих пор не знаю, шутка ли то была, или нет (любовь ослепляет), но это отпечаталось в моем мозгу = очень-очень сильно, до такой степени, что мне будет очень сложно начать доверять эй вновь.

Но. Тем не менее, в моем случае, можно было бы попытаться все выяснить, наладить (а не точное — нет).

Только ты сам (а) знаешь ответ на вопрос — сможешь ли ты снова ему(эй) доверять или нет, потому что каждый случай индивидуален и все мы в принципе индивидуальные личности. Понимаешь?

Если точно «нет» — то выход один, просто двигайся дальше, не мучая себя и своего партнера.

Но, ели все же — сомневаешься, и твой ответ, возможно, может быть и пр. = то, для того, чтобы возобновить доверие = потребуется ежедневная желанная работа обеих партнеров по этому направлению.

Отношения это постоянная работа двух партнеров. Это работа. Работа. И ещё раз работа. Ежедневная. И не только по части доверия, но и многих других составляющих, о которых сейчас не говорим…

Если этой работы — нет, то и гармоничных, целостных, правильных отношений, увы, и не будет.

Чтобы попытаться вернуть доверие партнера, прежде всего, нужно сесть и максимально подробно все обсудить со своим партнером, все свои сомнения, мысли, страхи, претензии и пр. к партнеру в искренной и честной манере. Важна полная искренность, раскрепощенность и честность. Без этого ничего не выйдет.

П.с. доверие тесно связано с честностью, искренностью и порядочностью.

И чрезвычайно важно — сделать это, а не избегать этого, думая, что все пройдет/забудется. Нет! Чем дольше все тянется, чем дольше все держится внутри себя = тем больше «кала» потом выходит наружу.

Все сомнения, страхи, неуверенность и пр. нужно говорить своему партнеру. Сообщай ему (эй) о том, что тебе не нравится в ваших отношениях, в ней (нем), рассказывай в чем ты испытываешь дискомфорт, неудовольствие и прочее подобного рода. Обсуждать и высказывать друг другу нужно абсолютно все и всегда, на протяжении развития ваших отношений — а не по «праздникам» (когда уже накипело).

В нашем случае, касательно доверия, нужно полностью раскрыться и выложить все начистоту. Чувства и все свои эмоции = не стесняясь, не боясь, не сдерживая в себе АБСОЛЮТНО НИЧЕГО!

Все страхи, поступки, действия, претензии, проблемы, желания и пр. и пр. все что ты хочешь = нужно обсудить. Все от и до, за один присест. А после всего этого, нужно вместе создать конкретный план совместных действий и начать работать друг с другом, вместе, начиная развивать доверие, как? => избавляясь от всех этих сомнений, страхов, проблем, претензий и прочих составляющих вместе.

Учитесь доверять друг другу, учитесь признавать свои ошибки, учитесь брать на себя вину (ответственность), в моем понимании, это значит, что нужно быть готовым исправить то, что сложилось по твоей вине, учитесь прощать/просить прощение, раскаиваться, учитесь искать компромиссы, учитесь говорить (общаться) друг с другом (где, как, с кем, когда, звонки/смс, полная открытость, полый доступ), нужно быть полностью искренним и честным, друг с другом. Все «это» ваши = совместные действия.

Чем они важны? Тем, что когда работа (поступки, действия) происходят налажено ВМЕСТЕ (друг с другом) = налаживается и рапорт (та самая связь) (связь налаживается при совместных действиях) = а значит налаживается и доверие. Рапорт (связь) = доверие. Запомни это, как отче наш.

Ну и конечно же, не забывайте про выражение «терпение и труд = перетрут». Если вы действительно хотите оба быть друг с другом вместе = если вы хотите = крепкие, счастливые, гармоничные, целостные отношения = то, тогда работайте над этим = друг с другом, вместе, каждый божий день и воздастся вам по вашим заслугам. На этом у меня все.

Но, лучше всего — не допускать потерю доверия в принципе, тогда и проблемы решать не придется. Тем не менее, ошибки совершают все, по слухам даже Роботы =) тема мне сегодня была очень близка…

С ув, администратор.

Криптографические утилиты КриптоПро применяются во многих программах, созданных российскими разработчиками. Их предназначение - подпись различных электронных документов, организация PKI, манипуляция с сертификатами. В этой статье мы рассмотрим ошибку, которая появляется в результате работы с сертификатом - «При проверке отношений доверия произошла системная ошибка».

Причина появления ошибки в КриптоПро

Появление системного сообщения об ошибке часто связано с конфликтующими версиями Windows и КриптоПро. Пользователям свойственно бегло знакомиться с системными требованиями программного обеспечения, его свойствами и возможностями. Именно поэтому приходится более подробно изучать инструкции и форумы только после того, как случился сбой.

Нередко само программное обеспечение устанавливается в систему с ошибками. Причин для этого предостаточно:

- Неполадки в системном реестре Windows;

- Жесткий диск заполнен мусором, которые не дают правильно работать другому ПО;

- Наличие вирусов в системе и так далее.

Решение ошибки с сертификатом

В программном продукте КриптоПро произошел системный сбой «При проверке отношений доверия произошла системная ошибка». Попробуем решить эту проблему. В некоторых случаях программа может выдать сообщение на экран, если в системе нет соответствующих обновлений. Вы также можете получать ошибку в том случае, если используете КриптоПро версию 3.6 на операционной системе Windows 8.1. Для этой ОС необходимо использовать версию 4 и выше. Но для установки новой, нужно деинсталлировать старую версию.

Все важные данные с предыдущей версии необходимо скопировать на съемный носитель или в отдельную папку Windows.

Затем нужно посетить официальный сайт и загрузить свежую версию пакета утилит, загрузить их и установить на свой компьютер. Перейдите по адресу - https://www.cryptopro.ru/downloads . При установке на время отключите брандмауэр Windows и другие программы или антивирусы, которые могут блокировать работу КриптоПро.

Установить новый продукт можно при помощи личного кабинета на сайте. Для этого вам нужно войти и авторизоваться.

- Затем зайдите в ЛК;

- Откройте вкладку сверху «Управление услугами»;

- Перейдите в раздел «Автоматизированное рабочее место»;

- Затем найдите пункт «Плагины и дополнения» и нажмите на одну из версий КриптоПро.

Установка личного сертификата

Далее нужно установить сертификат в утилите КриптоПро, чтобы устранить сбой сертификата - при проверке отношений доверия произошел сбой. Запустите ПО от имени администратора. Делать это лучше всего из меню «Пуск».

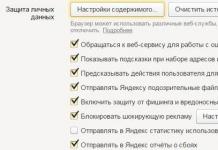

Другие методы устранения ошибки при проверке отношений доверия

Если вы используете КриптоПро версии 4, но ошибка все равно появляется, попытайтесь просто переустановить программу. Во многих случаях эти действия помогали пользователям. Еще возможно, что ваш жесткий диск переполнен ненужными файлами и их нужно удалить. В этом нам помогут стандартные утилиты Windows.

- Откройте проводник (WIN+E) и выберите один из локальных дисков ПКМ;

- Нажмите на пункт «Свойства»;

- Под изображением занятого пространства диска найдите и нажмите кнопку «Очистить»;

- Затем появится окно, где нужно выбрать файлы, которые будут удалены;

- Можете выбрать все пункты и нажать «Ок».

Эту инструкцию нужно выполнить для всех локальных дисков на вашем компьютере. Далее выполните следующую инструкцию для проверки файлов Windows

- Откройте меню «Пуск»;

- Введите в строке поиска «Командная строка»;

- Эту строку выберите ПКМ и укажите мышью пункт «От имени администратора»;

- Введите в этом окне команду для запуска сканирования «sfc /scannow»;

- Нажмите клавишу ENTER.

Дождитесь завершения этого процесса. Если утилита найдет неполадки в файловой системе вы увидите это в итоговом сообщении. Закройте все окна и попытайтесь запустить программу КриптоПро, чтобы убедиться, что ошибка «При проверке отношений доверия произошла ошибка сертификата» уже устранена. Для особых случаев есть номер технической поддержки ПО - 8 800 555 02 75.

Целью данной статьи является создание пошаговых инструкций для создания внешних доверительных отношений между двумя доменами Windows 2000 . Казалось бы, всё необходимое для настройки доверительных отношений есть, есть права, известны инструменты создания доверия, однако на практике простые инструкции не всегда срабатывают. Давайте попытаемся разобраться вместе.

Если говорить сухим языком терминов, то вспоминаем, что доверительными отношениями называют логическую связь между доменами, обеспечивающую сквозную проверку подлинности, при которой домен-доверитель принимает проверку подлинности, выполненную в доверенном домене . В этом случае учетные записи пользователей и глобальные группы, определенные в доверенном домене, могут получить права и разрешения на ресурсы в домене-доверителе даже в тех случаях, когда эти учетные записи не существуют в справочной базе данных домена-доверителя.

Когда необходимо создавать доверительные отношения? Первым ответом будет являться необходимость использовать пользователями одного предприятия (домена в одном лесу) ресурсов из другого предприятия (другого домена иного леса) или наоборот, затем доверительные отношения требуются при выполнении миграции объектов безопасности из одного домена в другой (например при использовании инструмента ADMT v2 от Microsoft) и во многих других жизненных условиях работы.

Внешнее доверие можно создавать для формирования одностороннего или двустороннего нетранзитивного доверия (т.е. отношения в мультидоменной среде, ограниченные только двумя доменами) с доменами вне леса. Внешние доверия иногда применяются, когда пользователям необходим доступ к ресурсам, расположенным в домене Windows, расположенном внутри другого леса, как показано на рисунке.

Когда доверие установлено между доменом в конкретном лесу и доменом вне данного леса, участники безопасности (это может быть пользователь, группа или компьютер) из внешнего домена получают доступ к ресурсам во внутреннем домене. создает «объект участник внешней безопасности» во внутреннем домене для представления каждого участника безопасности из внешнего доверенного домена. Данные участники внешней безопасности могут становиться членами локальных групп домена во внутреннем домене-доверителе. В локальные группы домена (обычно используются для назначения прав доступа на ресурсы) могут входить участники безопасности из доменов, находящихся вне леса.

Определившись с понятиями, приступим к установлению внешних односторонних отношений доверия домена D01 к домену D04.

Конфигурация систем:

Обычно, оба домена развернуты в различных сетях и связь между ними производится через шлюзы. Иногда, для этих целей добавляют вторую сетевую карту на контроллеры домена, устанавливая соединение с внешними сетями именно через них. В этом примере я использовал самый простой случай, когда оба домена расположены в одной подсети. При этом возможно установить доверительные отношения просто указывая NETBIOS имена доменов и указанные выкладки излишни, однако при усложнении сетевой структуры (разные подсети доменов, связь через шлюзы и виртуальные частные сети) так просто уже доверия не настроить. Тогда следует реализовывать дополнительные настройки в сети, приведённые ниже.

Составим план действий для создания доверительных отношений:

- проверка соединений между двумя серверами

- проверка настроек каждого домена

- настройка разрешения имен для внешних доменов

- создание связи со стороны домена-доверителя

- создание связи со стороны доверяемого домена

- проверка установленных односторонних отношений

- создание двустороннего доверия (если необходимо)

Все не так сложно, как может показаться. Ключевыми, в этом списке, являются первые три пункта, правильная реализация которых напрямую влияет на конечный результат. Также отмечу, что все действия выполняются от имени учётных записей администраторов соответствующих доменов, обладающих всеми необходимыми для этого правами.

Приступим.

Первое, что необходимо сделать, это сделать резервные копии Состояния Системы всех доменных контроллеров в обоих доменах (и системных каталогов также).

И только затем приступать к внесению изменений. Итак, убедиться в возможности установления связи между двумя серверами:

- С сервера Server01 убедимся в доступности с сервером Server04 (192.168.1.4)

Важно устанавливать связи по IP адресу, чтобы исключить ошибки связанные с разрешением имен.

В командной строке введем: ping 192.168.1.4

Должны получать ответы от удаленного адреса. Если ответа нет, проанализируйте вашу сетевую инфраструктуру и решите проблемы.

- С сервера Server04 убедимся в доступности с сервером Server01 (192.168.1.1)

В командной строке введем: ping 192.168.1.1

Должны получать ответы от удаленного адреса сервера Server01.

Если все в порядке, переходим к следующему пункту, проверке настроек доменов.

Из всех настроек будем проверять только конфигурацию первичной зоны DNS, поддерживающей каждый домен Active Directory. Поскольку именно данные из этой зоны содержат ресурсные записи домена и позволяют определять местоположение и адреса соответствующих служб домена.

Выполним на каждом сервере команды ipconfig. exe / all и nslookup. exe (экран 1 и 2).

Ipconfig выводит конфигурацию протокола TCP/IP – IP адреса, адреса шлюзов и серверов DNS для контролера. Если инфраструктура DNS настроена верно, nslookup выводит список IP адресов контроллеров домена на запрос по DNS имени локального домена. Если адреса контроллеров для локального домена получить не возможно, проверьте настройку первичного сервера DNS и содержание зоны прямого просмотра сервера DNS (экран 3).

Обратите внимание, что никакой информации по внешнему домену у системе нет (сообщение об ошибке при попытке разрешения по имени удаленного домена – экран 1 и 2), а следовательно поиск контроллеров для установления связи с внешними доменами будет крайне затруднён. При таком раскладе, попытка создать связь к доверенному домену приведёт к появлению сообщения об ошибке (экран 4).

Теперь приступим к разрешению этой ситуации. Выполним настройку разрешения имен DNS для внешних доменов на каждом сервере.

Что необходимо сделать? Нужно добиться разрешения имен и получения ресурсных записей для внешнего домена. Все это возможно если установить для локального сервера возможность доступа к зоне DNS, поддерживающей внешний домен и способной разрешать требуемые запросы. Сразу замечу, что попытка решить эту проблему - просто добавив IP адрес внешнего сервера DNS в качестве альтернативного в настройках TCP/ IP, обречена на неудачу. Сделаем правильные, для этой ситуации, шаги.

На локальном сервере DNS в каждом домене создадим дополнительную зону, содержащую копию первичной зоны DNS внешнего домена. В итоге, этот сервер может возвращать ответы как запросы о локальном домене, так и записи из дополнительной зоны о внешнем домене.

Приведу пример создания дополнительной зоны для сервера Server01, на Server04 последовательность действий аналогична.

Изменим параметры передач первичной зоны DNS на удаленном сервере.

На (Server04) откройте окно оснастки DNS (через меню Пуск, далее Программы и Администрирование).

Щелкните правой кнопкой мыши зону DNS и выберите команду Свойства.

На вкладке Передачи зон установите флажок Разрешить передачи зон.

Разрешите передачи зон только на определенные DNS-серверы и выберите вариант только на серверы из этого списка, и затем укажите IP-адреса DNS-серверов первого домена (в нашем случае это будет IP Server01 - 192.168.1.1 экран 5).

При этом возможна более простая настройка, разрешающая передачи любому серверу, однако это приводит к снижению безопасности. К тому же, к примеру, гораздо эффективнее задать этот IP адрес в списке серверов имен для текущей зоны.

- Включим уведомления для дополнительных зон на других серверах DNS

Нажмите кнопку Уведомить на вкладке Передачи зон.

Проверьте, что установлен флажок Автоматически уведомлять.

Выберите параметр Только указанные серверы и добавьте IP-адреса серверов в требуемый список уведомления.

Для этого в список уведомления, введите IP-адрес сервера из предыдущего пункта (192.168.1.1) в поле IP-адрес и нажмите кнопку Добавить (экран 6).

- Создадим Дополнительную зону DNS на локальном сервере.

На (Server01) откройте окно DNS.

В дереве консоли щелкните правой кнопкой мыши DNS-сервер и выберите команду Создать зону, чтобы открыть мастер создания зоны (экран 7).

Выберите тип зоны Дополнительная, введите ее имя (D04. local) и IP адрес основного сервера (IP 192.168.1.4) в поле IP-адрес и нажмите кнопку Добавить.

По завершению создания зоны необходимо некоторое время для получения данных с основного сервера (после чего первичные зоны должны выглядеть как на экране 8).

- Выполним проверку новой конфигурации DNS сервера.

На (Server01) откройте окно командной строки, выполните команду nslookup. exe и введите запрос на DNS имя внешнего домена D04. local – и результат IP адреса контроллеров этого домена (экран 9).

Вот чего мы добивались – теперь, при создании доверительной связи текущий домен сможет определить необходимые адреса служб внешнего домена.

Конечно же, приведенные выкладки являются возможными к реализации в доменах с настройками по умолчанию. Если в вашей сети настроены особые параметры настройки DNS, то следует изменить указанные пункты в соответствии с вашими требованиями.

Теперь необходимо, повторить предыдущие пункты на другом контроллере в доверяемом домене (Server04), чтобы и этот контроллер смог получать разрешения имен и получение списка служб для первого домена (экран 10).

После того как имена обоих доменов могут получать разрешения через DNS сервера, можем приступать к стандартной процедуре создания прямого внешнего одностороннего отношения доверия.

- Создадим связь со стороны домена-доверителя (d01. local)

На контроллере (Server01) откройте оснастку «Active Directory - домены и доверие» (через меню Пуск, далее Программы и Администрирование).

В дереве консоли щелкните правой кнопкой узел домена, которым требуется управлять (D01. local), и выберите команду Свойства (экран 11).

Выберите вкладку Доверия.

Выберите Домены, которым доверяет этот домен, а затем нажмите кнопку Добавить.

Введите полное DNS-имя домена, т.е. D04. local (для домена Windows NT, просто имя - экран 12).

Введите пароль (например, 12 W#$ r ) для данного доверительного отношения. Пароль должен иметь действие в обоих доменах: домене-доверителе и доверенном домене. Сам пароль используется только на время установления доверительных отношений, после того как они будут установлены, пароль будет удален.

При этом, поскольку мы устанавливаем только одну из двух необходимых связей, то проверить доверительные отношения сразу невозможно (экран 13). Следует создать аналогичную, но обратную связь со стороны доверенного домена.

Находясь в этом режиме можно просмотреть свойства созданной исходящей связи (экран 14).

Повторим эту процедуру для домена, составляющего другую часть прямого доверительного отношения.

Создадим связь со стороны доверяемого домена (d04. local)

На контроллере (Server04) откройте оснастку «Active Directory - домены и доверие».

В дереве консоли щелкните правой кнопкой узел домена, которым требуется управлять (D04. local), и выберите команду Свойства.

Выберите вкладку Доверия (экран 15).

Выберите Домены, которые доверяют этому домену, а затем нажмите кнопку Добавить.

Введите полное DNS-имя домена - D01. local.

Введите пароль для данного доверительного отношения, который указали ранее (12 W#$ r - экран 16).

Т.к. мы настроили противоположную связь для нашего доверительного отношения, то необходимо выполнить проверку нового отношения (экран 17).

Для этого следует указать учётную запись пользователя, имеющего право на изменения отношений доверия из противоположного домена D01. local, те запись Администратора домена d01 (экран 18).

Если регистрационные данные верны, выполняется проверка связи этого отношения и доверие становится установленным (экран 19).

Теперь посмотрим, как выполнять проверку внешних доверительных отношений. Например, проверим отношение из домена-доверителя (D01.local)

Чтобы проверить отношение доверия:

Откройте оснастку «Active Directory - домены и доверие».

В дереве консоли щелкните правой кнопкой домен, участвующий в отношении доверия, которое требуется проверить (D01. local), и выберите команду Свойства.

Выберите вкладку Доверия.

В списке Домены, которым доверяет этот домен выберите отношение доверия, которое требуется проверить (D04. local), и нажмите кнопку Изменить (экран 20).

Нажмите кнопку Проверить.

В появившемся диалоговом окне следует ввести учётные данные пользователя, имеющего право на изменение отношений доверия, те запись Администратора внешнего домена d04 и его пароль (экран 21).

Так же как и ранее, если регистрационные данные верны и отношение работоспособно, выводится подтверждающее сообщение (экран 22).

В случае ошибок выполните проверку вашей сетевой структуры (настройки шлюзов, брандмауэров, маршрутизаторов, разделяющих подсети доменов), настроек инфраструктуры DNS, работоспособность физических связей между контроллерами доменов, а также возможных ошибок внутри доменов Active Directory (анализируя Журналы Событий на контроллерах доменов).

По завершении установления доверительных отношений из доверенного домена теперь возможно просматривать ресурсы в домене-доверителе, используя аутентификацию пользователей Прошедших проверку (те участники спецгруппы группы ВСЕ).

Убедимся, что мы можем в домене-доверителе использовать объекты участники безопасности из доверенного домена (учётные записи из домена D04. local). Для этого создадим в домене D01 общий ресурс и предоставим доступ к нему глобальной группе «Пользователи домена» из доверенного домена D04.

Создайте в домене D01. local общую папку на контроллере домена Server01.

Таким образом, из доверенного домена D04 мы получили доступ к ресурсу в домене доверителе D01, что нам и требовалось.

Если необходимо, то возможно настроить отношения доверия в обратном направлении, от домена D04 к D01. Т.е доменом-доверителем станет домен D04. local, а доверенным доменом уже будет D01. local.