VÕRGULIIKLUSE ANALÜÜSI JA SEIREPROGRAMMIDE ÜLEVAADE

A.I. KOSTROMITSKI, Ph.D. tehnika. Teadused, V.S. PUUR

Sissejuhatus

Liiklusseire on tõhusa võrguhalduse jaoks ülioluline. See on teabeallikas ettevõtete rakenduste toimimise kohta, mida võetakse arvesse raha eraldamisel, arvutusvõimsuse planeerimisel, rikete tuvastamisel ja lokaliseerimisel ning turvaprobleemide lahendamisel.

Mitte väga kauges minevikus oli liikluse jälgimine suhteliselt lihtne ülesanne. Reeglina olid arvutid võrku ühendatud siini topoloogia alusel, st neil oli jagatud edastusmeedium. See võimaldas võrku ühendada ühe seadme, millega sai kogu liiklust jälgida. Nõudlused võrgu läbilaskevõime suurendamiseks ja parendamine, mis põhjustas kommutaatorite ja ruuterite hinna languse, viisid aga kiire ülemineku jagatud meediumilt väga segmenteeritud topoloogiatele. Üldist liiklust pole ühest punktist enam näha. Täieliku pildi saamiseks peate jälgima iga porti. Punkt-punkti ühenduste kasutamine muudab seadmete ühendamise ebamugavaks ja nõuaks liiga palju seadmeid kõigi portide kuulamiseks, mis muutub ülemäära kulukaks ülesandeks. Lisaks on kommutaatoritel ja ruuteritel endil keeruline arhitektuur ning võrgu jõudluse määramisel saab oluliseks teguriks pakettide töötlemise ja edastamise kiirus.

Üks praegustest teaduslikest ülesannetest on kaasaegsete multiteenusvõrkude enesesarnase liiklusstruktuuri analüüs (ja edasine ennustamine). Selle probleemi lahendamiseks on vaja olemasolevates võrkudes koguda ja seejärel analüüsida erinevat statistikat (kiirus, edastatavate andmete mahud jne). Sellise statistika ühel või teisel kujul kogumine on võimalik erinevate tarkvaratööriistade abil. Siiski on rida täiendavaid parameetreid ja seadistusi, mis erinevate tööriistade praktikas kasutamisel osutuvad väga oluliseks.

Erinevad teadlased kasutavad võrguliikluse jälgimiseks erinevaid programme. Näiteks aastal kasutasid teadlased programmi – Ethreali võrguliikluse analüsaatorit (nuusutaja) (Wireshark).

Ülevaade hõlmas tasuta versioone programmidest, mis on saadaval aadressil , , .

1. Võrguliikluse jälgimise programmide ülevaade

Vaatasime üle kümmekond liiklusanalüsaatori programmi (nuusutaja) ja üle tosina võrguliikluse jälgimise programmi, mille hulgast valisime välja neli meie arvates kõige huvitavamat ja pakume ülevaadet nende peamistest võimalustest.

1) BMEExtreme(joonis 1).

See on tuntud Bandwidth Monitor programmi uus nimi. Varem levitati programmi tasuta, kuid nüüd on sellel kolm versiooni ja ainult põhiversioon on tasuta. See versioon ei paku muid funktsioone peale liikluse jälgimise enda, seega vaevalt saab seda pidada konkurendiks teistele programmidele. Vaikimisi jälgib BMExtreme nii Interneti-liiklust kui ka liiklust kohtvõrgus, kuid LAN-is saab jälgimise soovi korral keelata.

Riis. 1

2) BWMeter(joonis 2).

Sellel programmil pole mitte üks, vaid kaks liikluse jälgimise akent: üks kuvab tegevust Internetis ja teine kohalikus võrgus.

Riis. 2

Programmil on paindlikud seaded liikluse jälgimiseks. Selle abil saate kindlaks teha, kas peate jälgima andmete vastuvõtmist ja edastamist Internetis ainult sellest arvutist või kõigist kohtvõrku ühendatud arvutitest, määrata IP-aadresside, portide ja protokollide vahemiku, mille jaoks jälgimine toimub või ei viida läbi. Lisaks saate teatud tundidel või päevadel liikluse jälgimise keelata. Süsteemiadministraatorid hindavad kindlasti võimalust jagada liiklust kohaliku võrgu arvutite vahel. Seega saate iga arvuti jaoks määrata maksimaalse kiiruse andmete vastuvõtmiseks ja edastamiseks ning keelata ka võrgutegevuse ühe klõpsuga.

Vaatamata selle väga miniatuursele suurusele on programmil tohutult palju erinevaid võimalusi, millest mõnda saab esitada järgmiselt:

Mis tahes võrguliideste ja võrguliikluse jälgimine.

Võimas filtrisüsteem, mis võimaldab teil hinnata liikluse mis tahes osa mahtu – kuni konkreetse saidini kindlas suunas või liiklust igast kohaliku võrgu masinast kindlal kellaajal.

Piiramatu arv kohandatavaid võrguühenduse tegevuse graafikuid, mis põhinevad valitud filtritel.

Juhtige (piira, peata) liiklusvoogu mis tahes filtris.

Mugav statistikasüsteem (tunnist aastani) ekspordifunktsiooniga.

Võimalus vaadata BWMeteriga kaugarvutite statistikat.

Paindlik hoiatuste ja märguannete süsteem teatud sündmuseni jõudmisel.

Maksimaalsed kohandamisvõimalused, sh. välimus.

Võimalus töötada teenusena.

3) Bandwidth Monitor Pro(joonis 3).

Selle arendajad pöörasid palju tähelepanu liiklusseire akna seadistamisele. Esiteks saate määrata, millist teavet programm pidevalt ekraanil kuvab. See võib olla vastuvõetud ja edastatud andmete hulk (nii eraldi kui ka kokku) tänase ja mis tahes kindlaksmääratud ajavahemiku kohta, keskmine, praegune ja maksimaalne ühenduse kiirus. Kui teil on installitud mitu võrguadapterit, saate nende statistikat jälgida eraldi. Samas saab iga võrgukaardi kohta vajalikku infot kuvada ka seireaknas.

Riis. 3

Eraldi tasub mainida teavitussüsteemi, mida siin väga edukalt rakendatakse. Saate määrata programmi käitumise, kui määratud tingimused on täidetud, milleks võib olla teatud hulga andmete edastamine teatud aja jooksul, maksimaalse allalaadimiskiiruse saavutamine, ühenduse kiiruse muutmine jne. Kui mitu kasutajat töötab arvuti ja peate jälgima üldist liiklust, saab programmi käivitada teenusena. Sel juhul kogub Bandwidth Monitor Pro statistikat kõigi kasutajate kohta, kes oma sisselogimisandmetega süsteemi sisse logivad.

4) DUTliiklus(joonis 4).

DUTrafficit eristab kõigist ülevaateprogrammidest selle vaba olek.

Riis. 4

Nagu tema kaubanduslikud kolleegid, saab DUTraffic teatud tingimuste täitmisel teha mitmesuguseid toiminguid. Näiteks võib see esitada helifaili, kuvada sõnumi või katkestada Interneti-ühenduse, kui keskmine või praegune allalaadimiskiirus on väiksem kui määratud väärtus, kui Interneti-seansi kestus ületab kindlaksmääratud tundide arvu, kui andmete hulk on üle kantud. Lisaks saab erinevaid toiminguid teha tsükliliselt, näiteks iga kord, kui programm tuvastab etteantud hulga info edastamise. DUTrafficu statistikat peetakse iga kasutaja ja iga Interneti-ühenduse kohta eraldi. Programm näitab nii üldist statistikat valitud ajavahemiku kohta kui ka infot iga seansi kiiruse, edastatud ja vastuvõetud andmete hulga ning rahaliste kulude kohta.

5) Kaktuste seiresüsteem(joonis 5).

Cacti on avatud lähtekoodiga veebirakendus (installifaili pole). Cacti kogub statistilisi andmeid teatud ajavahemike kohta ja võimaldab neid graafiliselt kuvada. Süsteem võimaldab koostada graafikuid RRDtooli abil. Enamasti kasutatakse standardseid malle, et kuvada statistika protsessori koormuse, RAM-i eraldamise, töötavate protsesside arvu ja sissetuleva/väljamineva liikluse kasutamise kohta.

Võrguseadmetest kogutud statistika kuvamise liides esitatakse puu kujul, mille struktuuri määrab kasutaja. Reeglina on graafikud grupeeritud kindlate kriteeriumide järgi ja sama graafik võib esineda puu erinevates harudes (näiteks liikluses serveri võrguliidese kaudu – selles, mis on pühendatud ettevõtte internetiliikluse üldpildile, ja harus antud seadme parameetritega) . On võimalus vaadata eelnevalt koostatud diagrammikomplekti ja olemas on eelvaaterežiim. Iga graafikut saab vaadata eraldi ning see esitatakse viimase päeva, nädala, kuu ja aasta kohta. Sõltumatult on võimalik valida ajaperiood, mille kohta ajakava koostatakse ja seda saab teha kas kalendri parameetrite määramise teel või lihtsalt hiirega teatud ala sellelt valides.

Tabel 1

|

Seaded/Programmid |

BMEExtreme |

BWMeter |

Bandwidth Monitor Pro |

DUTliiklus |

Kaktused |

|

Installifaili suurus |

473 KB |

1,91 MB |

1,05 MB |

1,4 MB |

|

|

Liidese keel |

vene keel |

vene keel |

Inglise |

vene keel |

Inglise |

|

Kiiruse graafik |

|||||

|

Liiklusgraafik |

|||||

|

Eksport/import (ekspordi failivorming) |

–/– |

(*.csv) |

–/– |

–/– |

(*.xls) |

|

Min -aja samm andmearuannete vahel |

5 minutit. |

1 sek. |

1 min. |

1 sek. |

1 sek. |

|

Vahetamise võimalus min |

|||||

2. Võrguliikluse analüsaatori programmide (nuusutajate) ülevaade

Liiklusanalüsaator ehk nuusutaja on võrguliikluse analüsaator, programm või riist- ja tarkvaraseade, mis on loodud teistele sõlmedele mõeldud võrguliikluse pealtkuulamiseks ja seejärel analüüsimiseks või ainult analüüsimiseks.

Nuusutaja läbinud liikluse analüüs võimaldab teil:

Peatage mis tahes krüptimata (ja mõnikord ka krüpteeritud) kasutajaliiklus, et saada paroole ja muud teavet.

Leidke võrgutõrge või võrguagendi konfiguratsiooniviga (süsteemiadministraatorid kasutavad selleks sageli nuusutajaid).

Kuna “klassikalises” nuusutajas tehakse liiklusanalüüsi käsitsi, kasutades vaid lihtsamaid automatiseerimisvahendeid (protokollianalüüs, TCP-voo taastamine), sobib see vaid väikeste mahtude analüüsimiseks.

1) Wireshark(endine Ethereal).

Liiklusanalüsaatori programm Etherneti arvutivõrkude ja mõne muu jaoks. Sellel on graafiline kasutajaliides. Wireshark on rakendus, mis "teab" paljude võrguprotokollide struktuuri ja võimaldab seetõttu sõeluda võrgupakette, kuvades iga protokollivälja tähenduse mis tahes tasemel. Kuna pcapi kasutatakse pakettide hõivamiseks, on võimalik andmeid püüda ainult võrkudest, mida see teek toetab. Wireshark saab aga hakkama mitmesuguste sisendandmete vormingutega, nii et saate avada teiste programmide poolt jäädvustatud andmefaile, laiendades oma jäädvustamisvõimalusi.

2) IrisVõrkLiiklusAnalüsaator.

Lisaks standardsetele pakettide kogumise, filtreerimise ja otsimise ning aruannete genereerimise funktsioonidele pakub programm ainulaadseid võimalusi andmete rekonstrueerimiseks. Iris Võrguliikluse analüsaator aitab üksikasjalikult reprodutseerida kasutajaseansse erinevate veebiressurssidega ja isegi võimaldab simuleerida paroolide saatmist, et pääseda ligi küpsiste abil turvalistele veebiserveritele. Dekrüpteerimismoodulis rakendatud ainulaadne andmete taastamise tehnoloogia teisendab sadu kogutud binaarvõrgu pakette tuttavateks meilideks, veebilehtedeks, ICQ-sõnumiteks jne. eEye Iris võimaldab vaadata krüptimata sõnumeid veebipostist ja kiirsuhtlusprogrammidest, laiendades olemasolevate võimalusi. seire- ja auditeerimisvahendid.

eEye Irise paketianalüsaator võimaldab jäädvustada erinevaid ründe üksikasju, nagu kuupäev ja kellaaeg, häkkeri ja ohvri arvutite IP-aadressid ja DNS-nimed ning kasutatud pordid.

3) EthernetInternetliiklustStatistika.

Etherneti Interneti-liiklus Statistika näitab vastuvõetud ja vastuvõetud andmete hulka (baitides – kokku ja viimase seansi kohta), samuti ühenduse kiirust. Selguse huvides kuvatakse kogutud andmed reaalajas graafikul. See töötab ilma installita, liides on vene ja inglise keel.

Utiliit võrgu aktiivsuse taseme jälgimiseks - näitab vastuvõetud ja vastuvõetud andmete hulka, pidades statistikat seansi, päeva, nädala ja kuu kohta.

4) CommTraffic.

See on võrguutiliit Interneti-liikluse statistika kogumiseks, töötlemiseks ja kuvamiseks modemi (sissehelistus) või spetsiaalse ühenduse kaudu. Kohaliku võrgu segmendi jälgimisel näitab CommTraffic iga segmendi arvuti Interneti-liiklust.

CommTraffic sisaldab hõlpsasti kohandatavat kasutajasõbralikku liidest, mis kuvab võrgu toimivuse statistikat graafikute ja numbrite kujul.

tabel 2

|

Seaded/Programmid |

Wireshark |

Iris Võrguliikluse analüsaator |

Etherneti Interneti-liikluse statistika |

CommTraffic |

|

Installifaili suurus |

17,4 MB |

5,04 MB |

651 KB |

7,2 MB |

|

Liidese keel |

Inglise |

vene keel |

Inglise vene |

vene keel |

|

Kiiruse graafik |

||||

|

Liiklusgraafik |

||||

|

Eksport/import (ekspordi failivorming) |

+/– (*.txt, *.px, *.csv, *.psml, *.pdml, *.c) |

–/– |

–/– |

–/– |

|

Käivitage nõudmisel jälgimine |

||||

|

Min -aja samm andmearuannete vahel |

0,001 sek. |

1 sek. |

1 sek. |

1 sek. |

|

Vahetamise võimalus min -samm andmearuannete vahel |

Järeldus

Üldiselt võime öelda, et enamik kodukasutajaid on Bandwidth Monitor Pro pakutavate võimalustega rahul. Kui räägime kõige funktsionaalsemast võrguliikluse jälgimise programmist, on see loomulikult BWMeter.

Vaadatud võrguliikluse analüsaatoriprogrammide hulgast tahaksin esile tõsta Wiresharki, millel on rohkem funktsioone.

Cacti monitooringusüsteem vastab maksimaalselt kõrgendatud nõuetele, mis esitatakse teaduslikul eesmärgil võrguliikluse uuringute läbiviimisel. Tulevikus kavatsevad artikli autorid kasutada seda konkreetset süsteemi liikluse kogumiseks ja eelanalüüsiks Harkovi riikliku raadioelektroonika ülikooli sidevõrkude osakonna ettevõtte mitmeteenusevõrgus.

Bibliograafia

Platov V.V., Petrov V.V. Teleliikluse isesarnase struktuuri uurimine traadita võrgus // Raadiotehnika sülearvutid. M.: OKB MPEI. 2004. nr 3. lk 58-62.

Petrov V.V. Teleliikluse struktuur ja algoritm teenuse kvaliteedi tagamiseks enesesarnasuse efekti mõjul. Väitekiri tehnikateaduste kandidaadi teaduskraadi saamiseks, 05.12.13, Moskva, 2004, 199 lk.

Mõnel juhul kasutatakse võrguliikluse analüüsi, et tuvastada probleeme hosti ja võrgusegmentide võrguvirna toimimises. On olemas tööriistad, mis võimaldavad kuvada (kuulata) ja analüüsida võrgu tööd edastatud kaadrite, võrgupakettide, võrguühenduste, datagrammide ja rakendusprotokollide tasemel..

Sõltuvalt sellest, olukorras, saab diagnostika jaoks kättesaadavaks olla nii selle sõlme liiklus, millel võrguliiklust kuulatakse, kui ka võrgusegmendi, ruuteri pordi jne liiklus. Täiustatud liikluse pealtkuulamise võimalused põhinevad "promiscuous" režiim võrguadapteri töö: töödeldakse kõiki kaadreid (ja mitte ainult neid, mis on mõeldud antud MAC-aadressile ja levitatakse, nagu tavatöös).

Etherneti võrgus on liikluse kuulamiseks järgmised põhivõimalused:

- Jaoturipõhises võrgus on kogu põrkedomeeni liiklus saadaval mis tahes võrgujaamale.

- Võrkudes, mis põhinevad võrgujaamade lülititel, on selle liiklus ja kogu selle segmendi leviedastus saadaval.

- Mõned hallatavad lülitid suudavad kopeerida liiklust antud pordist jälgimisporti("peegeldamine", sadama jälgimine).

- Spetsiaalsete vahendite (muhvide) kasutamine, mis sisalduvad võrguühenduse katkemises ja edastavad ühenduse liikluse eraldi porti.

- Rummuga "trikk".- kommutaatori port, mille liiklust on vaja kuulata, lülitatakse sisse läbi jaoturi, ühendades jaoturiga ka monitori sõlme (sel juhul enamikul juhtudel võrguühenduse jõudlus väheneb).

Seal on programmid ( võrgumonitorid või analüsaatorid, nuusutaja), mis rakendavad võrguliikluse kuulamise (sh promiscuous režiimis), kuvamise või faili kirjutamise funktsiooni. Lisaks saab analüüsitarkvara filtreerida liiklust reeglite alusel, dekodeerida (dešifreerida) protokolle, lugeda statistikat ja diagnoosida mõningaid probleeme.

Märge: hea valik põhitööriista võrguliikluse analüüsimiseks graafiline keskkond on tasuta pakett wireshark[43], saadaval Windowsi jaoks ja mõnede Linuxi distributsioonide hoidlates.

tcpdump utiliit

Konsooliutiliit tcpdump sisaldub enamikes Unixi süsteemides ja võimaldab võrguliiklust pealt kuulata ja kuvada [44]. Utiliit kasutab võrguliikluse hõivamiseks kaasaskantavat C/C++ teeki libpcap.

Tcpdump installimiseks Debianile saate kasutada käsku:

# apt-get install tcpdump

Selle utiliidi käitamiseks peavad teil olema õigused superkasutaja(eriti vajaduse tõttu panna võrguadapter "promiscuous" režiimi). Üldiselt on käsuvorming järgmine:

tcpdump<опции> <фильтр-выражение>

Konsooli väljundiks päise kirjeldus(dekrüptitud andmed) pealtkuulatud pakettide puhul peate määrama liiklusanalüüsi liidese (valik -i):

# tcpdump -i eth0

Saate keelata IP-aadresside teisendamise domeeninimedeks (kuna suured liiklusmahud loovad DNS-serverisse suure hulga päringuid) - valik -n:

# tcpdump -n -i eth0

Lingi tasemel andmete (nt mac-aadresside jne) väljastamiseks kasutage suvandit -e:

# tcpdump -en -i eth0

Lisateabe printimine (nt TTL, IP-suvandid) - valik -v:

# tcpdump -ven -i eth0

Püütud pakettide suuruse suurendamine (vaikimisi rohkem kui 68 baiti) - suvand -s, mis näitab suurust (-s 0 - hõivab terved paketid):

Faili kirjutamine (otse paketid - "dump") - valik -w, mis näitab faili nime:

# tcpdump -w traf.dump

Pakkide lugemine failist - valik - r, mis määrab failinime:

# tcpdump -r traf.dump

Vaikimisi töötab tcpdump valimatus režiimis. Lüliti -p käsib tcpdumpil kinni pidada ainult sellele hostile mõeldud liiklust.

Lisateavet tcpdump filtri lülitite ja vormingu kohta leiate kasutusjuhendist (man tcpdump).

Liiklusanalüüs võrguliidese tasemel ja võrgu tasemel, kasutades tcpdumpi

Etherneti raamide eraldamiseks kasutatakse järgmisi tcpdump konstruktsioone (üldvaade):

tcpdump eeter ( src | dst | host ) MAC_ADDRESS

kus src on allika MAC-aadress, dst- sihtkoha MAC-aadress, host - src või dst, samuti saateliikluse esiletõstmiseks.

Pakettide nuusutamine on kõnekeelne termin, mis viitab võrguliikluse analüüsimise kunstile. Vastupidiselt levinud arvamusele ei liigu sellised asjad nagu meilid ja veebilehed üle Interneti ühes tükis. Need jagatakse tuhandeteks väikesteks andmepakettideks ja saadetakse seega üle Interneti. Selles artiklis vaatleme parimaid tasuta võrguanalüsaatoreid ja pakettide nuusutajaid.

Võrguliiklust koguvad paljud utiliidid ja enamik neist kasutab tuumana pcapi (Unixi sarnastes süsteemides) või libcapi (Windowsis). Teist tüüpi utiliit aitab neid andmeid analüüsida, kuna isegi väike liiklus võib genereerida tuhandeid pakette, mida on raske navigeerida. Peaaegu kõik need utiliidid erinevad üksteisest andmete kogumisel vähe, peamised erinevused seisnevad selles, kuidas nad andmeid analüüsivad.

Võrguliikluse analüüsimine eeldab võrgu toimimise mõistmist. Puudub tööriist, mis asendaks võluväel analüütiku teadmisi võrgu põhialuste kohta, näiteks TCP "3-way handshake", mida kasutatakse kahe seadme vahelise ühenduse loomiseks. Analüütikutel peab olema ka mõningane arusaam võrguliikluse tüüpidest normaalselt toimivas võrgus, nagu ARP ja DHCP. Need teadmised on olulised, sest analüüsitööriistad näitavad teile lihtsalt, mida te neilt palute. See on teie otsustada, mida küsida. Kui te ei tea, milline teie võrk tavaliselt välja näeb, võib olla raske teada, et olete kogutud pakettide hulgast vajaliku leidnud.

Parimad pakettide nuusutajad ja võrguanalüsaatorid

Tööstuslikud tööriistad

Alustame ülaosast ja liigume siis põhitõdede juurde. Kui teil on tegemist ettevõtte tasemel võrguga, on teil vaja suurt relva. Kuigi peaaegu kõik kasutab oma tuumaks tcpdumpi (sellest lähemalt hiljem), saavad ettevõttetaseme tööriistad lahendada teatud keerulisi probleeme, nagu näiteks liikluse korreleerimine mitmest serverist, intelligentsete päringute pakkumine probleemide tuvastamiseks, erandite eest hoiatamine ja heade graafikute loomine. seda ülemused alati nõuavad.

Ettevõttetaseme tööriistad on tavaliselt suunatud pigem võrguliikluse voogesitamisele kui pakettide sisu hindamisele. Selle all pean silmas seda, et enamiku ettevõtte süsteemiadministraatorite põhifookus on tagada, et võrgul ei oleks jõudluse kitsaskohti. Selliste kitsaskohtade ilmnemisel on tavaliselt eesmärk kindlaks teha, kas probleemi põhjustab võrk või võrgus olev rakendus. Teisest küljest saavad need tööriistad tavaliselt hakkama nii suure liiklusega, et aitavad ennustada, millal võrgusegment täielikult laaditakse, mis on võrgu ribalaiuse haldamise kriitiline punkt.

See on väga suur IT-haldustööriistade komplekt. Selles artiklis on sobivam utiliit Deep Packet Inspection and Analysis, mis on selle komponent. Võrguliikluse kogumine on üsna lihtne. Selliste tööriistadega nagu WireShark pole ka põhianalüüs probleemiks. Kuid olukord pole alati täiesti selge. Väga hõivatud võrgus võib olla raske määrata isegi väga lihtsaid asju, näiteks:

Milline võrgurakendus seda liiklust genereerib?

- kui rakendus on teada (näiteks veebibrauser), siis kus veedavad selle kasutajad suurema osa ajast?

- millised ühendused on kõige pikemad ja koormavad võrku üle?

Enamik võrguseadmeid kasutab iga paketi metaandmeid tagamaks, et pakett läheb sinna, kuhu ta peab minema. Võrguseadmele pole paketi sisu teada. Teine asi on sügav pakikontroll; see tähendab, et kontrollitakse pakendi tegelikku sisu. Sel viisil saab avastada kriitilist võrguteavet, mida ei saa metaandmetest koguda. Sellised tööriistad nagu need, mida pakub SolarWinds, võivad pakkuda tähendusrikkamaid andmeid kui lihtsalt liiklusvoog.

Muud andmemahukate võrkude haldamise tehnoloogiad hõlmavad NetFlow ja sFlow. Igal neist on oma tugevad ja nõrgad küljed,

Lisateavet NetFlow ja sFlow kohta saate.

Võrgustikuanalüüs üldiselt on edasijõudnud teema, mis põhineb nii omandatud teadmistel kui ka praktilisel töökogemusel. Saate õpetada inimest omama üksikasjalikke teadmisi võrgupakettide kohta, kuid kui sellel inimesel pole võrgust endast teadmisi ja anomaaliate tuvastamise kogemust, ei lähe ta sellega kuigi hästi. Selles artiklis kirjeldatud tööriistu peaksid kasutama kogenud võrguadministraatorid, kes teavad, mida nad tahavad, kuid pole kindlad, milline utiliit on parim. Neid saavad kasutada ka vähem kogenud süsteemiadministraatorid, et saada igapäevaseid võrgukogemusi.

Põhitõed

Peamine tööriist võrguliikluse kogumiseks on

See on avatud lähtekoodiga rakendus, mis installitakse peaaegu kõikidesse Unixi-laadsetesse operatsioonisüsteemidesse. Tcpdump on suurepärane andmekogumise utiliit, millel on väga keerukas filtreerimiskeel. Oluline on teada, kuidas andmeid kogudes filtreerida, et saada analüüsimiseks tavaline andmekogum. Kõigi andmete hõivamine võrguseadmest, isegi mõõdukalt hõivatud võrgus, võib genereerida liiga palju andmeid, mida on väga raske analüüsida.

Mõnel harvadel juhtudel piisab vajaliku leidmiseks tcpdump salvestatud andmete otse ekraanile printimisest. Näiteks kogusin seda artiklit kirjutades liiklust ja märkasin, et mu masin saadab liiklust IP-aadressile, mida ma ei teadnud. Selgus, et minu masin saatis andmeid Google'i IP-aadressile 172.217.11.142. Kuna mul ei olnud ühtegi Google'i toodet ja Gmail ei olnud avatud, ei teadnud ma, miks see juhtus. Kontrollisin oma süsteemi ja leidsin järgmise:

[ ~ ]$ ps -ef | grep google kasutaja 1985 1881 0 10:16 ? 00:00:00 /opt/google/chrome/chrome --type=service

Selgub, et isegi kui Chrome ei tööta, töötab see teenusena. Ilma pakettide analüüsita poleks ma seda märganud. Jäädvustasin veel paar andmepaketti, kuid seekord andsin tcpdumpile ülesande kirjutada andmed faili, mille siis Wiresharkis avasin (sellest lähemalt hiljem). Need on sissekanded:

Tcpdump on süsteemiadministraatorite lemmiktööriist, kuna see on käsurea utiliit. tcpdump käivitamine ei nõua GUI-d. Tootmisserverite jaoks on graafiline liides pigem kahjulik, kuna kulutab süsteemiressursse, mistõttu eelistatakse käsureaprogramme. Nagu paljudel kaasaegsetel utiliitidel, on ka tcpdumpil väga rikkalik ja keeruline keel, mille omandamine võtab aega. Mõned väga lihtsad käsud hõlmavad võrguliidese valimist andmete kogumiseks ja nende andmete faili kirjutamist, et neid saaks mujale analüüsimiseks eksportida. Selleks kasutatakse lüliteid -i ja -w.

# tcpdump -i eth0 -w tcpdump_packets tcpdump: kuulamine võrgus eth0, lingitüüpi EN10MB (Ethernet), hõive suurus 262144 baiti ^C51 pakette püütud

See käsk loob salvestatud andmetega faili:

fail tcpdump_packets tcpdump_packets: tcpdump püüdmisfail (little-endian) – versioon 2.4 (Ethernet, püüdmise pikkus 262144)

Selliste failide standard on pcap-vorming. See ei ole tekst, seega saab seda analüüsida ainult programmide abil, mis seda vormingut mõistavad.

3. Tuulepaak

Enamik kasulikke avatud lähtekoodiga utiliite kloonitakse lõpuks teistesse operatsioonisüsteemidesse. Kui see juhtub, öeldakse, et rakendus on üle viidud. Windump on tcpdumpi port ja käitub väga sarnaselt.

Kõige olulisem erinevus Windumpi ja tcpdumpi vahel on see, et Windump vajab enne Windumpi käivitamist installitud Winpcapi teek. Kuigi Windumpi ja Winpcapi pakub sama hooldaja, tuleb need eraldi alla laadida.

Winpcap on teek, mis peab olema eelinstallitud. Kuid Windump on exe-fail, mida pole vaja installida, nii et saate selle lihtsalt käivitada. Seda tuleb meeles pidada, kui kasutate Windowsi võrku. Te ei pea installima Windumpi igasse masinasse, kuna saate selle lihtsalt kopeerida, kui vaja, kuid Winpcapi vajate Windupi toetamiseks.

Nagu tcpdumpi puhul, saab ka Windump kuvada analüüsimiseks võrguandmeid, neid samal viisil filtreerida ja kirjutada andmed hilisemaks analüüsiks pcap-faili.

4. Wireshark

Wireshark on järgmine kõige kuulsam tööriist süsteemiadministraatori tööriistakastis. See mitte ainult ei võimalda teil andmeid jäädvustada, vaid pakub ka mõningaid täiustatud analüüsitööriistu. Lisaks on Wireshark avatud lähtekoodiga ja see on porditud peaaegu kõikidesse olemasolevatesse serveri operatsioonisüsteemidesse. Wiresharki nimega Etheral töötab nüüd kõikjal, sealhulgas eraldiseisva kaasaskantava rakendusena.

Kui analüüsite GUI-ga serveri liiklust, saab Wireshark teie eest kõik ära teha. See võib andmeid koguda ja seejärel kõike seal analüüsida. GUI-d on serverites siiski haruldased, nii et saate võrguandmeid eemalt koguda ja seejärel oma arvutis Wiresharkis saadud pcap-faili uurida.

Wiresharki esmakordsel käivitamisel saate laadida olemasoleva pcap-faili või käivitada liikluse hõivamise. Viimasel juhul saate kogutavate andmete hulga vähendamiseks täiendavalt seadistada filtreid. Kui te filtrit ei määra, kogub Wireshark lihtsalt kõik võrguandmed valitud liidesest.

Wiresharki üks kasulikumaid funktsioone on voo jälgimise võimalus. Kõige parem on mõelda niidist kui ketist. Alloleval ekraanipildil näeme palju jäädvustatud andmeid, kuid kõige rohkem huvitas mind Google'i IP-aadress. Ma saan kogu ahela nägemiseks paremklõpsata ja jälgida TCP-voogu.

Kui liiklus salvestati teises arvutis, saate PCAP-faili importida, kasutades dialoogi Wiresharki fail -> Ava. Imporditud failide jaoks on saadaval samad filtrid ja tööriistad, mis salvestatud võrguandmete jaoks.

5.tshark

Tshark on väga kasulik link tcpdumpi ja Wiresharki vahel. Tcpdump on andmete kogumisel parem ja suudab kirurgiliselt eraldada ainult vajalikke andmeid, kuid selle andmeanalüüsi võimalused on väga piiratud. Wireshark on suurepärane nii hõivamiseks kui analüüsiks, kuid sellel on raske kasutajaliides ja seda ei saa kasutada ilma GUI-ta serverites. Proovige tsharki, see töötab käsureal.

Tshark kasutab samu filtreerimisreegleid kui Wireshark, mis ei tohiks olla üllatav, kuna need on sisuliselt samad tooted. Allolev käsk käsib tsharkil ainult sihtkoha IP-aadressi ja ka mõned muud huvipakkuvad väljad jäädvustada paketi HTTP-osast.

# tshark -i eth0 -Y http.request -T väljad -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/2010010 /57.0 /images/title.png 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/styles/phoenix.css; Linux 6 x 172.20.0 rv:57.0) Gecko/20100101 Firefox/57.0 /images/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64.0;0) Geck770 Firefox1/0 rv /57.0 /images/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/images/title.png (Mozilla.0.1220.1/5 Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /favicon.ico 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.i

Kui soovite liiklust faili kirjutada, kasutage selleks suvandit -W ja seejärel lugemiseks lülitit -r (lugemine).

Esimene jäädvustamine:

# tshark -i eth0 -w tshark_packets Pildistamine "eth0"-ga 102 ^C

Lugege seda siit või viige see analüüsimiseks teise kohta.

# tshark -r tshark_packets -Y http.request -T väljad -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) 1 Firefox01 Gecko/0 * bookings/styles/styles.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2 .0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64. r) res/images/title.png

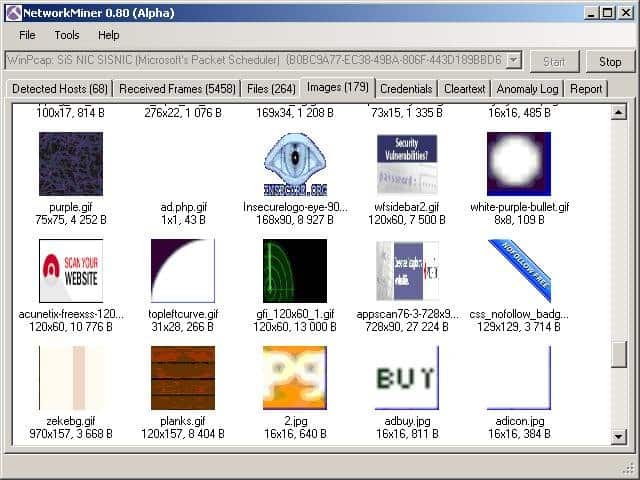

See on väga huvitav tööriist, mis kuulub pigem võrgu kohtuekspertiisi analüüsivahendite kategooriasse kui lihtsalt nuusutajate kategooriasse. Kohtuekspertiisi valdkond tegeleb tavaliselt uurimiste ja tõendite kogumisega ning Network Miner teeb seda tööd suurepäraselt. Nii nagu Wireshark saab jälgida TCP-voogu, et rekonstrueerida kogu paketiedastusahelat, saab Network Miner jälgida voogu, et taastada võrgu kaudu edastatud faile.

Network Mineri saab strateegiliselt võrku paigutada, et saaksite reaalajas jälgida ja koguda teid huvitavat liiklust. See ei genereeri võrgus oma liiklust, seega töötab see vargsi.

Network Miner võib töötada ka võrguühenduseta. Saate kasutada tcpdumpi, et koguda pakette võrgu huvipakkuvatest punktidest ja seejärel importida PCAP-failid rakendusse Network Miner. Järgmisena võite proovida taastada salvestatud failis leitud failid või sertifikaadid.

Network Miner on loodud Windowsi jaoks, kuid Mono abil saab seda käitada mis tahes operatsioonisüsteemis, mis toetab Mono platvormi, nagu Linux ja MacOS.

Seal on tasuta versioon, algtaseme, kuid korraliku funktsioonide komplektiga. Kui vajate lisafunktsioone, nagu geolokatsioon ja kohandatud skriptid, peate ostma professionaalse litsentsi.

7. Viiuldaja (HTTP)

See ei ole tehniliselt võrgupakettide püüdmise utiliit, kuid see on nii uskumatult kasulik, et lisab selle sellesse loendisse. Erinevalt teistest siin loetletud tööriistadest, mis on loodud võrguliikluse hõivamiseks mis tahes allikast, on Fiddler pigem silumistööriist. See hõivab HTTP-liikluse. Kuigi paljude brauserite arendajatööriistades on see võimalus juba olemas, ei piirdu Fiddler ainult brauseri liiklusega. Fiddler suudab hõivata mis tahes HTTP-liiklust arvutis, sealhulgas mitte-veebirakendusi.

Paljud töölauarakendused kasutavad veebiteenustega ühenduse loomiseks HTTP-d ja peale Fiddleri on ainus viis sellise liikluse analüüsimiseks hõivamiseks kasutada selliseid tööriistu nagu tcpdump või Wireshark. Kuid need töötavad paketi tasemel, nii et analüüs nõuab nende pakettide rekonstrueerimist HTTP-voogudeks. Lihtsa uurimistöö tegemine võib olla palju tööd ja see on koht, kus Fiddler tuleb appi. Fiddler aitab teil tuvastada rakenduste saadetud küpsiseid, sertifikaate ja muid kasulikke andmeid.

Fiddler on tasuta ja nagu Network Miner, saab seda kasutada ka monorežiimis peaaegu igas operatsioonisüsteemis.

8. Capsa

Capsa võrguanalüsaatoril on mitu väljaannet, millest igaühel on erinevad võimalused. Esimesel tasemel on Capsa tasuta ja see võimaldab sisuliselt lihtsalt jäädvustada pakette ja teha neile põhilist graafilist analüüsi. Armatuurlaud on ainulaadne ja võib aidata kogenematul süsteemiadministraatoril võrguprobleeme kiiresti tuvastada. Tasuta tase on mõeldud inimestele, kes soovivad pakettide kohta rohkem teada saada ja oma analüüsioskusi arendada.

Tasuta versioon võimaldab jälgida üle 300 protokolli, sobib nii e-kirjade jälgimiseks kui ka meili sisu salvestamiseks ning toetab ka trigereid, mille abil saab teatud olukordade ilmnemisel märguandeid käivitada. Sellega seoses saab Capsat mingil määral kasutada tugivahendina.

Capsa on saadaval ainult Windows 2008/Vista/7/8 ja 10 jaoks.

Järeldus

On lihtne mõista, kuidas süsteemiadministraator saab meie kirjeldatud tööriistade abil luua võrgu jälgimise infrastruktuuri. Tcpdump või Windump saab installida kõikidesse serveritesse. Planeerija, nagu cron või Windowsi planeerija, käivitab pakettide kogumise seansi õigel ajal ja kirjutab kogutud andmed pcap-faili. Süsteemiadministraator saab seejärel need paketid keskseadmesse edastada ja Wiresharki abil analüüsida. Kui võrk on selleks liiga suur, on saadaval ettevõtte tasemel tööriistad, nagu SolarWinds, et muuta kõik võrgupaketid hallatavaks andmekogumiks.

Vene Föderatsiooni haridus- ja teadusministeerium

Riiklik õppeasutus "Peterburi Riiklik Polütehniline Ülikool"

Cheboksary majandus- ja juhtimisinstituut (filiaal)

Kõrgema matemaatika ja infotehnoloogia osakond

ABSTRAKTNE

kursusel “Infoturve”.

teemal: "Võrguanalüsaatorid"

Lõpetatud

4. kursuse üliõpilane, palk 080502-51M

erialal "juhtimine"

masinaehitusettevõttes"

Pavlov K.V.

Kontrollitud

Õpetaja

Cheboksary 2011

SISSEJUHATUS

Etherneti võrgud on saavutanud tohutu populaarsuse tänu oma heale läbilaskevõimele, paigaldamise lihtsusele ja võrguseadmete paigaldamise mõistlikele kuludele.

Etherneti tehnoloogial pole aga olulisi puudusi. Peamine neist on edastatava teabe ebaturvalisus. Etherneti võrku ühendatud arvutid suudavad pealt kuulata naabritele suunatud teavet. Selle põhjuseks on Etherneti võrkudes kasutusele võetud nn leviedastusmehhanism.

Arvutite võrku ühendamine murrab infoturbe vanad aksioomid. Näiteks staatilise turvalisuse kohta. Varem võis süsteemihaavatavuse avastada ja parandada vastava värskenduse installimisega süsteemiadministraator, kes sai installitud “plaastri” funktsionaalsust kontrollida alles mitu nädalat või kuud hiljem. Kuid selle "plaastri" võis eemaldada kasutaja kogemata või töö ajal või mõni muu administraator uute komponentide installimisel. Kõik muutub ja nüüd muutuvad infotehnoloogiad nii kiiresti, et staatilised turvamehhanismid ei taga enam täielikku süsteemi turvalisust.

Kuni viimase ajani olid peamiseks mehhanismiks ettevõtete võrkude kaitsmiseks tulemüürid. Organisatsiooni inforessursside kaitseks loodud tulemüürid osutuvad aga sageli ise haavatavaks. See juhtub seetõttu, et süsteemiadministraatorid teevad läbipääsusüsteemis nii palju lihtsustusi, et lõpuks saab turvasüsteemi kivisein nagu sõel auke täis. Tulemüüri (tulemüüri) kaitse ei pruugi suure liiklusega ettevõttevõrkude puhul olla otstarbekas, kuna mitme tulemüüri kasutamine võib võrgu jõudlust märkimisväärselt mõjutada. Mõnel juhul on parem jätta uksed pärani lahti ja keskenduda võrgu sissetungimise tuvastamise ja neile reageerimise meetoditele.

Ettevõtte võrgu pidevaks (24 tundi ööpäevas, 7 päeva nädalas, 365 päeva aastas) jälgimiseks rünnete tuvastamiseks on loodud “aktiivsed” kaitsesüsteemid - rünnakute tuvastamise süsteemid. Need süsteemid tuvastavad rünnakud ettevõtte võrgusõlmedele ja reageerivad neile turbeadministraatori määratud viisil. Näiteks katkestavad nad ühenduse ründava sõlmega, teavitavad administraatorit või sisestavad logidesse info rünnaku kohta.

1. VÕRGUANALÜÜSID

1.1 IP - HOIATUS 1 VÕI ESIMESE VÕRGUMONITOR

Esiteks peaksime ütlema paar sõna kohaliku ringhäälingu kohta. Etherneti võrgus jagavad sellega ühendatud arvutid tavaliselt sama kaablit, mis toimib nendevahelise sõnumite saatmise kandjana.

Igaüks, kes soovib sõnumit ühiskanali kaudu edastada, peab esmalt veenduma, et see kanal on antud ajahetkel vaba. Pärast edastamise alustamist kuulab arvuti signaali kandesagedust, tehes kindlaks, kas signaal on moonutatud kokkupõrke tagajärjel teiste arvutitega, mis samal ajal oma andmeid edastavad. Kokkupõrke korral edastus katkeb ja arvuti teatud ajaks “vaikib”, et proovida ülekannet veidi hiljem korrata. Kui Etherneti võrku ühendatud arvuti ise midagi ei edasta, jätkab ta sellegipoolest kõigi naaberarvutite poolt võrgu kaudu edastatavate sõnumite "kuulamist". Olles märganud oma võrguaadressi sissetulevate andmete päises, kopeerib arvuti selle osa kohalikku mällu.

Arvutite Etherneti võrku ühendamiseks on kaks peamist viisi. Esimesel juhul ühendatakse arvutid koaksiaalkaabli abil. See kaabel asetatakse arvutist arvutisse, ühendades võrguadapteritega T-kujulise pistikuga ja lõppedes otstes BNC-terminaatoritega. Seda topoloogiat nimetatakse professionaalses keeles Ethernet 10Base2 võrguks. Seda võib aga nimetada ka võrgustikuks, milles "kõik kuulevad kõiki". Iga võrku ühendatud arvuti on võimeline pealt püüdma teise arvuti poolt selle võrgu kaudu saadetud andmeid. Teisel juhul on iga arvuti ühendatud keerdpaarkaabli abil tsentraalse lülitusseadme - jaoturi või lüliti - eraldi pordiga. Sellistes võrkudes, mida nimetatakse Etherneti lOBaseT võrkudeks, jagatakse arvutid rühmadesse, mida nimetatakse põrkedomeenideks. Kokkupõrke domeenid on määratletud jaoturi või kommutaatori pordidega, mis on ühendatud ühise siiniga. Seetõttu ei teki kokkupõrkeid kõigi võrgus olevate arvutite vahel. ja eraldi - nende vahel, mis kuuluvad samasse põrkedomeeni, mis suurendab võrgu kui terviku läbilaskevõimet.

Hiljuti on suurtesse võrkudesse hakanud ilmuma uut tüüpi lülitid, mis ei kasuta ringhäälingut ega sulge pordigruppe koos. Selle asemel puhverdatakse kõik võrgu kaudu saadetud andmed mällu ja saadetakse niipea kui võimalik. Selliseid võrke on siiski üsna vähe - mitte rohkem kui 5% Etherneti tüüpi võrkude koguarvust.

Seega nõuab valdavas enamuses Etherneti võrkudes kasutatav andmeedastusalgoritm, et iga võrku ühendatud arvuti peab pidevalt "kuulama" kogu võrguliiklust ilma eranditeta. Mõnede inimeste pakutud juurdepääsualgoritmid, mille puhul arvutid ühendatakse võrgust lahti, edastades samal ajal "teiste inimeste" sõnumeid, jäid realiseerimata nende liigse keerukuse, kõrgete juurutamiskulude ja madala efektiivsuse tõttu.

Mis on IPAlert-1 ja kust see tuli? Kunagi viisid autorite praktilised ja teoreetilised uurimused võrguturbe uurimisega seotud valdkonnas järgmise ideeni: Internetis, aga ka teistes võrkudes (näiteks Novell NetWare, Windows NT) oli tõsine puudus turvatarkvarast, mis seda teeks keeruline kogu võrgu kaudu edastatava teabevoo juhtimine (seire) lingi tasandil, et tuvastada kõik kirjanduses kirjeldatud kaugmõjude liigid. Interneti-võrgu turvatarkvara turu uuring näitas, et selliseid kõikehõlmavaid kaugrünnakute tuvastamise tööriistu ei eksisteerinud ja need, mis olid olemas, olid loodud ühte kindlat tüüpi rünnakute tuvastamiseks (näiteks ICMP ümbersuunamine või ARP). Seetõttu alustati IP-võrgu segmendi jälgimistööriista väljatöötamist, mis on mõeldud kasutamiseks Internetis ja sai järgmise nime: IP Alert-1 võrguturbe monitor.

Selle edastuskanalis programmiliselt võrguliiklust analüüsiva tööriista põhiülesanne ei ole mitte tõrjuda sidekanali kaudu sooritatavaid kaugrünnakuid, vaid neid tuvastada ja logida (auditifaili pidamine koos logimisega hilisemaks visuaalseks kasutamiseks mugavas vormis). kõigi antud võrgusegmendi kaugrünnakutega seotud sündmuste analüüs) ja kaugründe tuvastamise korral koheselt turbeadministraatorile märku andmine. IP Alert-1 võrgu turvamonitori põhiülesanne on jälgida vastava interneti segmendi turvalisust.

IP Alert-1 võrguturbemonitoril on järgmised funktsioonid ja see võimaldab võrguanalüüsi abil tuvastada järgmised kaugrünnakud selle kontrollitavale võrgusegmendile:

1. IP ja Etherneti aadresside vastavuse jälgimine pakettides, mida edastavad kontrollitud võrgusegmendis asuvad hostid.

IP Alert-1 hostis loob turbeadministraator staatilise ARP-tabeli, kuhu ta sisestab teabe kontrollitud võrgusegmendis asuvate hostide vastavate IP- ja Ethernet-aadresside kohta.

See funktsioon võimaldab tuvastada IP-aadressi volitamata muudatuse või selle asendamise (nn IP-spoofing, spoofing, IP-spoofing (jarg)).

2. ARP kaugotsingu mehhanismi õige kasutamise jälgimine. See funktsioon võimaldab tuvastada staatilise ARP-tabeli abil vale ARP-i kaugrünnaku.

3. DNS-i kaugotsingu mehhanismi õige kasutamise jälgimine. See funktsioon võimaldab tuvastada kõiki võimalikke DNS-teenuse kaugrünnakute tüüpe

4. Kaugühenduskatsete õigsuse jälgimine edastatud päringute analüüsimise teel. See funktsioon võimaldab esiteks tuvastada katse uurida TCP-ühenduse identifikaatori - ISN-i algväärtuse muutmise seadust, teiseks kaugteenuse keelamise rünnakut, mis viiakse läbi ühendusetaotluse järjekorra ületäitumisel, ja kolmandaks suunatud Valeühenduse taotluste (nii TCP kui ka UDP) "torm", mis viib ka teenuse keelamiseni.

Seega võimaldab IP Alert-1 võrgu turvamonitor tuvastada, teavitada ja salvestada enamikku kaugrünnakute tüüpe. See programm ei ole aga mingil juhul tulemüürisüsteemide konkurent. IP Alert-1, mis kasutab Interneti-kaugrünnakute funktsioone, on tulemüürisüsteemide jaoks vajalik lisand - muide, võrreldamatult odavam. Ilma turvamonitorita jääb enamik teie võrgusegmendi kaugrünnakuid teie silme eest varjatuks. Ükski teadaolevatest tulemüüridest ei tegele niivõrd intelligentse võrku läbivate sõnumite analüüsiga, et tuvastada erinevat tüüpi kaugrünnakuid, piirdudes parimal juhul logi pidamisega, mis salvestab teavet parooli arvamise katsete, pordi skaneerimise ja võrgukontrolli kohta. tuntud kaugotsinguprogrammide abil. Seega, kui IP-võrgu administraator ei soovi jääda ükskõikseks ja rahulduda oma võrgu kaugrünnakute ajal lihtsa statisti rolliga, on tal soovitatav kasutada IP Alert-1 võrgu turvamonitori.

tcpdump

Peaaegu kõigi võrguliikluse kogude peamine tööriist on tcpdump. See on avatud lähtekoodiga rakendus, mis installitakse peaaegu kõikidesse Unixi-laadsetesse operatsioonisüsteemidesse. Tcpdump on suurepärane andmete kogumise tööriist ja sellel on väga võimas filtreerimismootor. Oluline on teada, kuidas andmeid kogumise ajal filtreerida, et saada analüüsimiseks hallatav andmeosa. Kõigi andmete hõivamine võrguseadmest isegi mõõdukalt hõivatud võrgus võib lihtsaks analüüsiks luua liiga palju andmeid.

Mõningatel harvadel juhtudel võib tcpdump väljastada väljundi otse teie ekraanile ja sellest võib piisata otsitava leidmiseks. Näiteks artiklit kirjutades tabati liiklust ja märgati, et masin saadab liiklust tundmatule IP-aadressile. Selgus, et masin saatis andmeid Google'i IP-aadressile 172.217.11.142. Kuna Google'i tooteid turule ei lastud, tekkis küsimus, miks see nii juhtus.

Süsteemi kontroll näitas järgmist:

[ ~ ]$ ps -ef | grep googleJäta oma kommentaar!