ОБЗОР ПРОГРАММ АНАЛИЗА И МОНИТОРИНГА СЕТЕВОГО ТРАФИКА

А.И. КОСТРОМИЦКИЙ, канд. техн. наук, В.С. ВОЛОТКА

Введение

Мониторинг трафика жизненно важен для эффективного управления сетью. Он является источником информации о функционировании корпоративных приложений, которая учитывается при распределении средств, планировании вычислительных мощностей, определении и локализации отказов, решении вопросов безопасности.

В недалеком прошлом мониторинг трафика был относительно простой задачей. Как правило, компьютеры объединялись в сеть на основе шинной топологии, т. е. имели разделяемую среду передачи. Это позволяло подсоединить к сети единственное устройство, с помощью которого можно было следить за всем трафиком. Однако требования к повышению пропускной способности сети и развитие технологий коммутации пакетов, вызвавшее падение цен на коммутаторы и маршрутизаторы, обусловили быстрый переход от разделяемой среды передачи к высокосегментированным топологиям. Общий трафик уже нельзя увидеть из одной точки. Для получения полной картины требуется выполнять мониторинг каждого порта. Использование соединений типа «точка-точка» делает неудобным подключение приборов, да и понадобилось бы слишком большое их число для прослушивания всех портов, что превращается в чересчур дорогостоящую задачу. Вдобавок сами коммутаторы и маршрутизаторы имеют сложную архитектуру, и скорость обработки и передачи пакетов становится важным фактором, определяющим производительность сети.

Одной из актуальных научных задач в настоящее время является анализ (и дальнейшее прогнозирование) самоподобной структуры трафика в современных мультисервисных сетях. Для решения этой задачи необходим сбор и последующий анализ разнообразной статистики (скорость, объемы переданных данных и т.д.) в действующих сетях. Сбор такой статистики в том или ином виде возможен различными программными средствами. Однако существует набор дополнительных параметров и настроек, которые оказываются весьма важными при практическом использовании различных средств.

Различные исследователи используют самые различные программы для мониторинга сетевого трафика. Например, в , исследователи использовали программу - анализатор (сниффер) сетевого трафика Ethreal (Wireshark ).

Обзору подверглись бесплатные версии программ, которые доступны на , , .

1. Обзор программ мониторинга сетевого трафика

Были рассмотрены около десяти программ-анализаторов трафика (снифферы) и более десятка программ для мониторинга сетевого трафика, из которых мы отобрали по четыре самых интересных, на наш взгляд, и предлагаем вам обзор их основных возможностей.

1) BMExtreme (рис.1).

Это новое название хорошо известной многим программы Bandwidth Monitor. Ранее программа распространялась бесплатно, теперь же она имеет три версии, и бесплатной является только базовая. В этой версии не предусмотрено никаких возможностей, кроме, собственно, мониторинга трафика, поэтому вряд ли можно считать ее конкурентом других программ. По умолчанию BMExtreme следит как за Интернет-трафиком, так и за трафиком в локальной сети, однако мониторинг в LAN при желании можно отключить.

Рис. 1

2) BWMeter (рис.2).

Эта программа имеет не одно, а два окна слежения за трафиком: в одном отображается активность в Интернете, а в другом - в локальной сети.

Рис. 2

Программа имеет гибкие настройки для мониторинга трафика. С ее помощью можно определить, нужно ли следить за приемом и передачей данных в Интернет только с этого компьютера или со всех компьютеров, подключенных к локальной сети, установить диапазон IP-адресов, порты и протоколы, для которых будет или не будет производиться мониторинг. Кроме этого, можно отключить слежение за трафиком в определенные часы или дни. Системные администраторы наверняка оценят возможность распределения трафика между компьютерами в локальной сети. Так, для каждого ПК можно задать максимальную скорость приема и передачи данных, а также одним щелчком мыши запретить сетевую активность.

При весьма миниатюрном размере программа обладает огромным множеством возможностей, часть из которых можно представить так:

Мониторинг любых сетевых интерфейсов и любого сетевого трафика.

Мощная система фильтров, позволяющая оценить объем любой части трафика - вплоть до конкретного сайта в указанном направлении или трафика с каждой машины в локальной сети в указанное время суток.

Неограниченное количество настраиваемых графиков активности сетевых соединений на основе выбранных фильтров.

Управление (ограничение, приостановка) потоком трафика на любом из фильтров.

Удобная система статистики (от часа до года) с функцией экспорта.

Возможность просмотра статистики удаленных компьютеров с BWMeter.

Гибкая система оповещений и уведомлений по достижении определенного события.

Максимальные возможности по настройке, в т.ч. внешнего вида.

Возможность запуска как сервиса.

3) Bandwidth Monitor Pro (рис.3).

Её разработчики очень много внимания уделили настройке окна мониторинга трафика. Во-первых, можно определить, какую именно информацию программа будет постоянно показывать на экране. Это может быть количество полученных и переданных данных (как отдельно, так и в сумме) за сегодня и за любой указанный промежуток времени, среднюю, текущую и максимальную скорость соединения. Если у вас установлено несколько сетевых адаптеров, вы можете следить за статистикой для каждого из них отдельно. При этом, нужная информация для каждой сетевой карты также может отображаться в окне мониторинга.

Рис. 3

Отдельно стоит сказать о системе оповещений, которая реализована тут очень удачно. Можно задавать поведение программы при выполнении заданных условий, которыми могут быть передача определенного количества данных за указанный период времени, достижение максимальной скорости загрузки, изменение скорости соединения и пр. Если на компьютере работает несколько пользователей, и необходимо следить за общим трафиком, программу можно запускать как службу. В этом случае Bandwidth Monitor Pro будет собирать статистику всех пользователей, которые заходят в систему под своими логинами.

4) DUTraffic (рис.4).

От всех программ обзора DUTraffic отличает бесплатный статус.

Рис. 4

Как и коммерческие аналоги, DUTraffic может выполнять разнообразные действия при выполнении тех или иных условий. Так, например, он может проигрывать аудиофайл, показывать сообщение или же разрывать соединение с Интернетом, когда средняя или текущая скорость загрузки меньше заданного значения, когда продолжительность Интернет-сессии превышает указанное число часов, когда передано определенное количество данных. Кроме этого, различные действия могут выполняться циклически, например, каждый раз, когда программа фиксирует передачу заданного объема информации. Статистика в DUTraffic ведется отдельно для каждого пользователя и для каждого соединения с Интернетом. Программа показывает как общую статистику за выбранный промежуток времени, так и информацию о скорости, количестве переданных и принятых данных и финансовых затратах за каждую сессию.

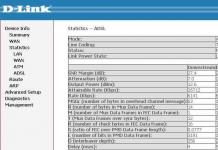

5) Cистема мониторинга Cacti (рис.5).

Cacti это open-source веб-приложение (соответственно отсутствует установочный файл). Cacti собирает статистические данные за определённые временные интервалы и позволяет отобразить их в графическом виде. Система позволяет строить графики при помощи RRDtool. Преимущественно используются стандартные шаблоны для отображения статистики по загрузке процессора, выделению оперативной памяти, количеству запущенных процессов, использованию входящего/исходящего трафика.

Интерфейс отображения статистики, собранной с сетевых устройств, представлен в виде дерева, структура которого задается самим пользователем. Как правило, графики группируют по определенным критериям, причем один и тот же график может присутствовать в разных ветвях дерева (например, трафик через сетевой интерфейс сервера - в той, которая посвящена общей картине интернет-трафика компании, и в ветви с параметрами данного устройства). Есть вариант просмотра заранее составленного набора графиков, и есть режим предпросмотра. Каждый из графиков можно рассмотреть отдельно, при этом он будет представлен за последние день, неделю, месяц и год. Есть возможность самостоятельного выбора временного промежутка, за который будет сгенерирован график, причем сделать это можно, как указав календарные параметры, так и просто выделив мышкой определенный участок на нем.

Таблица 1

|

Параметры/Программы |

BMExtreme |

BWMeter |

Bandwidth Monitor Pro |

DUTraffic |

Cacti |

|

Размер установочного файла |

473 КБ |

1,91 МБ |

1,05 МБ |

1,4 МБ |

|

|

Язык интерфейса |

русский |

русский |

английский |

русский |

английский |

|

График скорости |

|||||

|

График трафика |

|||||

|

Экспорт/импорт (формат файла экспорта) |

–/– |

(* . csv) |

–/– |

–/– |

(* . xls) |

|

Min -й временной шаг между отчётам данных |

5 мин. |

1 сек. |

1 мин. |

1 сек. |

1 сек. |

|

Возможность изменения min |

|||||

2. Обзор программ-анализаторов (снифферов) сетевого трафика

Анализатор трафика, или сниффер - сетевой анализатор трафика, программа или программно-аппаратное устройство, предназначенное для перехвата и последующего анализа, либо только анализа сетевого трафика, предназначенного для других узлов.

Анализ прошедшего через сниффер трафика позволяет:

Перехватить любой незашифрованный (а порой и зашифрованный) пользовательский трафик с целью получения паролей и другой информации.

Локализовать неисправность сети или ошибку конфигурации сетевых агентов (для этой цели снифферы часто применяются системными администраторами).

Поскольку в «классическом» сниффере анализ трафика происходит вручную, с применением лишь простейших средств автоматизации (анализ протоколов, восстановление TCP-потока), то он подходит для анализа лишь небольших его объёмов.

1) Wireshark (ранее - Ethereal).

Программа-анализатор трафика для компьютерных сетей Ethernet и некоторых других. Имеет графический пользовательский интерфейс. Wireshark - это приложение, которое «знает» структуру самых различных сетевых протоколов, и поэтому позволяет разобрать сетевой пакет, отображая значение каждого поля протокола любого уровня. Поскольку для захвата пакетов используется pcap, существует возможность захвата данных только из тех сетей, которые поддерживаются этой библиотекой. Тем не менее, Wireshark умеет работать с множеством форматов входных данных, соответственно, можно открывать файлы данных, захваченных другими программами, что расширяет возможности захвата.

2) Iris Network Traffic Analyzer .

Помимо стандартных функций сбора, фильтрации и поиска пакетов, а также построения отчетов, программа предлагает уникальные возможности для реконструирования данных. Iris The Network Traffic Analyzer помогает детально воспроизвести сеансы работы пользователей с различными web-ресурсами и даже позволяет имитировать отправку паролей для доступа к защищенным web-серверам с помощью cookies. Уникальная технология реконструирования данных, реализованная в модуле дешифрования (decode module), преобразует сотни собранных двоичных сетевых пакетов в привычные глазу электронные письма, web-страницы, сообщения ICQ и др. eEye Iris позволяет просматривать незашифрованные сообщения web-почты и программ мгновенного обмена сообщениями, расширяя возможности имеющихся средств мониторинга и аудита.

Анализатор пакетов eEye Iris позволяет зафиксировать различные детали атаки, такие как дата и время, IP-адреса и DNS-имена компьютеров хакера и жертвы, а также использованные порты.

3) Ethernet Internet traffic Statistic .

Ethernet Internet traffic Statisticпоказывает количество полученных и принятых данных (в байтах - всего и за последнюю сессию), а также скорость подключения. Для наглядности собираемые данные отображаются в режиме реального времени на графике. Работает без инсталляции, интерфейс - русский и английский.

Утилита для контроля за степенью сетевой активности - показывает количество полученных и принятых данных, ведя статистику за сессию, день, неделю и месяц.

4) CommTraffic .

Это сетевая утилита для сбора, обработки и отображения статистики интернет-трафика через модемное (dial-up) или выделенное соединение. При мониторинге сегмента локальной сети, CommTraffic показывает интернет-трафик для каждого компьютера в сегменте.

CommTraffic включает в себя легко настраиваемый, понятный пользователю интерфейс, показывающий статистику работы сети в виде графиков и цифр.

Таблица 2

|

Параметры/Программы |

Wireshark |

Iris The Network Traffic Analyzer |

Ethernet Internet traffic Statistic |

CommTraffic |

|

Размер установочного файла |

17,4 МБ |

5,04 МБ |

651 КБ |

7,2 МБ |

|

Язык интерфейса |

английский |

русский |

английский/русский |

русский |

|

График скорости |

||||

|

График трафика |

||||

|

Экспорт/Импорт (формат файла экспорта) |

+/– (*.txt, *.px, *.csv, *.psml, *.pdml, *.c) |

–/– |

–/– |

–/– |

|

Запуск мониторинга по требованию |

||||

|

Min -й временной шаг между отчётами данных |

0,001 сек. |

1 сек. |

1 сек . |

1 сек. |

|

Возможность изменения min -го шага между отчётами данных |

Заключение

В целом можно сказать, что большинству домашних пользователей будет достаточно возможностей, которые предоставляет Bandwidth Monitor Pro. Если же говорить о самой функциональной программе для мониторинга сетевого трафика, это, безусловно, BWMeter.

Из числа рассмотренных программ-анализаторов сетевого трафика хотелось бы выделить Wireshark, которая имеет большее количество функциональных возможностей.

Система мониторинга Cacti максимально отвечает повышенным требованиям, которые предъявляются в случае проведения исследования сетевого трафика в научных целях. В дальнейшем авторы статьи планируют именно эту систему использовать для сбора и предварительного анализа трафика в корпоративной мультисервисной сети кафедры "Сети связи" Харьковского национального университета радиоэлектроники.

Список литературы

Платов В.В., Петров В.В. Исследование самоподобной структуры телетрафика беспроводной сети //Радиотехнические тетради. М.: ОКБ МЭИ. 2004. №3. С. 58-62.

Петров В.В. Структура телетрафика и алгоритм обеспечения качества обслуживания при влиянии эффекта самоподобия. Диссертация на соискание ученой степени кандидата технических наук, 05.12.13, Москва, 2004, 199 с.

В некоторых случаях для обнаружения проблем функционирования сетевого стека узла и сегментов сети используется анализ сетевого трафика. Существуют средства, которые позволяют отобразить (прослушать) и проанализировать работу сети на уровне передаваемых фреймов, сетевых пакетов, сетевых соединений, датаграмм и прикладных протоколов .

В зависимости от ситуации для диагностики может быть доступен как трафик узла, на котором производится прослушивание сетевого трафика, так и трафик сетевого сегмента, порта маршрутизатора и т. д . Расширенные возможности для перехвата трафика основаны на "беспорядочном" (promiscuous) режиме работы сетевого адаптера: обрабатываются все фреймы (а не только те, которые предназначены данному MAC-адресу и широковещательные, как в нормальном режиме функционирования) .

В сети Ethernet существуют следующие основные возможности прослушивания трафика:

- В сети на основе концентраторов весь трафик домена коллизий доступен любой сетевой станции .

- В сетях на основе коммутаторов сетевой станции доступен ее трафик, а также весь широковещательный трафик данного сегмента .

- Некоторые управляемые коммутаторы имеют функцию копирования трафика данного порта на порт мониторинга ("зеркалирование",мониторинг порта).

- Использование специальных средств (ответвителей), включаемых в разрыв сетевого подключения и передающих трафик подключения на отдельный порт.

- "Трюк" с концентратором - порт коммутатора, трафик которого необходимо прослушать, включают через концентратор, подключив к концентратору также узел-монитор (при этом в большинстве случаев уменьшается производительность сетевого подключения).

Существуют программы (сетевые мониторы или анализаторы, sniffer ), которые реализуют функцию прослушивания сетевого трафика (в т.ч. в беспорядочном режиме), отображения его или записи в файл . Дополнительно ПО для анализа может фильтровать трафик на основе правил, декодировать (расшифровать) протоколы, считать статистику и диагностировать некоторые проблемы.

Примечание : Хорошим выбором базового инструмента для анализа сетевого трафика в графической среде является бесплатный пакет wireshark [ 43 ] , доступный для Windows и в репозиториях некоторых дистрибутивов Linux.

Утилита tcpdump

Консольная утилита tcpdump входит в состав большинства Unix-систем и позволяет перехватывать и отображать сетевой трафик [ 44 ] . Утилита использует libpcap , переносимую C/C++ библиотеку для перехвата сетевого трафика.

Для установки tcpdump в Debian можно использовать команду:

# apt-get install tcpdump

Для запуска данной утилиты необходимо иметь права суперпользователя (в частности, в связи с необходимостью перевода сетевого адаптера в "беспорядочный" режим). В общем виде формат команды имеет следующий вид:

tcpdump <опции> <фильтр-выражение>

Для вывода на консоль описание заголовков ( расшифрованные данные) перехваченных пакетов необходимо указать интерфейс для анализа трафика ( опция -i ):

# tcpdump -i eth0

Можно отключить преобразования IP адресов в доменные имена (т.к. при больших объемах трафика создается большое число запросов к DNS-серверу ) - опция -n :

# tcpdump -n -i eth0

Для вывода данных канального уровня (например, mac адреса и прочее) - опция -e :

# tcpdump -en -i eth0

Вывод дополнительной информации (например, TTL , опции IP ) - опция -v :

# tcpdump -ven -i eth0

Увеличение размера захватываемых пакетов (больше 68 байт по умолчанию) - опция -s с указанием размера (-s 0 - захватывать пакеты целиком):

Запись в файл (непосредственно пакеты - " дамп ") - опция -w с указанием имени файла:

# tcpdump -w traf.dump

Чтение пакетов из файла - опция - r с указанием имени файла:

# tcpdump -r traf.dump

По умолчанию tcpdump работает в беспорядочном режиме. Ключ -p указывает tcpdump перехватывать только трафик, предназначенный данному узлу.

Дополнительную информацию по ключам и формате фильтров tcpdump можно получить в справочном руководстве (man tcpdump ).

Анализ трафика на уровне сетевых интерфейсов и сетевом уровне с помощью tcpdump

Для выделения Ethernet -фреймов используются следующие конструкции tcpdump (общий вид):

tcpdump ether { src | dst | host } MAC_ADDRESS

где src - MAC-адрес источника, dst - MAC-адрес назначения, host - src или dst , а также для выделения широковещательного трафика.

Сниффинг пакетов - это разговорный термин, который относится к искусству анализа сетевого трафика. Вопреки распространенному мнению, такие вещи, как электронные письма и веб-страницы, не проходят через сеть интернет одним куском. Они разбиты на тысячи небольших пакетов данных и таким образом отправляются через интернет. В этой статье мы рассмотрим лучшие бесплатные анализаторы сети и снифферы пакетов.

Есть множество утилит, которые собирают сетевой трафик, и большинство из них используют pcap (в Unix-подобных системах) или libcap (в Windows) в качестве ядра. Другой вид утилит помогает анализировать эти данные, так как даже небольшой объем траффика может генерировать тысячи пакетов, в которых трудно ориентироваться. Почти все эти утилиты мало отличаются друг от друга в сборе данных, основные отличия заключаются в том, как они анализируют данные.

Анализ сетевого трафика требует понимания того, как работает сеть. Нет никакого инструмента, который бы волшебным образом заменил знания аналитика об основах работы сети, такие как "3-х этапное рукопожатие" TCP, которое используется для инициирования соединения между двумя устройствами. Аналитики также должны иметь некоторое представление о типах сетевого трафика в нормально функционирующей сети, таких как ARP и DHCP. Это знание важно, потому что аналитические инструменты просто покажут вам то, о чем вы их попросите. Вам решать, что нужно просить. Если вы не знаете, как обычно выглядит ваша сеть, может быть сложно понять, что вы нашли то, что нужно, в массе собранных вами пакетов.

Лучшие снифферы пакетов и анализаторы сети

Промышленные инструменты

Начнем с вершины и далее спустимся к основам. Если вы имеете дело с сетью уровня предприятия, вам понадобится большая пушка. Хотя в основе почти все использует tcpdump (подробнее об этом позже), инструменты уровня предприятия могут решать определенные сложные проблемы, такие как корреляция трафика со множества серверов, предоставление интеллектуальных запросов для выявления проблем, предупреждение об исключениях и создание хороших графиков, чего всегда требует начальство.

Инструменты уровня предприятия, как правило, заточены на потоковую работу с сетевым трафиком, а не на оценку содержимого пакетов. Под этим я подразумеваю, что основное внимание большинства системных администраторов на предприятии заключается в том, чтобы сеть не имела узких мест в производительности. Когда такие узкие места возникают, цель обычно заключается в том, чтобы определить, вызвана ли проблема сетью или приложением в сети. С другой стороны, эти инструменты обычно могут обрабатывать такой большой трафик, что они могут помочь предсказать момент, когда сегмент сети будет полностью загружен, что является критическим моментом управления пропускной способностью сети.

Это очень большой набор инструментов управления IT. В этой статье более уместна утилита Deep Packet Inspection and Analysis которая является его составной частью. Сбор сетевого трафика довольно прост. С использованием таких инструментов, как WireShark, базовый анализ также не является проблемой. Но не всегда ситуация полностью понятна. В очень загруженной сети может быть трудно определить даже очень простые вещи, например:

Какое приложение в сети создает этот трафик?

- если приложение известно (скажем, веб-браузер), где его пользователи проводят большую часть своего времени?

- какие соединения самые длинные и перегружают сеть?

Большинство сетевых устройств, чтобы убедиться, что пакет идет туда, куда нужно, используют метаданные каждого пакета. Содержимое пакета неизвестно сетевому устройству. Другое дело - глубокая инспекция пакетов; это означает, что проверяется фактическое содержимое пакета. Таким образом можно обнаружить критическую сетевую информацию, которую нельзя почерпнуть из метаданных. Инструменты, подобные тем, которые предоставляются SolarWinds, могут выдавать более значимые данные, чем просто поток трафика.

Другие технологии управления сетями с большим объемом данных включают NetFlow и sFlow. У каждой есть свои сильные и слабые стороны,

Вы можете узнать больше о NetFlow и sFlow.

Анализ сетей в целом является передовой темой, которая базируется как на основе полученных знаний, так и на основе практического опыта работы. Можно обучить человека детальным знаниям о сетевых пакетах, но если этот человек не обладает знаниями о самой сети, и не имеет опыта выявления аномалий, он не слишком преуспеет. Инструменты, описанные в этой статье, должны использоваться опытными сетевыми администраторами, которые знают, что они хотят, но не уверены в том, какая утилита лучше. Они также могут использоваться менее опытными системными администраторами, чтобы получить повседневный опыт работы с сетями.

Основы

Основным инструментом для сбора сетевого трафика является

Это приложение с открытым исходным кодом, которое устанавливается практически во всех Unix-подобных операционных системах. Tcpdump - отличная утилита для сбора данных, которая имеет очень сложный язык фильтрации. Важно знать, как фильтровать данные при их сборе, чтобы в итоге получить нормальный набор данных для анализа. Захват всех данных с сетевого устройства даже в умеренно загруженной сети может породить слишком много данных, которые будет очень трудно проанализировать.

В некоторых редких случаях достаточно будет выводить захваченные tcpdump данные прямо на экран, чтобы найти то, что вам нужно. Например, при написании этой статьи я собрал трафик и заметил, что моя машина отправляет трафик на IP-адрес, который я не знаю. Оказывается, моя машина отправляла данные на IP-адрес Google 172.217.11.142. Поскольку у меня не было никаких продуктов Google, и не был открыт Gmail, я не знал, почему это происходит. Я проверил свою систему и нашел следующее:

[ ~ ]$ ps -ef | grep google user 1985 1881 0 10:16 ? 00:00:00 /opt/google/chrome/chrome --type=service

Оказывыается, что даже когда Chrome не работает, он остается запущенным как служба. Я не заметил бы этого без анализа пакетов. Я перехватил еще несколько пакетов данных, но на этот раз дал tcpdump задачу записать данные в файл, который затем открыл в Wireshark (подробнее об этом позже). Вот эти записи:

Tcpdump - любимый инструмент системных администраторов, потому что это утилита командной строки. Для запуска tcpdump не требуется графический интерфейс. Для производственных серверов графический интерфес скорее вреден, так как потребляет системные ресурсы, поэтому предпочтительны программы командной строки. Как и многие современные утилиты, tcpdump имеет очень богатый и сложный язык, который требует некоторого времени для его освоения. Несколько самых базовых команд включают в себя выбор сетевого интерфейса для сбора данных и запись этих данных в файл, чтобы его можно было экспортировать для анализа в другом месте. Для этого используются переключатели -i и -w.

# tcpdump -i eth0 -w tcpdump_packets tcpdump: listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes ^C51 packets captured

Эта команда создает файл с захваченными данными:

file tcpdump_packets tcpdump_packets: tcpdump capture file (little-endian) - version 2.4 (Ethernet, capture length 262144)

Стандартом для таких файлов является формат pcap. Он не является текстом, поэтому его можно анализировать только с помощью программ, которые понимают данный формат.

3. Windump

Большинство полезных утилит с открытым исходным кодом в конечном итоге клонируют в другие операционные системы. Когда это происходит, говорят, что приложение было перенесено. Windump - это порт tcpdump и ведет себя очень похожим образом.

Самое существенное различие между Windump и tcpdump заключается в том, что Windump нуждается в библиотеке Winpcap, установленной до запуска Windump. Несмотря на то, что Windump и Winpcap предоставляются одним и тем же майнтайнером, их нужно скачивать отдельно.

Winpcap - это библиотека, которая должна быть предварительно установлена. Но Windump - это exe-файл, который не нуждается в установке, поэтому его можно просто запускать. Это нужно иметь в виду, если вы используете сеть Windows. Вам не обязательно устанавливать Windump на каждой машине, поскольку вы можете просто копировать его по мере необходимости, но вам понадобится Winpcap для поддержки Windup.

Как и в случае с tcpdump, Windump может выводить сетевые данные на экран для анализа, фильтровать таким же образом, а также записывать данные в файл pcap для последующего анализа.

4. Wireshark

Wireshark является следующим самым известным инструментом в наборе системного администратора. Он позволяет не только захватывать данные, но также предоставляет некоторые расширенные инструменты анализа. Кроме того, Wireshark является программой с открытым исходным кодом и перенесен практически на все существующие серверные операционные системы. Под названием Etheral, Wireshark теперь работает везде, в том числе в качестве автономного переносимого приложения.

Если вы анализируете трафик на сервере с графическим интерфейсом, Wireshark может сделать все за вас. Он может собрать данные, а затем анализировать их все здесь же. Однако на серверах графический интерфейс встречается редко, поэтому вы можете собирать сетевые данные удаленно, а затем изучать полученный файл pcap в Wireshark на своем компьютере.

При первом запуске Wireshark позволяет либо загрузить существующий файл pcap, либо запустить захват трафика. В последнем случае вы можете дополнительно задать фильтры для уменьшения количества собираемых данных. Если вы не укажете фильтр, Wireshark будет просто собирать все сетевые данные с выбранного интерфейса.

Одной из самых полезных возможностей Wireshark является возможность следовать за потоком. Лучше всего представить поток как цепочку. На скриншоте ниже мы можем видеть множество захваченных данных, но меня больше всего интересовал IP-адрес Google. Я могу щелкнуть правой кнопкой мыши и следовать потоку TCP, чтобы увидеть всю цепочку.

Если захват трафика производился на другом компьютере, вы можете импортировать файл PCAP с помощью диалога Wireshark File -> Open. Для импортированных файлов доступны те же фильтры и инструменты, что и для захваченных сетевых данных.

5. tshark

Tshark - это очень полезное звено между tcpdump и Wireshark. Tcpdump превосходит их при сборе данных и может хирургически извлекать только те данные, которые вам нужны, однако его возможности анализа данных очень ограничены. Wireshark отлично справляется как с захватом, так и с анализом, но имеет тяжелый пользовательский интерфейс и не может использоваться на серверах без графического интерфейса. Попробуйте tshark, он работает в командной строке.

Tshark использует те же правила фильтрации, что и Wireshark, что не должно удивлять, так как они по сути являются одним и тем же продуктом. Приведенная ниже команда говорит tshark только о том, что необходимо захватить IP-адрес пункта назначения, а также некоторые другие интересующие нас поля из HTTP-части пакета.

# tshark -i eth0 -Y http.request -T fields -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/title.png 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/styles/phoenix.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/images/title.png 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /favicon.ico 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /favicon.ico

Если вы хотите записать трафик в файл, используйте для этого параметр-W, а затем переключатель -r (чтение), чтобы прочитать его.

Сначала захват:

# tshark -i eth0 -w tshark_packets Capturing on "eth0" 102 ^C

Прочитайте его здесь же, или перенесите в другое место для анализа.

# tshark -r tshark_packets -Y http.request -T fields -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /contact 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /reservations/ 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /reservations/styles/styles.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/images/title.png

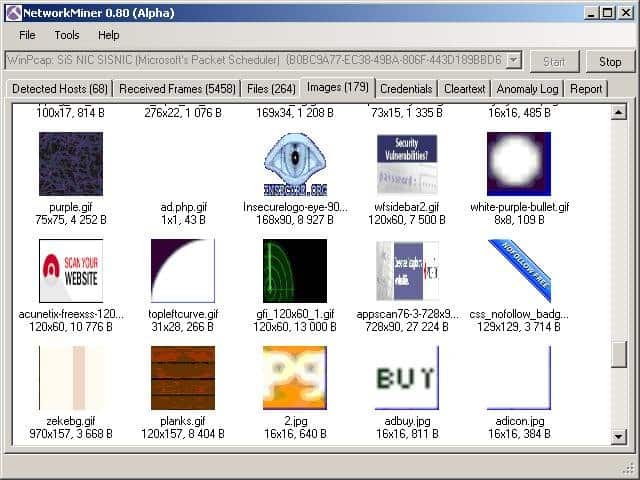

Это очень интересный инструмент, который скорее попадает в категорию инструментов сетевого криминалистического анализа, а не просто снифферов. Сфера криминалистики, как правило, занимается расследованиями и сбором доказательств, и Network Miner выполняет эту работу просто отлично. Также, как wireshark может следовать потоку TCP, чтобы восстановить всю цепочку передачи паков, Network Miner может следовать потоку для того, чтобы восстановить файлы, которые были переданы по сети.

Network Miner может быть стратегически размещен в сети, чтобы иметь возможность наблюдать и собирать трафик, который вас интересует, в режиме реального времени. Он не будет генерировать свой собственный трафик в сети, поэтому будет работать скрытно.

Network Miner также может работать в автономном режиме. Вы можете использовать tcpdump, чтобы собрать пакеты в интересующей вас точке сети, а затем импортировать файлы PCAP в Network Miner. Далее можно будет попробовать восстановить какие-либо файлы или сертификаты, найденные в записанном файле.

Network Miner сделан для Windows, но с помощью Mono он может быть запущен в любой ОС, которая поддерживает платформу Mono, например Linux и MacOS.

Есть бесплатная версия, начального уровня, но с приличным набором функций. Если вам нужны дополнительные возможности, такие как геолокация и пользовательские сценарии, потребуется приобрести профессиональную лицензию.

7. Fiddler (HTTP)

Технически не является утилитой для захвата сетевых пакетов, но он так невероятно полезен, что попал в этот список. В отличие от других перечисленных здесь инструментов, которые предназначены для захвата трафика в сети из любого источника, Fiddler скорее служит инструментом отладки. Он захватывает HTTP трафик. Хотя многие браузеры уже имеют эту возможность в своих средствах разработчика, Fiddler не ограничивается трафиком браузера. Fiddler может захватить любой HTTP-трафик на компьютере, в том числе и не из веб-приложений.

Многие настольные приложения используют HTTP для подключения к веб-службам, и помимо Fiddler, единственным способом захвата такого трафика для анализа является использование таких инструментов, как tcpdump или Wireshark. Однако они работают на уровне пакетов, поэтому для анализа необходимо реконструировать этии пакеты в потоки HTTP. Это может потребовать много работы для выполнения простых исследований и здесь на помощь приходит Fiddler. Fiddler поможет обнаружить куки, сертификаты, и прочие полезные данные, отправляемые приложениями.

Fiddler является бесплатным и, так же, как Network Miner, он может быть запущен в Mono практически на любой операционной системе.

8. Capsa

Анализатор сети Capsa имеет несколько редакций, каждая из которых имеет различные возможности. На первом уровне Capsa бесплатна, и она по существу позволяет просто захватывает пакеты и производить их базовый графический анализ. Панель мониторинга уникальна и может помочь неопытному системному администратору быстро определить проблемы в сети. Бесплатный уровень предназначен для людей, которые хотят узнать больше о пакетах, и наращивать свои навыки в анализе.

Бесплатная версия позволяет контролировать более 300 протоколов, подходит для мониторинга электронной почты, а также сохранения содержимого электронной почты, она также поддерживает триггеры, которые могут использоваться для включения оповещений при возникновении определенных ситуаций. В связи с этим Capsa в какой-то степени может использоваться в качестве средства поддержки.

Capsa доступна только для Windows 2008/Vista/7/8 и 10.

Заключение

Несложно понять, как с помощью описанных нами инструментов системный админимтратор может создать инфраструктуру мониторинга сети. Tcpdump или Windump могут быть установлены на всех серверах. Планировщик, такой как cron или планировщик Windows, в нужный момент запускает сеанса сбора пакетов и записывает собранные данные в файл pcap. Далее системный администратор может передать эти пакеты центральной машине и анализировать их с помощью wireshark. Если сеть слишком велика для этого, имеются инструменты корпоративного уровня, такие как SolarWinds, чтобы превратить все сетевые пакеты в управляемый набор данных.

Министерство образования и наук Российской Федерации

ГОУ «Санкт-Петербургский государственный политехнический университет»

Чебоксарский институт экономики и менеджмента (филиал)

Кафедра высшей математики и информационных технологий

РЕФЕРАТ

по курсу «Защита информации».

на тему: «Сетевые анализаторы»

Выполнил

студент 4 курса з/о 080502-51М

по специальности «Управление

на предприятии машиностроения»

Павлов К.В.

Проверил

Преподаватель

Чебоксары 2011

ВВЕДЕНИЕ

Сети Ethernet завоевали огромную популярность благодаря хорошей пропускной способности, простоте установки и приемлемой стоимости установки сетевого оборудования.

Однако технология Ethernet не лишена существенных недостатков. Основной из них состоит в незащищенности передаваемой информации. Компьютеры, подключенные к сети Ethernet, в состоянии перехватывать информацию, адресованную своим соседям. Причиной тому является принятый в сетях Ethernet так называемый широковещательный механизм обмена сообщениями.

Объединение компьютеров в сети ломает старые аксиомы защиты информации. Например, о статичности безопасности. В прошлом уязвимость системы могла быть обнаружена и устранена администратором системы путем установки соответствующего обновления, который мог только через несколько недель или месяцев проверить функционирование установленной "заплаты". Однако эта "заплата" могла быть удалена пользователем случайно или в процесс работы, или другим администратором при инсталляции новых компонент. Все меняется, и сейчас информационные технологии меняются настолько быстро, что статичные механизмы безопасности уже не обеспечивают полной защищенности системы.

До недавнего времени основным механизмом защиты корпоративных сетей были межсетевые экраны (firewall). Однако межсетевые экраны, предназначенные для защиты информационных ресурсов организации, часто сами оказываются уязвимыми. Это происходит потому, что системные администраторы создают так много упрощений в системе доступа, что в итоге каменная стена системы защиты становится дырявой, как решето. Защита с помощью межсетевых экранов (МСЭ) может оказаться нецелесообразной для корпоративных сетей с напряженным трафиком, поскольку использование многих МСЭ существенно влияет на производительность сети. В некоторых случаях лучше "оставить двери широко распахнутыми", а основной упор сделать на методы обнаружения вторжения в сеть и реагирования на них.

Для постоянного (24 часа в сутки 7 дней в неделю, 365 дней в год) мониторинга корпоративной сети на предмет обнаружения атак предназначены системы "активной" защиты - системы обнаружения атак. Данные системы выявляют атаки на узлы корпоративной сети и реагируют на них заданным администратором безопасности образом. Например, прерывают соединение с атакующим узлом, сообщают администратору или заносят информацию о нападении в регистрационные журналы.

1. СЕТЕВЫЕ АНАЛИЗАТОРЫ

1.1 IP - ALERT 1 ИЛИ ПЕРВЫЙ СЕТЕВОЙ МОНИТОР

Для начала следует сказать пару слов о локальном широковещании. В сети типа Ethernet подключенные к ней компьютеры, как правило, совместно используют один и тот же кабель, который служит средой для пересылки сообщений между ними.

Желающий передать какое-либо сообщение по общему каналу должен вначале удостовериться, что этот канал в данный момент времени свободен. Начав передачу, компьютер прослушивает несущую частоту сигнала, определяя, не произошло ли искажения сигнала в результате возникновения коллизий с другими компьютерами, которые ведут передачу своих данных одновременно с ним. При наличии коллизии передача прерывается и компьютер "замолкает" на некоторый интервал времени, чтобы попытаться повторить передачу несколько позднее. Если компьютер, подключенный к сети Ethernet, ничего не передает сам, он тем не менее продолжает "слушать" все сообщения, передаваемые по сети соседними компьютерами. Заметив в заголовке поступившей порции данных свой сетевой адрес, компьютер копирует эту порцию в свою локальную память.

Существуют два основных способа объединения компьютеров в сеть Ethernet. В первом случае компьютеры соединяются при помощи коаксиального кабеля. Этот кабель прокладывается от компьютера к компьютеру, соединяясь с сетевыми адаптерами Т-образным разъемом и замыкаясь по концам BNC-терминаторами. Такая топология на языке профессионалов называется сетью Ethernet 10Base2. Однако ее еще можно назвать сетью, в которой "все слышат всех". Любой компьютер, подключенный к сети, способен перехватывать данные, посылаемые по этой сети другим компьютером. Во втором случае каждый компьютер соединен кабелем типа "витая пара" с отдельным портом центрального коммутирующего устройства - концентратором или с коммутатором. В таких сетях, которые называются сетями Ethernet lOBaseT, компьютеры поделены на группы, именуемые доменами коллизий. Домены коллизий определяются портами концентратора или коммутатора, замкнутыми на общую шину. В результате коллизии возникают не между всеми компьютерами сети. а по отдельности - между теми из них, которые входят в один и тот же домен коллизий, что повышает пропускную способность сети в целом.

В последнее время в крупных сетях стали появляться коммутаторы нового типа, которые не используют широковещание и не замыкают группы портов между собой. Вместо этого все передаваемые по сети данные буферизуются в памяти и отправляются по мере возможности. Однако подобных сетей пока довольно мало - не более 5% от общего числа сетей типа Ethernet.

Таким образом, принятый в подавляющем большинстве Ethernet-сетей алгоритм передачи данных требует от каждого компьютера, подключенного к сети, непрерывного "прослушивания" всего без исключения сетевого трафика. Предложенные некоторыми людьми алгоритмы доступа, при использовании которых компьютеры отключались бы от сети на время передачи "чужих" сообщений, так и остались нереализованными из-за своей чрезмерной сложности, дороговизны внедрения и малой эффективности.

Что такое IPAlert-1 и откуда он взялся? Когда-то практические и теоретические изыскания авторов по направлению, связанному с исследованием безопасности сетей, навели на следующую мысль: в сети Internet, как и в других сетях (например, Novell NetWare, Windows NT), ощущалась серьезная нехватка программного средства защиты, осуществляющего комплексный контроль (мониторинг) на канальном уровне за всем потоком передаваемой по сети информации с целью обнаружения всех типов удаленных воздействий, описанных в литературе. Исследование рынка программного обеспечения сетевых средств защиты для Internet выявило тот факт, что подобных комплексных средств обнаружения удаленных воздействий не существовало, а те, что имелись, были предназначены для обнаружения воздействий одного конкретного типа (например, ICMP Redirect или ARP). Поэтому и была начата разработка средства контроля сегмента IP-сети, предназначенного для использования в сети Internet и получившее следующее название: сетевой монитор безопасности IP Alert-1.

Основная задача этого средства, программно анализирующего сетевой трафик в канале передачи, состоит не в отражении осуществляемых по каналу связи удаленных атак, а в их обнаружении, протоколировании (ведении файла аудита с протоколированием в удобной для последующего визуального анализа форме всех событий, связанных с удаленными атаками на данный сегмент сети) и незамедлительным сигнализировании администратору безопасности в случае обнаружения удаленной атаки. Основной задачей сетевого монитора безопасности IP Alert-1 является осуществление контроля за безопасностью соответствующего сегмента сети Internet.

Сетевой монитор безопасности IP Alert-1обладает следующими функциональными возможностями и позволяет путем сетевого анализа обнаружить следующие удаленные атаки на контролируемый им сегмент сети:

1. Контроль за соответствием IP- и Ethernet-адресов в пакетах, передаваемых хостами, находящимися внутри контролируемого сегмента сети.

На хосте IP Alert-1 администратор безопасности создает статическую ARP-таблицу, куда заносит сведения о соответствующих IP- и Ethernet- адресах хостов, находящихся внутри контролируемого сегмента сети.

Данная функция позволяет обнаружить несанкционированное изменение IP-адреса или его подмену (так называемый IP Spoofing, спуфинг, ип-спуфинг (жарг.)).

2. Контроль за корректным использованием механизма удаленного ARP-поиска. Эта функция позволяет, используя статическую ARP-таблицу, определить удаленную атаку "Ложный ARP-сервер".

3. Контроль за корректным использованием механизма удаленного DNS-поиска. Эта функция позволяет определить все возможные виды удаленных атак на службу DNS

4. Контроль за корректностью попыток удаленного подключения путем анализа передаваемых запросов. Эта функция позволяет обнаружить, во-первых, попытку исследования закона изменения начального значения идентификатора TCP-соединения - ISN, во-вторых, удаленную атаку "отказ в обслуживании", осуществляемую путем переполнения очереди запросов на подключение, и, в-третьих, направленный "шторм" ложных запросов на подключение (как TCP, так и UDP), приводящий также к отказу в обслуживании.

Таким образом, сетевой монитор безопасности IP Alert-1 позволяет обнаружить, оповестить и запротоколировать большинство видов удаленных атак. При этом данная программа никоим образом не является конкурентом системам Firewall. IP Alert-1, используя особенности удаленных атак на сеть Internet, служит необходимым дополнением - кстати, несравнимо более дешевым, - к системам Firewall. Без монитора безопасности большинство попыток осуществления удаленных атак на ваш сегмент сети останется скрыто от ваших глаз. Ни один из известных Firewall-ов не занимается подобным интеллектуальным анализом проходящих по сети сообщений на предмет выявления различного рода удаленных атак, ограничиваясь, в лучшем случае, ведением журнала, в который заносятся сведения о попытках подбора паролей, о сканировании портов и о сканировании сети с использованием известных программ удаленного поиска. Поэтому, если администратор IP-сети не желает оставаться безучастным и довольствоваться ролью простого статиста при удаленных атаках на его сеть, то ему желательно использовать сетевой монитор безопасности IP Alert-1.

tcpdump

Основным инструментом почти всех сборов сетевого трафика является tcpdump . Это приложение с открытым исходным кодом, которое устанавливается практически во все Unix-подобных операционных системах. Tcpdump - отличный инструмент для сбора данных и поставляется с очень мощным механизмом фильтрации. Важно знать, как фильтровать данные во время сбора, чтобы в итоге получить управляемый фрагмент данных для анализа. Захват всех данных с сетевого устройства даже в умеренно загруженной сети может создать слишком много данных для простого анализа.

В некоторых редких случаях tcpdump позволяет выводить результат работы непосредственно на ваш экран, и этого может быть вполне достаточно, чтобы найти то, что вы ищете. Например, при написании статьи был захвачен некоторый трафик и замечено, что машина отправляет трафик на неизвестный IP-адрес. Оказывается, машина отправляла данные на IP-адрес Google 172.217.11.142. Поскольку не было запущено никаких продуктов Google, возник вопрос, почему это происходит.

Проверка системы показала следующее:

[ ~ ]$ ps -ef | grep googleОставьте свой комментарий!