PREHĽAD PROGRAMOV ANALÝZY SIEŤOVEJ PREVÁDZKY A MONITOROVACÍCH PROGRAMOV

A.I. KOSTROMITSKÝ, PhD. tech. vedy, V.S. DRILL

Úvod

Monitorovanie prevádzky je nevyhnutné pre efektívne riadenie siete. Je zdrojom informácií o fungovaní firemných aplikácií, s ktorými sa počíta pri alokácii finančných prostriedkov, plánovaní výpočtového výkonu, identifikácii a lokalizácii porúch a riešení bezpečnostných problémov.

V nie príliš dávnej minulosti bol monitoring dopravy pomerne jednoduchou úlohou. Počítače boli spravidla zosieťované na základe zbernicovej topológie, t.j. mali spoločné prenosové médium. To umožnilo pripojiť k sieti jediné zariadenie, pomocou ktorého bolo možné sledovať všetku prevádzku. Požiadavky na zvýšenú kapacitu siete a rozvoj technológií prepínania paketov, ktoré spôsobili pokles cien prepínačov a smerovačov, však viedli k rýchlemu prechodu od zdieľaných médií k vysoko segmentovaným topológiám. Z jedného bodu už nie je vidieť celkovú premávku. Ak chcete získať úplný obraz, musíte sledovať každý port. Používanie pripojení typu point-to-point spôsobuje, že pripájanie zariadení je nepohodlné a vyžadovalo by príliš veľa zariadení na počúvanie všetkých portov, čo sa stáva neúmerne nákladnou úlohou. Okrem toho samotné prepínače a smerovače majú zložité architektúry a rýchlosť spracovania a prenosu paketov sa stáva dôležitým faktorom pri určovaní výkonu siete.

Jednou zo súčasných vedeckých úloh je analýza (a ďalšia predikcia) sebepodobnej dopravnej štruktúry v moderných multiservisných sieťach. Na vyriešenie tohto problému je potrebné zbierať a následne analyzovať rôzne štatistiky (rýchlosť, objemy prenášaných dát a pod.) v existujúcich sieťach. Zber takýchto štatistík v tej či onej forme je možný pomocou rôznych softvérových nástrojov. Existuje však súbor ďalších parametrov a nastavení, ktoré sa pri používaní rôznych nástrojov v praxi ukazujú ako veľmi dôležité.

Rôzni výskumníci používajú rôzne programy na monitorovanie sieťovej prevádzky. Napríklad v r výskumníci použili program - analyzátor (sniffer) prevádzky siete Ethreal (Wireshark).

Recenzia zahŕňala bezplatné verzie programov, ktoré sú dostupné na , , .

1. Prehľad programov na monitorovanie sieťovej prevádzky

Preskúmali sme asi desať programov na analýzu návštevnosti (snifferov) a viac ako tucet programov na monitorovanie sieťovej prevádzky, z ktorých sme podľa nášho názoru vybrali štyri najzaujímavejšie a ponúkame vám prehľad ich hlavných schopností.

1) BMEextrém(obr. 1).

To je nový názov známeho programu Bandwidth Monitor. Predtým bol program distribuovaný bezplatne, no teraz má tri verzie, pričom zadarmo je len tá základná. Táto verzia okrem samotného sledovania návštevnosti neposkytuje žiadne funkcie, takže ju len ťažko možno považovať za konkurenciu iným programom. V predvolenom nastavení BMExtreme monitoruje internetovú prevádzku aj prevádzku v lokálnej sieti, ale monitorovanie v sieti LAN je možné v prípade potreby vypnúť.

Ryža. 1

2) BWMeter(obr. 2).

Tento program nemá jedno, ale dve okná sledovania prevádzky: jedno zobrazuje aktivitu na internete a druhé v lokálnej sieti.

Ryža. 2

Program má flexibilné nastavenia pre sledovanie premávky. S jeho pomocou môžete určiť, či potrebujete sledovať príjem a prenos dát na internete len z tohto počítača alebo zo všetkých počítačov pripojených k lokálnej sieti, nastaviť rozsah IP adries, portov a protokolov, pre ktoré bude sledovanie resp. sa nebude vykonávať. Okrem toho môžete zakázať sledovanie premávky počas určitých hodín alebo dní. Správcovia systému určite ocenia možnosť rozdeľovania prevádzky medzi počítačmi v lokálnej sieti. Pre každý počítač tak môžete nastaviť maximálnu rýchlosť pre príjem a prenos dát a tiež jedným kliknutím zakázať sieťovú aktivitu.

Napriek svojej veľmi miniatúrnej veľkosti má program obrovské množstvo možností, z ktorých niektoré možno reprezentovať takto:

Monitorovanie všetkých sieťových rozhraní a sieťovej prevádzky.

Výkonný systém filtrovania, ktorý vám umožňuje odhadnúť objem akejkoľvek časti návštevnosti – až po konkrétnu lokalitu v určenom smere alebo návštevnosť z každého stroja v lokálnej sieti v určený čas dňa.

Neobmedzený počet prispôsobiteľných grafov aktivity sieťového pripojenia na základe vybraných filtrov.

Ovládajte (obmedzte, pozastavte) tok premávky na ktoromkoľvek z filtrov.

Pohodlný štatistický systém (od hodiny do roka) s funkciou exportu.

Schopnosť zobraziť štatistiky vzdialených počítačov pomocou BWMeter.

Flexibilný systém upozornení a upozornení pri dosiahnutí určitej udalosti.

Maximálne možnosti prispôsobenia, vr. vzhľad.

Možnosť spustiť ako službu.

3) Bandwidth Monitor Pro(obr. 3).

Jeho vývojári venovali veľkú pozornosť nastaveniu okna sledovania návštevnosti. Po prvé, môžete určiť, aké informácie bude program neustále zobrazovať na obrazovke. Môže to byť množstvo prijatých a prenesených dát (samostatne aj celkovo) za dnešok a za akékoľvek určené časové obdobie, priemerná, aktuálna a maximálna rýchlosť pripojenia. Ak máte nainštalovaných viacero sieťových adaptérov, môžete sledovať štatistiky pre každý z nich samostatne. Zároveň je možné v monitorovacom okne zobraziť aj potrebné informácie pre každú sieťovú kartu.

Ryža. 3

Samostatne stojí za zmienku systém upozornení, ktorý je tu implementovaný veľmi úspešne. Môžete nastaviť správanie programu pri splnení špecifikovaných podmienok, ktorými môže byť prenos určitého množstva dát za určité časové obdobie, dosiahnutie maximálnej rýchlosti sťahovania, zmena rýchlosti pripojenia atď. počítač a potrebujete sledovať celkovú návštevnosť, program je možné spustiť ako službu. V tomto prípade bude Bandwidth Monitor Pro zhromažďovať štatistiky všetkých používateľov, ktorí sa prihlásia do systému pod svojimi prihlasovacími údajmi.

4) DUTraffic(obr. 4).

DUTraffic sa od všetkých revíznych programov odlišuje svojim bezplatným statusom.

Ryža. 4

Rovnako ako jeho komerčné náprotivky, DUTraffic môže vykonávať rôzne akcie, keď sú splnené určité podmienky. Môže napríklad prehrať zvukový súbor, zobraziť správu alebo odpojiť internetové pripojenie, keď je priemerná alebo aktuálna rýchlosť sťahovania nižšia ako špecifikovaná hodnota, keď trvanie internetovej relácie prekročí stanovený počet hodín, keď bolo prenesené množstvo dát. Okrem toho je možné cyklicky vykonávať rôzne akcie, napríklad vždy, keď program zaznamená prenos daného množstva informácií. Štatistiky v DUTraffic sa vedú samostatne pre každého používateľa a pre každé internetové pripojenie. Program zobrazuje ako všeobecné štatistiky za zvolené časové obdobie, tak aj informácie o rýchlosti, množstve prenesených a prijatých dát a finančných nákladoch na každú reláciu.

5) Monitorovací systém kaktusov(obr. 5).

Cacti je webová aplikácia s otvoreným zdrojovým kódom (neexistuje žiadny inštalačný súbor). Cacti zbiera štatistické údaje za určité časové intervaly a umožňuje ich grafické zobrazenie. Systém vám umožňuje vytvárať grafy pomocou RRDtool. Na zobrazenie štatistík o zaťažení procesora, alokácii RAM, počte spustených procesov a využívaní prichádzajúcej/odchádzajúcej prevádzky sa používajú väčšinou štandardné šablóny.

Rozhranie pre zobrazenie štatistík zozbieraných zo sieťových zariadení je prezentované vo forme stromu, ktorého štruktúru určuje používateľ. Spravidla sú grafy zoskupené podľa určitých kritérií a ten istý graf môže byť prítomný v rôznych vetvách stromu (napríklad návštevnosť cez sieťové rozhranie servera – v rozhraní venovanom celkovému obrazu o internetovej prevádzke spoločnosti, a vo vetve s parametrami daného zariadenia) . K dispozícii je možnosť zobrazenia vopred zostavenej sady grafov a režim náhľadu. Každý z grafov je možné zobraziť samostatne a bude zobrazený za posledný deň, týždeň, mesiac a rok. Je možné nezávisle vybrať časové obdobie, pre ktoré sa bude plán generovať, a to buď zadaním parametrov kalendára alebo jednoduchým výberom určitej oblasti na ňom pomocou myši.

stôl 1

|

Nastavenia/Programy |

BMEextrém |

BWMeter |

Bandwidth Monitor Pro |

DUTraffic |

Kaktusy |

|

Veľkosť inštalačného súboru |

473 kB |

1,91 MB |

1,05 MB |

1,4 MB |

|

|

Jazyk rozhrania |

ruský |

ruský |

Angličtina |

ruský |

Angličtina |

|

Graf rýchlosti |

|||||

|

Graf návštevnosti |

|||||

|

Export/Import (exportný formát súboru) |

–/– |

(*.csv) |

–/– |

–/– |

(*.xls) |

|

Min -časový krok medzi prehľadmi údajov |

5 minút. |

1 sek. |

1 minúta. |

1 sek. |

1 sek. |

|

Možnosť zmeny min |

|||||

2. Prehľad programov na analýzu sieťovej prevádzky (snifferov)

Analyzátor premávky alebo sniffer je analyzátor sieťovej prevádzky, program alebo hardvérové a softvérové zariadenie určené na zachytenie a následnú analýzu alebo iba analýzu sieťovej prevádzky určenej pre iné uzly.

Analýza návštevnosti prechádzajúcej cez sniffer vám umožňuje:

Zachyťte akúkoľvek nešifrovanú (a niekedy aj šifrovanú) prevádzku používateľov s cieľom získať heslá a ďalšie informácie.

Nájdite chybu siete alebo chybu konfigurácie sieťového agenta (správcovia systému na tento účel často používajú sniffery).

Keďže v „klasickom“ snifferi sa analýza prevádzky vykonáva manuálne, len pomocou najjednoduchších automatizačných nástrojov (analýza protokolov, obnova TCP streamu), je vhodná na analýzu len malých objemov.

1) Wireshark(predtým Ethereal).

Program na analýzu prevádzky pre počítačové siete Ethernet a niektoré ďalšie. Má grafické užívateľské rozhranie. Wireshark je aplikácia, ktorá „pozná“ štruktúru širokej škály sieťových protokolov, a preto vám umožňuje analyzovať sieťový paket, pričom zobrazuje význam každého poľa protokolu na akejkoľvek úrovni. Keďže pcap sa používa na zachytávanie paketov, je možné zachytávať dáta len zo sietí, ktoré sú podporované touto knižnicou. Wireshark však dokáže spracovať rôzne formáty vstupných údajov, takže môžete otvárať dátové súbory zachytené inými programami, čím sa rozšíria možnosti zachytávania.

2) IrissieťDopravaAnalyzátor.

Okrem štandardných funkcií zberu, filtrovania a vyhľadávania balíkov, ako aj generovania reportov ponúka program jedinečné možnosti na rekonštrukciu dát. Iris The Network Traffic Analyzer pomáha podrobne reprodukovať používateľské relácie s rôznymi webovými zdrojmi a dokonca vám umožňuje simulovať odosielanie hesiel na prístup k zabezpečeným webovým serverom pomocou súborov cookie. Unikátna technológia rekonštrukcie dát implementovaná v dekódovacom module prevádza stovky zozbieraných binárnych sieťových paketov na známe e-maily, webové stránky, správy ICQ atď. nástroje na monitorovanie a audit.

Analyzátor paketov eEye Iris vám umožňuje zachytiť rôzne podrobnosti o útoku, ako je dátum a čas, IP adresy a názvy DNS počítačov hackera a obete a použité porty.

3) EthernetInternetdopravyŠtatistika.

Štatistika ethernetovej internetovej prevádzky zobrazuje množstvo prijatých a prijatých dát (v bajtoch – celkovo a za poslednú reláciu), ako aj rýchlosť pripojenia. Pre prehľadnosť sú zozbierané dáta zobrazené v reálnom čase na grafe. Funguje bez inštalácie, rozhranie je ruské a anglické.

Pomôcka na sledovanie stupňa sieťovej aktivity - zobrazuje množstvo prijatých a prijatých údajov, vedie štatistiky za reláciu, deň, týždeň a mesiac.

4) CommTraffic.

Toto je sieťový nástroj na zhromažďovanie, spracovanie a zobrazovanie štatistík internetovej prevádzky cez modem (dial-up) alebo vyhradené pripojenie. Pri monitorovaní segmentu lokálnej siete zobrazuje CommTraffic internetový prenos pre každý počítač v segmente.

CommTraffic obsahuje ľahko prispôsobiteľné, užívateľsky prívetivé rozhranie, ktoré zobrazuje štatistiky výkonu siete vo forme grafov a čísel.

tabuľka 2

|

Nastavenia/Programy |

Wireshark |

Iris Analyzátor sieťovej prevádzky |

Ethernetová štatistika internetovej prevádzky |

CommTraffic |

|

Veľkosť inštalačného súboru |

17,4 MB |

5,04 MB |

651 kB |

7,2 MB |

|

Jazyk rozhrania |

Angličtina |

ruský |

angličtina ruština |

ruský |

|

Graf rýchlosti |

||||

|

Graf návštevnosti |

||||

|

Export/Import (exportný formát súboru) |

+/– (*.txt, *.px, *.csv, *.psml, *.pdml, *.c) |

–/– |

–/– |

–/– |

|

Spustite monitorovanie na požiadanie |

||||

|

Min -časový krok medzi prehľadmi údajov |

0,001 sek. |

1 sek. |

1 sek. |

1 sek. |

|

Možnosť zmeny min - krok medzi prehľadmi údajov |

Záver

Celkovo môžeme povedať, že väčšina domácich používateľov bude spokojná s možnosťami, ktoré Bandwidth Monitor Pro poskytuje. Ak hovoríme o najfunkčnejšom programe na monitorovanie sieťovej prevádzky, je to samozrejme BWMeter.

Medzi kontrolovanými programami na analýzu sieťovej prevádzky by som rád zdôraznil Wireshark, ktorý má viac funkcií.

Monitorovací systém Cacti maximálne spĺňa zvýšené požiadavky, ktoré sú kladené v prípade vykonávania výskumu sieťovej prevádzky na vedecké účely. V budúcnosti autori článku plánujú použiť tento konkrétny systém na zber a predbežnú analýzu prevádzky v podnikovej multiservisnej sieti Katedry komunikačných sietí Charkovskej národnej univerzity rádioelektroniky.

Bibliografia

Platov V.V., Petrov V.V. Štúdium samopodobnej štruktúry teletraffic v bezdrôtovej sieti // Rádiotechnické notebooky. M.: OKB MPEI. 2004. Číslo 3. s. 58-62.

Petrov V.V. Teletraffic štruktúra a algoritmus na zabezpečenie kvality služby pod vplyvom efektu vlastnej podobnosti. Dizertačná práca na vedeckú hodnosť kandidáta technických vied, 5.12.13, Moskva, 2004, 199 s.

V niektorých prípadoch sa analýza sieťovej prevádzky používa na zistenie problémov vo fungovaní sieťového zásobníka hostiteľa a sieťových segmentov. Existujú nástroje, ktoré umožňujú zobraziť (počúvať) a analyzovať prevádzku siete na úrovni prenášaných rámcov, sieťových paketov, sieťových pripojení, datagramov a aplikačných protokolov..

Záležiac na V situácii môže byť na diagnostiku dostupná prevádzka uzla, na ktorom sa počúva sieťová prevádzka, ako aj prevádzka sieťového segmentu, portu smerovača atď.. Pokročilé možnosti odpočúvania premávky sú založené na „promiskuitný“ režim prevádzka sieťového adaptéra: všetky rámce sú spracované (a nielen tie, ktoré sú určené pre danú MAC adresu a vysielanie, ako pri bežnej prevádzke).

V ethernetovej sieti existujú nasledujúce základné možnosti počúvania prevádzky:

- V sieti založenej na rozbočovačoch je všetka prevádzka v kolíznej doméne dostupná pre akúkoľvek sieťovú stanicu.

- V sieťach založených na sieťových prepínačoch staníc je dostupná jej prevádzka, ako aj všetka vysielaná prevádzka tohto segmentu.

- Niektoré riadené prepínače majú schopnosť kopírovať prevádzku z daného portu na monitorovací port(„zrkadlenie“, monitorovanie prístavov).

- Použitie špeciálnych prostriedkov (spojok), ktoré sú súčasťou sieťového spojenia, preruší a prenesie spojenie na samostatný port.

- "Trik" s nábojom- port prepínača, ktorého prevádzku je potrebné počúvať, je zapnutý cez rozbočovač, ktorý tiež pripája uzol monitora k rozbočovaču (v tomto prípade je vo väčšine prípadov znížený výkon sieťového pripojenia).

Existujú programy ( sieťové monitory alebo analyzátory, sniffer), ktoré implementujú funkciu počúvania sieťovej prevádzky (aj v promiskuitnom režime), jej zobrazovania alebo zapisovania do súboru. Okrem toho môže analytický softvér filtrovať prevádzku na základe pravidiel, dekódovať (dešifrovať) protokoly, čítať štatistiky a diagnostikovať niektoré problémy.

Poznámka: Dobrá voľba základného nástroja na analýzu sieťovej prevádzky v grafické prostredie je bezplatný balík wireshark[43], dostupný pre Windows a v úložiskách niektorých distribúcií Linuxu.

pomôcka tcpdump

Konzolový nástroj tcpdump je súčasťou väčšiny unixových systémov a umožňuje vám zachytiť a zobraziť sieťovú prevádzku [44]. Nástroj používa libpcap, prenosnú knižnicu C/C++ na zachytávanie sieťovej prevádzky.

Ak chcete nainštalovať tcpdump na Debian, môžete použiť príkaz:

# apt-get install tcpdump

Na spustenie tohto nástroja musíte mať práva superužívateľ(najmä kvôli potrebe uviesť sieťový adaptér do „promiskuitného“ režimu). Vo všeobecnosti je formát príkazu nasledovný:

tcpdump<опции> <фильтр-выражение>

Pre výstup na konzolu popis hlavičky(dešifrované údaje) zachytených paketov, musíte zadať rozhranie pre analýzu prevádzky (možnosť -i):

# tcpdump -i eth0

Môžete zakázať konverziu adries IP na názvy domén (pretože veľké objemy prenosu vytvárajú veľké množstvo požiadaviek na server DNS) - možnosť -n:

# tcpdump -n -i eth0

Na výstup údajov na úrovni spojenia (napríklad adresy mac atď.) použite možnosť -e:

# tcpdump -en -i eth0

Tlač dodatočných informácií (napr. TTL, IP možnosti) - voľba -v:

# tcpdump -ven -i eth0

Zväčšenie veľkosti zachytených paketov (štandardne viac ako 68 bajtov) - možnosť -s označujúca veľkosť (-s 0 - zachytiť celé pakety):

Zápis do súboru (priamo balíky - "dump") - voľba -w označujúca názov súboru:

# tcpdump -w traf.dump

Čítanie balíkov zo súboru - voľba - r špecifikujúca názov súboru:

# tcpdump -r traf.dump

Štandardne tcpdump beží v promiskuitnom režime. Prepínač -p povie tcpdump, aby zachytil iba prevádzku určenú pre tohto hostiteľa.

Ďalšie informácie o prepínačoch a formáte filtra tcpdump nájdete v referenčnej príručke (man tcpdump).

Analýza prevádzky na úrovni sieťového rozhrania a na úrovni siete pomocou tcpdump

Na pridelenie ethernetových rámcov sa používajú nasledujúce konštrukcie tcpdump (všeobecný pohľad):

tcpdump ether ( src | dst | hostiteľ ) MAC_ADDRESS

kde src je zdrojová adresa MAC, dst- cieľová MAC adresa, hostiteľ - src alebo dst, ako aj na zvýraznenie vysielanej prevádzky.

Snímanie paketov je hovorový výraz, ktorý sa vzťahuje na umenie analýzy sieťovej prevádzky. Na rozdiel od všeobecného presvedčenia veci ako e-maily a webové stránky necestujú po internete v jednom kuse. Sú rozdelené do tisícok malých dátových paketov a odosielané cez internet. V tomto článku sa pozrieme na najlepšie bezplatné sieťové analyzátory a sniffery paketov.

Existuje mnoho nástrojov, ktoré zhromažďujú sieťový prenos a väčšina z nich používa ako jadro pcap (na systémoch podobných Unixu) alebo libcap (na Windows). Iný typ pomôcky pomáha analyzovať tieto údaje, pretože aj malé množstvo prevádzky môže generovať tisíce paketov, v ktorých je ťažké sa orientovať. Takmer všetky tieto nástroje sa navzájom málo líšia v zbere údajov, hlavné rozdiely sú v tom, ako údaje analyzujú.

Analýza sieťovej prevádzky vyžaduje pochopenie fungovania siete. Neexistuje žiadny nástroj, ktorý by dokázal magicky nahradiť znalosti analytika o základoch siete, ako je napríklad TCP „3-way handshake“, ktorý sa používa na spustenie spojenia medzi dvoma zariadeniami. Analytici tiež musia mať určité znalosti o typoch sieťovej prevádzky v normálne fungujúcej sieti, ako je ARP a DHCP. Tieto znalosti sú dôležité, pretože analytické nástroje vám jednoducho ukážu, čo od nich požadujete. Je len na vás, čo si vyžiadate. Ak neviete, ako vaša sieť zvyčajne vyzerá, môže byť ťažké vedieť, že ste v množstve balíkov, ktoré ste nazbierali, našli to, čo potrebujete.

Najlepšie sledovače paketov a sieťové analyzátory

Priemyselné nástroje

Začnime od vrchu a potom sa prepracujeme až k základom. Ak máte čo do činenia so sieťou na podnikovej úrovni, budete potrebovať veľkú zbraň. Zatiaľ čo takmer všetko vo svojom jadre používa tcpdump (viac o tom neskôr), nástroje podnikovej úrovne dokážu vyriešiť určité zložité problémy, ako je korelácia prevádzky z viacerých serverov, poskytovanie inteligentných dotazov na identifikáciu problémov, upozorňovanie na výnimky a vytváranie dobrých grafov, ktoré je to, čo šéfovia vždy požadujú.

Nástroje na podnikovej úrovni sú zvyčajne zamerané skôr na streamovanie sieťovej prevádzky než na hodnotenie obsahu paketov. Chcem tým povedať, že hlavným cieľom väčšiny systémových administrátorov v podniku je zabezpečiť, aby sieť nemala problémy s výkonom. Keď sa vyskytnú takéto úzke miesta, cieľom je zvyčajne určiť, či je problém spôsobený sieťou alebo aplikáciou v sieti. Na druhej strane tieto nástroje zvyčajne dokážu spracovať toľko prevádzky, že môžu pomôcť predpovedať, kedy bude segment siete plne zaťažený, čo je kritický bod pri správe šírky pásma siete.

Ide o veľmi rozsiahly súbor nástrojov na správu IT. V tomto článku je vhodnejšia pomôcka Deep Packet Inspection and Analysis, ktorá je jeho súčasťou. Zhromažďovanie sieťovej prevádzky je pomerne jednoduché. S nástrojmi ako WireShark nie je problémom ani základná analýza. Ale nie vždy je situácia úplne jasná. Vo veľmi vyťaženej sieti môže byť ťažké určiť aj veľmi jednoduché veci, ako napríklad:

Ktorá aplikácia v sieti generuje tento prenos?

- ak je aplikácia známa (povedzme webový prehliadač), kde trávia jej používatelia väčšinu času?

- ktoré spojenia sú najdlhšie a preťažujú sieť?

Väčšina sieťových zariadení používa metadáta každého paketu, aby zabezpečila, že paket pôjde tam, kam potrebuje. Obsah paketu sieťové zariadenie nepozná. Ďalšia vec je hĺbková kontrola paketov; to znamená, že sa kontroluje skutočný obsah balenia. Týmto spôsobom je možné objaviť kritické sieťové informácie, ktoré sa nedajú získať z metadát. Nástroje, ako sú tie, ktoré poskytuje SolarWinds, môžu poskytnúť zmysluplnejšie údaje ako len tok premávky.

Medzi ďalšie technológie na správu dátovo náročných sietí patria NetFlow a sFlow. Každý má svoje silné a slabé stránky,

Môžete sa dozvedieť viac o NetFlow a sFlow.

Sieťová analýza je vo všeobecnosti pokročilou témou, ktorá je založená na získaných vedomostiach a praktických pracovných skúsenostiach. Môžete trénovať osobu, aby mala podrobné znalosti o sieťových paketoch, ale pokiaľ táto osoba nepozná samotnú sieť a nemá skúsenosti s identifikáciou anomálií, nebude to veľmi dobré. Nástroje popísané v tomto článku by mali používať skúsení správcovia siete, ktorí vedia, čo chcú, ale nie sú si istí, ktorý nástroj je najlepší. Môžu ich použiť aj menej skúsení správcovia systému na získanie každodenných skúseností so sieťovaním.

Základy

Hlavným nástrojom na zber sieťovej prevádzky je

Je to open source aplikácia, ktorá sa inštaluje na takmer všetky operačné systémy podobné Unixu. Tcpdump je vynikajúci nástroj na zber údajov, ktorý má veľmi prepracovaný jazyk filtrovania. Je dôležité vedieť, ako filtrovať údaje pri ich zhromažďovaní, aby ste získali normálny súbor údajov na analýzu. Zachytenie všetkých údajov zo sieťového zariadenia, dokonca aj v stredne vyťaženej sieti, môže generovať príliš veľa údajov, ktoré je veľmi ťažké analyzovať.

V niektorých zriedkavých prípadoch bude stačiť vytlačiť zachytené údaje tcpdump priamo na obrazovku, aby ste našli to, čo potrebujete. Napríklad pri písaní tohto článku som zbieral návštevnosť a všimol som si, že môj počítač posiela návštevnosť na IP adresu, ktorú som nepoznal. Ukázalo sa, že môj počítač odosielal údaje na IP adresu Google 172.217.11.142. Keďže som nemal žiadne produkty Google a Gmail nebol otvorený, nevedel som, prečo sa to deje. Skontroloval som svoj systém a zistil som nasledovné:

[ ~ ]$ ps -ef | grep používateľ google 1985 1881 0 10:16 ? 00:00:00 /opt/google/chrome/chrome --type=service

Ukázalo sa, že aj keď Chrome nie je spustený, zostáva spustený ako služba. Bez analýzy paketov by som si to nevšimol. Zachytil som niekoľko ďalších dátových paketov, ale tentoraz som dal tcpdumpu úlohu zapísať dáta do súboru, ktorý som následne otvoril vo Wiresharku (o tom neskôr). Toto sú záznamy:

Tcpdump je obľúbeným nástrojom systémových administrátorov, pretože ide o nástroj príkazového riadku. Spustenie tcpdump nevyžaduje GUI. Pre produkčné servery je grafické rozhranie skôr škodlivé, pretože spotrebúva systémové zdroje, takže programy príkazového riadku sú vhodnejšie. Rovnako ako mnoho moderných nástrojov, tcpdump má veľmi bohatý a zložitý jazyk, ktorého zvládnutie nejaký čas trvá. Niekoľko veľmi základných príkazov zahŕňa výber sieťového rozhrania na zhromažďovanie údajov a zápis týchto údajov do súboru, aby sa dali exportovať na analýzu inde. Na to slúžia prepínače -i a -w.

# tcpdump -i eth0 -w tcpdump_packets tcpdump: počúvanie na eth0, typ prepojenia EN10MB (Ethernet), veľkosť zachytenia 262144 bajtov ^C51 zachytených paketov

Tento príkaz vytvorí súbor so zachytenými údajmi:

súbor tcpdump_packets tcpdump_packets: zachytávací súbor tcpdump (little-endian) - verzia 2.4 (Ethernet, dĺžka záznamu 262144)

Štandardom pre takéto súbory je formát pcap. Nejde o text, takže ho možno analyzovať iba pomocou programov, ktoré tomuto formátu rozumejú.

3.Windump

Väčšina užitočných nástrojov s otvoreným zdrojom sa nakoniec naklonuje do iných operačných systémov. Keď sa to stane, o aplikácii sa hovorí, že bola migrovaná. Windump je port tcpdump a správa sa veľmi podobne.

Najvýznamnejší rozdiel medzi Windump a tcpdump je ten, že Windump potrebuje nainštalovanú knižnicu Winpcap pred spustením Windumpu. Aj keď Windump a Winpcap poskytuje rovnaký správca, musia sa stiahnuť samostatne.

Winpcap je knižnica, ktorá musí byť predinštalovaná. Windump je však súbor exe, ktorý sa nemusí inštalovať, takže ho môžete jednoducho spustiť. Toto je potrebné mať na pamäti, ak používate sieť Windows. Nemusíte inštalovať Windump na každý počítač, stačí ho skopírovať podľa potreby, ale na podporu Windup budete potrebovať Winpcap.

Rovnako ako v prípade tcpdump, Windump môže zobraziť sieťové údaje na analýzu, filtrovať ich rovnakým spôsobom a tiež zapísať údaje do súboru pcap na neskoršiu analýzu.

4. Wireshark

Wireshark je ďalší najznámejší nástroj v sade nástrojov správcu systému. Umožňuje nielen zachytávať údaje, ale poskytuje aj niektoré pokročilé analytické nástroje. Okrem toho je Wireshark open source a bol prenesený na takmer všetky existujúce serverové operačné systémy. Wireshark, nazývaný Etheral, teraz beží všade, vrátane samostatnej prenosnej aplikácie.

Ak analyzujete prevádzku na serveri pomocou GUI, Wireshark môže urobiť všetko za vás. Môže zbierať údaje a potom ich analyzovať priamo tam. GUI sú však na serveroch zriedkavé, takže môžete vzdialene zhromažďovať sieťové údaje a potom preskúmať výsledný súbor pcap v programe Wireshark na vašom počítači.

Keď prvýkrát spustíte Wireshark, môžete buď načítať existujúci súbor pcap, alebo spustiť zachytávanie premávky. V druhom prípade môžete dodatočne nastaviť filtre na zníženie množstva zhromaždených údajov. Ak nešpecifikujete filter, Wireshark jednoducho zozbiera všetky sieťové údaje z vybraného rozhrania.

Jednou z najužitočnejších funkcií Wiresharku je možnosť sledovať stream. Najlepšie je predstaviť si niť ako reťaz. Na snímke obrazovky nižšie môžeme vidieť množstvo zachytených údajov, no najviac ma zaujala IP adresa Google. Môžem kliknúť pravým tlačidlom myši a sledovať prúd TCP, aby som videl celý reťazec.

Ak bola prevádzka zachytená na inom počítači, súbor PCAP môžete importovať pomocou dialógového okna Wireshark File -> Open. Pre importované súbory sú k dispozícii rovnaké filtre a nástroje ako pre zachytené sieťové údaje.

5.thark

Tshark je veľmi užitočné prepojenie medzi tcpdump a Wireshark. Tcpdump je lepší v zbere údajov a dokáže chirurgicky extrahovať iba údaje, ktoré potrebujete, jeho možnosti analýzy údajov sú však veľmi obmedzené. Wireshark je skvelý pri zachytávaní aj analýze, ale má náročné používateľské rozhranie a nemožno ho použiť na serveroch bez GUI. Skúste tshark, funguje na príkazovom riadku.

Tshark používa rovnaké pravidlá filtrovania ako Wireshark, čo by nemalo byť prekvapujúce, pretože ide v podstate o rovnaký produkt. Príkaz nižšie iba povie tshark, aby zachytil cieľovú IP adresu, ako aj niektoré ďalšie oblasti záujmu z HTTP časti paketu.

# tshark -i eth0 -Y http.request -T fields -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox /57.0 /images/title.png 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/styles/phoenix.css 172.20.0.12 Linux (8X14;2 Linux rv:57.0) Gecko/20100101 Firefox/57.0 /images/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20.0.122 172.20.0.122 (X11; Linux x86_0701 Firefox x86_0701 Gecko1rv:501 Firefox: 5 /57.0 /images/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/images/title.png 172.20.0.12 Linux (Mozilla Mozilla;5.12 Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /favicon.ico 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0

Ak chcete zapísať prenos do súboru, použite na to voľbu -W a potom prepínač -r (čítanie) na jeho čítanie.

Prvý záber:

# tshark -i eth0 -w tshark_packets Zachytávanie na "eth0" 102 ^C

Prečítajte si ho tu alebo ho presuňte na iné miesto na analýzu.

# tshark -r tshark_packets -Y http.request -T fields -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/2010010 /57.0 /kontakt 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /rezervácie/ 172.20.0.122 Mozilla/5.0 (X11; 67 1 7 Linux; 16) Firefox: 16 reservations/styles/styles.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/code/jquery_lightbox/jquery_lightbox/js/jquery.0.1.2 .0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/styles/index.css 172.20.0.122/5.0 (X11; Linux x86_64; 0 Mozilla/1 Firefox x86_64.0 01 Firefox: 5 res/images/title.png

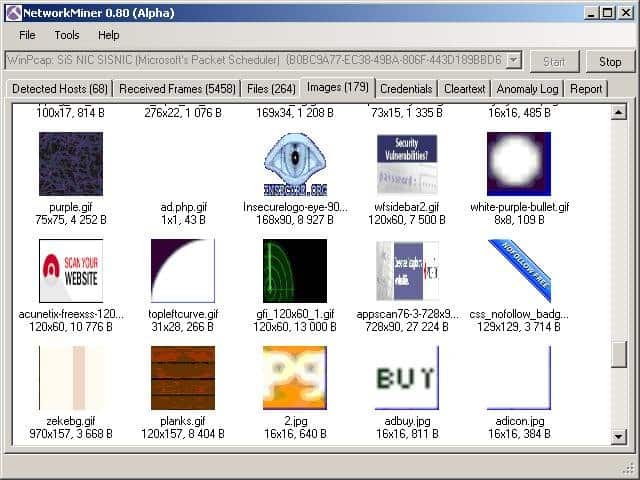

Ide o veľmi zaujímavý nástroj, ktorý spadá skôr do kategórie nástrojov sieťovej forenznej analýzy, než len snifferov. Oblasť forenznej medicíny sa zvyčajne zaoberá vyšetrovaniami a zhromažďovaním dôkazov a Network Miner robí túto prácu dobre. Rovnako ako môže wireshark sledovať tok TCP na rekonštrukciu celého reťazca prenosu paketov, Network Miner môže sledovať tok s cieľom obnoviť súbory, ktoré boli prenesené cez sieť.

Network Miner môže byť strategicky umiestnený v sieti, aby mohol v reálnom čase sledovať a zbierať návštevnosť, ktorá vás zaujíma. Nebude generovať svoju vlastnú prevádzku v sieti, takže bude fungovať tajne.

Network Miner môže pracovať aj offline. Pomocou tcpdump môžete zhromažďovať pakety v bode záujmu siete a potom importovať súbory PCAP do Network Miner. Ďalej sa môžete pokúsiť obnoviť všetky súbory alebo certifikáty nájdené v nahranom súbore.

Network Miner je vytvorený pre Windows, ale s Mono ho možno spustiť na akomkoľvek OS, ktorý podporuje platformu Mono, ako je Linux a MacOS.

K dispozícii je bezplatná verzia, vstupná úroveň, ale so slušnou sadou funkcií. Ak potrebujete ďalšie funkcie, ako je geolokácia a vlastné skripty, budete si musieť zakúpiť profesionálnu licenciu.

7. huslista (HTTP)

Technicky to nie je nástroj na zachytávanie sieťových paketov, ale je tak neuveriteľne užitočný, že sa dostal do tohto zoznamu. Na rozdiel od ostatných tu uvedených nástrojov, ktoré sú navrhnuté tak, aby zachytávali sieťovú prevádzku z akéhokoľvek zdroja, je Fiddler skôr nástrojom na ladenie. Zachytáva HTTP prevádzku. Zatiaľ čo mnohé prehliadače už túto možnosť majú vo svojich vývojárskych nástrojoch, Fiddler sa neobmedzuje len na návštevnosť prehliadača. Fiddler dokáže zachytiť akýkoľvek HTTP prenos na počítači, vrátane newebových aplikácií.

Mnoho desktopových aplikácií používa HTTP na pripojenie k webovým službám a okrem Fiddlera je jediným spôsobom, ako zachytiť takúto návštevnosť na analýzu, použitie nástrojov ako tcpdump alebo Wireshark. Pracujú však na úrovni paketov, takže analýza vyžaduje rekonštrukciu týchto paketov do tokov HTTP. Urobiť jednoduchý výskum môže byť veľa práce a tu prichádza na rad Fiddler. Fiddler vám pomôže odhaliť súbory cookie, certifikáty a ďalšie užitočné údaje odosielané aplikáciami.

Fiddler je zadarmo a podobne ako Network Miner ho možno spustiť v Mono na takmer akomkoľvek operačnom systéme.

8. Capsa

Sieťový analyzátor Capsa má niekoľko verzií, z ktorých každá má iné možnosti. Na prvej úrovni je Capsa bezplatná a v podstate vám umožňuje jednoducho zachytávať pakety a vykonávať na nich základnú grafickú analýzu. Dashboard je jedinečný a môže pomôcť neskúsenému správcovi systému rýchlo identifikovať problémy so sieťou. Bezplatná úroveň je pre ľudí, ktorí sa chcú dozvedieť viac o balíkoch a vybudovať si analytické schopnosti.

Bezplatná verzia vám umožňuje monitorovať viac ako 300 protokolov, je vhodná na monitorovanie e-mailov, ako aj ukladanie obsahu e-mailov a tiež podporuje spúšťače, ktoré je možné použiť na spustenie upozornení, keď nastanú určité situácie. V tomto smere môže byť Capsa do určitej miery použitá ako podporný nástroj.

Capsa je k dispozícii iba pre Windows 2008/Vista/7/8 a 10.

Záver

Je ľahké pochopiť, ako môže správca systému vytvoriť infraštruktúru monitorovania siete pomocou nástrojov, ktoré sme opísali. Tcpdump alebo Windump je možné nainštalovať na všetky servery. Plánovač, ako napríklad cron alebo plánovač Windows, spustí reláciu zberu paketov v správnom čase a zapíše zhromaždené údaje do súboru pcap. Správca systému potom môže preniesť tieto pakety do centrálneho počítača a analyzovať ich pomocou wireshark. Ak je sieť na to príliš veľká, sú k dispozícii podnikové nástroje, ako napríklad SolarWinds, ktoré premenia všetky sieťové pakety na spravovateľný súbor údajov.

Ministerstvo školstva a vedy Ruskej federácie

Štátna vzdelávacia inštitúcia "St. Petersburg State Polytechnic University"

Cheboksary Institute of Economics and Management (pobočka)

Katedra vyššej matematiky a informačných technológií

ABSTRAKT

v kurze „Bezpečnosť informácií“.

na tému: „Sieťové analyzátory“

Dokončené

Študent 4. ročníka, plat 080502-51M

odbor "manažment"

v strojárskom podniku"

Pavlov K.V.

Skontrolované

učiteľ

Čeboksary 2011

ÚVOD

Ethernetové siete si získali obrovskú popularitu vďaka svojej dobrej priepustnosti, ľahkej inštalácii a primeraným nákladom na inštaláciu sieťového zariadenia.

Technológia Ethernet však nie je bez významných nedostatkov. Hlavným je neistota prenášaných informácií. Počítače pripojené k sieti Ethernet sú schopné zachytiť informácie adresované ich susedom. Dôvodom je takzvaný mechanizmus vysielania správ prijatý v sieťach Ethernet.

Prepojenie počítačov do siete porušuje staré axiómy informačnej bezpečnosti. Napríklad o statickom zabezpečení. V minulosti mohol systémovú zraniteľnosť objaviť a opraviť správca systému nainštalovaním vhodnej aktualizácie, ktorý mohol funkčnosť nainštalovanej záplaty skontrolovať až o niekoľko týždňov či mesiacov neskôr. Túto „záplatu“ však mohol odstrániť používateľ náhodne alebo počas práce, prípadne iný správca pri inštalácii nových komponentov. Všetko sa mení a teraz sa informačné technológie menia tak rýchlo, že statické bezpečnostné mechanizmy už nezabezpečujú úplnú bezpečnosť systému.

Až donedávna boli hlavným mechanizmom ochrany podnikových sietí firewally. Firewally určené na ochranu informačných zdrojov organizácie sa však často ukážu ako zraniteľné. Stáva sa to preto, že správcovia systému vytvárajú v prístupovom systéme toľko zjednodušení, že kamenná stena bezpečnostného systému je nakoniec plná dier ako sito. Firewall (Firewall) ochrana nemusí byť praktická pre podnikové siete s vysokou prevádzkou, pretože použitie viacerých firewallov môže výrazne ovplyvniť výkon siete. V niektorých prípadoch je lepšie „nechať dvere dokorán“ a zamerať sa na metódy detekcie a reakcie na prieniky do siete.

Pre neustále (24 hodín denne, 7 dní v týždni, 365 dní v roku) monitorovanie podnikovej siete na detekciu útokov sú určené systémy „aktívnej“ ochrany - systémy detekcie útokov. Tieto systémy detegujú útoky na podnikové sieťové uzly a reagujú na ne spôsobom určeným bezpečnostným administrátorom. Napríklad prerušia spojenie s útočiacim uzlom, informujú administrátora alebo zapíšu informácie o útoku do logov.

1. SIEŤOVÉ ANALYZÁTORY

1.1 IP - ALERT 1 ALEBO PRVÝ SIEŤOVÝ MONITOR

Najprv by sme si mali povedať pár slov o lokálnom vysielaní. V ethernetovej sieti počítače k nej pripojené zvyčajne zdieľajú rovnaký kábel, ktorý slúži ako médium na posielanie správ medzi nimi.

Každý, kto chce preniesť správu cez spoločný kanál, sa musí najskôr uistiť, že tento kanál je v danom čase voľný. Po spustení prenosu počítač počúva nosnú frekvenciu signálu a určuje, či signál nebol skreslený v dôsledku kolízií s inými počítačmi, ktoré súčasne vysielajú svoje údaje. Ak dôjde ku kolízii, prenos sa preruší a počítač sa na určitý čas „odmlčí“, aby sa pokúsil prenos zopakovať o niečo neskôr. Ak počítač pripojený k ethernetovej sieti sám nič neprenáša, napriek tomu naďalej „počúva“ všetky správy prenášané cez sieť susednými počítačmi. Keď si počítač všimne svoju sieťovú adresu v hlavičke prichádzajúcich údajov, skopíruje túto časť do svojej lokálnej pamäte.

Existujú dva hlavné spôsoby pripojenia počítačov k sieti Ethernet. V prvom prípade sú počítače prepojené pomocou koaxiálneho kábla. Tento kábel je položený z počítača do počítača, pripája sa k sieťovým adaptérom s konektorom v tvare T a na koncoch je zakončený BNC terminátormi. Táto topológia sa v odbornom jazyku nazýva sieť Ethernet 10Base2. Dá sa to však nazvať aj sieťou, v ktorej „každý počuje každého“. Akýkoľvek počítač pripojený k sieti je schopný zachytiť dáta odoslané cez túto sieť iným počítačom. V druhom prípade je každý počítač pripojený krútenou dvojlinkou k samostatnému portu centrálneho spínacieho zariadenia - rozbočovača alebo prepínača. V takýchto sieťach, ktoré sa nazývajú siete Ethernet lOBaseT, sú počítače rozdelené do skupín nazývaných kolízne domény. Kolízne domény sú definované portmi rozbočovača alebo prepínača, ktoré sú pripojené k spoločnej zbernici. V dôsledku toho nedochádza ku kolíziám medzi všetkými počítačmi v sieti. a oddelene - medzi tými z nich, ktoré sú súčasťou tej istej kolíznej domény, čo zvyšuje priepustnosť siete ako celku.

V poslednej dobe sa vo veľkých sieťach začal objavovať nový typ prepínačov, ktoré nevyužívajú vysielanie a neuzatvárajú skupiny portov dohromady. Namiesto toho sa všetky údaje odosielané cez sieť ukladajú do vyrovnávacej pamäte a odosielajú sa čo najskôr. Takýchto sietí je však stále dosť – nie viac ako 5 % z celkového počtu sietí typu Ethernet.

Algoritmus prenosu údajov prijatý vo veľkej väčšine ethernetových sietí teda vyžaduje, aby každý počítač pripojený k sieti nepretržite „počúval“ všetku sieťovú prevádzku bez výnimky. Prístupové algoritmy navrhované niektorými ľuďmi, v ktorých by boli počítače odpojené od siete pri prenose správ „iných ľudí“, zostali nerealizované pre ich prílišnú zložitosť, vysoké náklady na implementáciu a nízku efektivitu.

Čo je IPAlert-1 a odkiaľ pochádza? Praktický a teoretický výskum autorov v oblasti štúdia bezpečnosti sietí viedol kedysi k myšlienke: na internete, ako aj v iných sieťach (napríklad Novell NetWare, Windows NT), bol vážny nedostatok bezpečnostného softvéru, ktorý by to dokázal komplexné riadenie (monitorovanie) na linkovej úrovni celého toku informácií prenášaných cez sieť za účelom detekcie všetkých typov vzdialených dopadov popísaných v literatúre. Štúdia trhu so softvérom na zabezpečenie internetovej siete odhalila, že takéto komplexné nástroje na detekciu vzdialených útokov neexistujú a tie, ktoré existovali, boli navrhnuté na detekciu jedného špecifického typu útoku (napríklad ICMP Redirect alebo ARP). Preto sa začal vývoj monitorovacieho nástroja pre segment IP siete, ktorý je určený pre použitie na internete a dostal názov: IP Alert-1 sieťový bezpečnostný monitor.

Hlavnou úlohou tohto nástroja, ktorý programovo analyzuje sieťovú prevádzku v prenosovom kanáli, nie je odpudzovanie vzdialených útokov uskutočnených cez komunikačný kanál, ale ich detekcia a protokolovanie (udržiavanie auditovacieho súboru s logovaním vo forme vhodnej pre následné vizuálne analýza všetkých udalostí spojených so vzdialenými útokmi na daný segment siete) a okamžité upozornenie bezpečnostného administrátora, ak sa zistí vzdialený útok. Hlavnou úlohou bezpečnostného monitora siete IP Alert-1 je monitorovať bezpečnosť príslušného internetového segmentu.

Monitor zabezpečenia siete IP Alert-1 má nasledujúce funkcie a umožňuje prostredníctvom analýzy siete zistiť nasledujúce vzdialené útoky na sieťový segment, ktorý kontroluje:

1. Monitorovanie zhody IP a ethernetových adries v paketoch prenášaných hostiteľmi nachádzajúcimi sa v kontrolovanom segmente siete.

Na hostiteľovi IP Alert-1 bezpečnostný administrátor vytvorí statickú ARP tabuľku, do ktorej zadá informácie o zodpovedajúcich IP a ethernetových adresách hostiteľov nachádzajúcich sa v kontrolovanom segmente siete.

Táto funkcia umožňuje odhaliť neoprávnenú zmenu IP adresy alebo jej nahradenie (tzv. IP Spoofing, spoofing, IP-spoofing (jarg)).

2. Monitorovanie správneho používania mechanizmu vzdialeného vyhľadávania ARP. Táto funkcia vám umožňuje odhaliť vzdialený útok False ARP pomocou statickej tabuľky ARP.

3. Monitorovanie správneho používania mechanizmu vzdialeného vyhľadávania DNS. Táto funkcia vám umožňuje identifikovať všetky možné typy vzdialených útokov na službu DNS

4. Monitorovanie správnosti pokusov o vzdialené pripojenie pomocou analýzy prenášaných požiadaviek. Táto funkcia vám umožňuje odhaliť po prvé pokus o preskúmanie zákona o zmene počiatočnej hodnoty identifikátora pripojenia TCP - ISN, po druhé útok odmietnutia služby na diaľku vykonaný preplnením fronty žiadostí o pripojenie a po tretie riadený "búrka" falošných požiadaviek na pripojenie (TCP aj UDP), čo tiež vedie k odmietnutiu služby.

Monitor zabezpečenia siete IP Alert-1 vám teda umožňuje odhaliť, upozorniť a zaznamenať väčšinu typov vzdialených útokov. Tento program však v žiadnom prípade nie je konkurentom systémov Firewall. IP Alert-1, využívajúci vlastnosti vzdialených útokov na internete, slúži ako nevyhnutný doplnok – mimochodom neporovnateľne lacnejší – k systémom Firewall. Bez bezpečnostného monitora zostane väčšina pokusov o spustenie vzdialených útokov na váš sieťový segment pred vašimi očami skrytá. Žiadny zo známych firewallov sa nezaoberá takou inteligentnou analýzou správ prechádzajúcich sieťou, aby identifikoval rôzne typy vzdialených útokov, pričom sa obmedzuje prinajlepšom na uchovávanie denníka, ktorý zaznamenáva informácie o pokusoch o uhádnutie hesla, skenovaní portov a skenovaní siete. pomocou známych programov vzdialeného vyhľadávania. Ak teda správca IP siete nechce zostať ľahostajný a uspokojiť sa s rolou jednoduchého štatistu pri vzdialených útokoch na svoju sieť, potom je vhodné, aby použil bezpečnostný monitor siete IP Alert-1.

tcpdump

Hlavným nástrojom pre takmer všetky kolekcie sieťovej prevádzky je tcpdump. Je to open source aplikácia, ktorá sa inštaluje na takmer všetky operačné systémy podobné Unixu. Tcpdump je vynikajúci nástroj na zber údajov a prichádza s veľmi výkonným filtrovacím motorom. Je dôležité vedieť, ako filtrovať údaje počas zberu, aby ste získali spravovateľnú časť údajov na analýzu. Zachytenie všetkých údajov zo sieťového zariadenia, dokonca aj v stredne vyťaženej sieti, môže vytvoriť príliš veľa údajov na jednoduchú analýzu.

V niektorých zriedkavých prípadoch môže tcpdump vypísať výstup priamo na vašu obrazovku, čo môže stačiť na nájdenie toho, čo hľadáte. Napríklad pri písaní článku sa zachytila určitá prevádzka a zistilo sa, že stroj posiela návštevnosť na neznámu IP adresu. Ukázalo sa, že stroj odosielal údaje na IP adresu Google 172.217.11.142. Keďže neboli spustené žiadne produkty Google, vyvstala otázka, prečo sa tak deje.

Kontrola systému ukázala nasledovné:

[ ~ ]$ ps -ef | grep googleZanechajte svoj komentár!