AĞ TRAFİĞİ ANALİZİ VE İZLEME PROGRAMLARINA GENEL BAKIŞ

yapay zeka KOSTROMITSKY, Ph.D. teknoloji. Bilimler, V.S. DELMEK

giriiş

Trafik izleme, etkili ağ yönetimi için hayati öneme sahiptir. Fon tahsis ederken, bilgi işlem gücünü planlarken, arızaları tespit edip yerelleştirirken ve güvenlik sorunlarını çözerken dikkate alınan, kurumsal uygulamaların işleyişi hakkında bir bilgi kaynağıdır.

Çok da uzak olmayan bir geçmişte trafiğin izlenmesi nispeten basit bir görevdi. Kural olarak, bilgisayarlar bir veri yolu topolojisine göre ağa bağlanıyordu, yani ortak bir iletim ortamına sahiplerdi. Bu, tüm trafiğin izlenebileceği tek bir cihazın ağa bağlanmasına olanak sağladı. Ancak ağ kapasitesinin artırılmasına yönelik talepler ve anahtar ve yönlendirici fiyatlarının düşmesine neden olan paket anahtarlama teknolojilerinin gelişmesi, paylaşımlı medyadan yüksek düzeyde bölümlenmiş topolojilere hızlı bir geçişe yol açtı. Artık genel trafik tek noktadan görülemiyor. Tam bir resim elde etmek için her bağlantı noktasını izlemeniz gerekir. Noktadan noktaya bağlantıların kullanılması, cihazların bağlanmasını zahmetli hale getirir ve tüm bağlantı noktalarını dinlemek için çok fazla cihazın kullanılmasını gerektirir; bu da son derece pahalı bir iş haline gelir. Ek olarak, anahtarların ve yönlendiricilerin kendileri de karmaşık mimarilere sahiptir ve paket işleme ve iletim hızı, ağ performansını belirlemede önemli bir faktör haline gelir.

Mevcut bilimsel görevlerden biri, modern çok hizmetli ağlardaki kendine benzer trafik yapısının analizi (ve daha fazla tahmin) yapmaktır. Bu sorunu çözmek için mevcut ağlarda çeşitli istatistiklerin (hız, iletilen veri hacmi vb.) toplanması ve ardından analiz edilmesi gerekir. Bu tür istatistiklerin şu veya bu şekilde toplanması, çeşitli yazılım araçları kullanılarak mümkündür. Ancak pratikte çeşitli araçları kullanırken çok önemli olduğu ortaya çıkan bir dizi ek parametre ve ayar vardır.

Çeşitli araştırmacılar ağ trafiğini izlemek için çeşitli programlar kullanır. Örneğin, araştırmacılar Ethreal ağ trafiğinin (Wireshark) analizcisi (koklayıcı) olan bir program kullandılar.

İnceleme, , , adresinde bulunan programların ücretsiz sürümlerini içeriyordu.

1. Ağ trafiği izleme programlarına genel bakış

Yaklaşık on trafik analiz programı (koklayıcı) ve ağ trafiğini izlemek için bir düzineden fazla programı inceledik, bunlardan en ilginçlerinden dördünü kendi görüşümüze göre seçtik ve size ana yeteneklerine dair bir genel bakış sunuyoruz.

1) BMekstrem(Şekil 1).

Bu, iyi bilinen Bant Genişliği Monitörü programının yeni adıdır. Daha önce program ücretsiz olarak dağıtılıyordu, ancak şimdi üç sürümü var ve yalnızca temel olanı ücretsiz. Bu sürüm, trafik izleme dışında herhangi bir özellik sağlamadığından diğer programlara rakip sayılması pek mümkün değildir. BMExtreme varsayılan olarak hem İnternet trafiğini hem de yerel ağdaki trafiği izler, ancak istenirse LAN üzerindeki izleme devre dışı bırakılabilir.

Pirinç. 1

2) BMWMeter(İncir. 2).

Bu programın bir değil iki trafik izleme penceresi vardır: biri İnternet'teki etkinliği, diğeri ise yerel ağdaki etkinliği görüntüler.

Pirinç. 2

Program trafik izleme için esnek ayarlara sahiptir. Onun yardımıyla, İnternet'teki verilerin yalnızca bu bilgisayardan mı yoksa yerel ağa bağlı tüm bilgisayarlardan mı alındığını ve iletildiğini izlemeniz gerekip gerekmediğini belirleyebilir, izlemenin yapılacağı IP adresleri, bağlantı noktaları ve protokollerin aralığını ayarlayabilirsiniz. gerçekleştirilmeyecektir. Ayrıca belirli saat veya günlerde trafik takibini devre dışı bırakabilirsiniz. Sistem yöneticileri, trafiği yerel ağdaki bilgisayarlar arasında dağıtma yeteneğini kesinlikle takdir edeceklerdir. Böylece, her PC için veri alma ve aktarma için maksimum hızı ayarlayabilir ve ayrıca tek tıklamayla ağ etkinliğini yasaklayabilirsiniz.

Oldukça minyatür boyutuna rağmen program çok çeşitli yeteneklere sahiptir ve bunlardan bazıları aşağıdaki gibi gösterilebilir:

Herhangi bir ağ arayüzünü ve herhangi bir ağ trafiğini izleme.

Belirli bir yöndeki belirli bir siteye veya günün belirli bir saatinde yerel ağdaki her makineden gelen trafiğe kadar trafiğin herhangi bir bölümünün hacmini tahmin etmenize olanak tanıyan güçlü bir filtre sistemi.

Seçilen filtrelere göre sınırsız sayıda özelleştirilebilir ağ bağlantısı etkinlik grafiği.

Filtrelerden herhangi birinde trafik akışını kontrol edin (sınırlayın, duraklatın).

Dışa aktarma işlevine sahip kullanışlı istatistik sistemi (bir saatten bir yıla kadar).

BWMeter ile uzaktaki bilgisayarların istatistiklerini görüntüleme yeteneği.

Belirli bir etkinliğe ulaşıldığında esnek uyarı ve bildirim sistemi.

Maksimum özelleştirme seçenekleri dahil. dış görünüş.

Hizmet olarak çalıştırma imkanı.

3) Bant Genişliği Monitörü Pro(Şek. 3).

Geliştiricileri, trafik izleme penceresini kurmaya çok dikkat etti. Öncelikle programın ekranda sürekli olarak hangi bilgileri göstereceğini belirleyebilirsiniz. Bu, bugün için ve belirli bir süre için alınan ve iletilen (hem ayrı ayrı hem de toplam) veri miktarı, ortalama, güncel ve maksimum bağlantı hızı olabilir. Birden fazla ağ bağdaştırıcınız yüklüyse her birinin istatistiklerini ayrı ayrı izleyebilirsiniz. Aynı zamanda her ağ kartı için gerekli bilgiler de izleme penceresinde görüntülenebilmektedir.

Pirinç. 3

Ayrıca burada oldukça başarılı bir şekilde uygulanan bildirim sisteminden de bahsetmekte fayda var. Belirli bir süre boyunca belirli miktarda verinin aktarılması, maksimum indirme hızına ulaşılması, bağlantı hızının değiştirilmesi vb. gibi belirli koşullar karşılandığında programın davranışını ayarlayabilirsiniz. Birkaç kullanıcı üzerinde çalışıyorsa Bilgisayar ve genel trafiği izlemeniz gerekiyorsa, program hizmet olarak çalıştırılabilir. Bu durumda Bandwidth Monitor Pro, sisteme giriş yapan tüm kullanıcıların giriş bilgileri altında istatistiklerini toplayacaktır.

4) DUTrafic(Şekil 4).

DUTrafic, ücretsiz statüsüyle tüm inceleme programlarından ayrılır.

Pirinç. 4

Ticari benzerleri gibi DUTrafic de belirli koşullar karşılandığında çeşitli eylemler gerçekleştirebilir. Örneğin, ortalama veya mevcut indirme hızı belirli bir değerden düşük olduğunda, bir İnternet oturumunun süresi belirli bir saat sayısını aştığında, belirli bir süre geçtiğinde bir ses dosyasını çalabilir, bir mesaj görüntüleyebilir veya İnternet bağlantısını kesebilir. miktarda veri aktarılmıştır. Ek olarak, örneğin program belirli miktarda bilginin aktarımını her algıladığında, çeşitli eylemler döngüsel olarak gerçekleştirilebilir. DUTrafic'teki istatistikler her kullanıcı ve her İnternet bağlantısı için ayrı ayrı tutulur. Program, hem seçilen süreye ilişkin genel istatistikleri, hem de her oturumun hızı, iletilen ve alınan veri miktarı ve finansal maliyetler hakkındaki bilgileri gösterir.

5) Kaktüs izleme sistemi(Şekil 5).

Cacti açık kaynaklı bir web uygulamasıdır (kurulum dosyası yoktur). Kaktüsler belirli zaman aralıklarında istatistiksel veriler toplar ve bunları grafiksel olarak görüntülemenizi sağlar. Sistem, RRDtool'u kullanarak grafikler oluşturmanıza olanak tanır. Çoğunlukla standart şablonlar işlemci yükü, RAM tahsisi, çalışan işlem sayısı ve gelen/giden trafiğin kullanımına ilişkin istatistikleri görüntülemek için kullanılır.

Ağ cihazlarından toplanan istatistiklerin görüntülenmesine yönelik arayüz, yapısı kullanıcı tarafından belirlenen bir ağaç biçiminde sunulur. Kural olarak, grafikler belirli kriterlere göre gruplandırılır ve aynı grafik ağacın farklı dallarında mevcut olabilir (örneğin, sunucunun ağ arayüzündeki trafik - şirketin İnternet trafiğinin genel resmine ayrılmış olanda, ve belirli bir cihazın parametreleriyle dalda) . Önceden derlenmiş bir dizi grafiği görüntüleme seçeneği vardır ve bir önizleme modu vardır. Grafiklerin her biri ayrı ayrı görüntülenebilecek olup son gün, hafta, ay ve yıla göre sunulacaktır. Programın oluşturulacağı zaman dilimini bağımsız olarak seçmek mümkündür ve bu, takvim parametrelerini belirterek veya fareyle üzerinde belirli bir alanı seçerek yapılabilir.

tablo 1

|

Ayarlar/Programlar |

BMekstrem |

BMWMeter |

Bant Genişliği Monitörü Pro |

DUTrafic |

Kaktüsler |

|

Kurulum dosyası boyutu |

473 KB |

1,91MB |

1,05 MB |

1,4MB |

|

|

Arayüz dili |

Rusça |

Rusça |

İngilizce |

Rusça |

İngilizce |

|

Hız grafiği |

|||||

|

Trafik grafiği |

|||||

|

Dışa/İçe Aktarma (dışa aktarma dosyası formatı) |

–/– |

(*.csv) |

–/– |

–/– |

(*.xls) |

|

Min. -veri raporları arasındaki zaman adımı |

5 dakika. |

1 saniye. |

1 dakika. |

1 saniye. |

1 saniye. |

|

Değişim olasılığı dk. |

|||||

2. Ağ trafiği analiz programlarının gözden geçirilmesi (koklayıcılar)

Bir trafik analizörü veya algılayıcı, bir ağ trafiği analizörü, diğer düğümlere yönelik ağ trafiğini engellemek ve ardından analiz etmek veya yalnızca analiz etmek için tasarlanmış bir program veya donanım ve yazılım cihazıdır.

Algılayıcıdan geçen trafiğin analizi şunları yapmanızı sağlar:

Şifreleri ve diğer bilgileri elde etmek için şifrelenmemiş (ve bazen şifrelenmiş) kullanıcı trafiğini engelleyin.

Bir ağ arızasını veya ağ aracısı yapılandırma hatasını bulun (koklayıcılar genellikle sistem yöneticileri tarafından bu amaç için kullanılır).

"Klasik" bir sniffer'da trafik analizi yalnızca en basit otomasyon araçları (protokol analizi, TCP akış restorasyonu) kullanılarak manuel olarak gerçekleştirildiğinden, yalnızca küçük hacimlerin analizi için uygundur.

1) Wireshark(eski adıyla Ethereal).

Ethernet bilgisayar ağları ve diğerleri için trafik analiz programı. Grafik kullanıcı arayüzüne sahiptir. Wireshark, çok çeşitli ağ protokollerinin yapısını "bilen" ve bu nedenle, her protokol alanının anlamını herhangi bir düzeyde görüntüleyerek bir ağ paketini ayrıştırmanıza olanak tanıyan bir uygulamadır. Pcap paketleri yakalamak için kullanıldığından, yalnızca bu kütüphanenin desteklediği ağlardan veri yakalamak mümkündür. Ancak Wireshark çeşitli giriş veri formatlarını işleyebilir, böylece diğer programlar tarafından yakalanan veri dosyalarını açarak yakalama yeteneklerinizi genişletebilirsiniz.

2) İrisAğTrafikAnalizör.

Paketleri toplama, filtreleme ve aramanın yanı sıra rapor oluşturma gibi standart işlevlere ek olarak program, verileri yeniden yapılandırmak için benzersiz yetenekler sunar. Iris Ağ Trafiği Analizörü, çeşitli web kaynaklarıyla kullanıcı oturumlarının ayrıntılı olarak yeniden oluşturulmasına yardımcı olur ve hatta çerezleri kullanarak güvenli web sunucularına erişim için şifrelerin gönderilmesini simüle etmenize olanak tanır. Şifre çözme modülünde uygulanan benzersiz veri yeniden yapılandırma teknolojisi, toplanan yüzlerce ikili ağ paketini tanıdık e-postalara, web sayfalarına, ICQ mesajlarına vb. dönüştürür. eEye Iris, web postasından ve anlık mesajlaşma programlarından şifrelenmemiş mesajları görüntülemenize olanak tanıyarak mevcut sistemlerin yeteneklerini genişletir. izleme ve denetim araçları.

eEye Iris paket analizörü, tarih ve saat, bilgisayar korsanının ve kurbanın bilgisayarlarının IP adresleri ve DNS adları ve kullanılan bağlantı noktaları gibi saldırının çeşitli ayrıntılarını yakalamanıza olanak tanır.

3) ethernetinternettrafikİstatistik.

Ethernet İnternet trafiği İstatistikleri, alınan ve alınan veri miktarını (bayt olarak - toplam ve son oturum için) ve bağlantı hızını gösterir. Açıklık sağlamak amacıyla, toplanan veriler gerçek zamanlı olarak bir grafik üzerinde görüntülenir. Kurulum gerektirmeden çalışır, arayüz Rusça ve İngilizcedir.

Ağ etkinliğinin derecesini izlemek için bir yardımcı program - alınan ve kabul edilen verilerin miktarını gösterir, oturum, gün, hafta ve ay için istatistikleri tutar.

4) CommTraffic.

Bu, bir modem (çevirmeli) veya özel bağlantı aracılığıyla İnternet trafiği istatistiklerini toplamak, işlemek ve görüntülemek için kullanılan bir ağ yardımcı programıdır. Yerel bir ağ kesimini izlerken CommTraffic, kesimdeki her bilgisayar için İnternet trafiğini gösterir.

CommTraffic, ağ performansı istatistiklerini grafikler ve sayılar biçiminde görüntüleyen, kolayca özelleştirilebilir, kullanıcı dostu bir arayüz içerir.

Tablo 2

|

Ayarlar/Programlar |

Wireshark |

Iris Ağ Trafiği Analizörü |

Ethernet İnternet trafiği İstatistikleri |

CommTraffic |

|

Kurulum dosyası boyutu |

17,4MB |

5.04MB |

651 KB |

7,2 MB |

|

Arayüz dili |

İngilizce |

Rusça |

ingilizce Rusça |

Rusça |

|

Hız grafiği |

||||

|

Trafik grafiği |

||||

|

Dışa/İçe Aktarma (dışa aktarma dosyası formatı) |

+/– (*.txt, *.px, *.csv, *.psml, *.pdml, *.c) |

–/– |

–/– |

–/– |

|

İsteğe bağlı izlemeyi çalıştırın |

||||

|

Min. -veri raporları arasındaki zaman adımı |

0,001 sn. |

1 saniye. |

1 saniye. |

1 saniye. |

|

Değişim olasılığı dk. -veri raporları arasındaki adım |

Çözüm

Genel olarak bakıldığında çoğu ev kullanıcısının Bandwidth Monitor Pro'nun sağladığı yeteneklerden memnun kalacağını söyleyebiliriz. Ağ trafiğini izlemek için en işlevsel programdan bahsedecek olursak, bu elbette BWMeter'dır.

İncelediğim ağ trafiği analiz programları arasında daha fazla işlevselliğe sahip olan Wireshark'ı öne çıkarmak isterim.

Cacti izleme sistemi, ağ trafiğinin bilimsel amaçlarla araştırılması durumunda ortaya çıkan artan gereksinimleri maksimum düzeyde karşılar. Gelecekte, makalenin yazarları bu özel sistemi, Kharkov Ulusal Radyo Elektronik Üniversitesi İletişim Ağları Departmanı'nın kurumsal çoklu hizmet ağında trafiğin toplanması ve ön analizi için kullanmayı planlıyor.

Kaynakça

Platov V.V., Petrov V.V. Kablosuz bir ağda teletrafiğin kendine benzer yapısının incelenmesi // Radyo mühendisliği defterleri. M.: OKB MPEI. 2004. Sayı 3. s. 58-62.

Petrov V.V. Kendine benzerlik etkisinin etkisi altında hizmet kalitesinin sağlanmasına yönelik teletrafik yapısı ve algoritması. Teknik Bilimler Adayı bilimsel derecesi için tez, 05.12.13, Moskova, 2004, 199 s.

Bazı durumlarda ağ trafiği analizi, bir ana bilgisayarın ağ yığınının ve ağ bölümlerinin işleyişindeki sorunları tespit etmek için kullanılır. Ağın çalışmasını iletilen çerçeveler, ağ paketleri, ağ bağlantıları, datagramlar ve uygulama protokolleri düzeyinde görüntülemenize (dinlemenize) ve analiz etmenize olanak tanıyan araçlar vardır..

Bağlı olarak Bu durumda, hem ağ trafiğinin dinlendiği düğümün trafiği hem de bir ağ kesiminin, yönlendirici bağlantı noktasının vb. trafiği teşhis için kullanılabilir.. Gelişmiş trafik durdurma yetenekleri aşağıdakilere dayanmaktadır: "rasgele" mod ağ bağdaştırıcısının çalışması: tüm çerçeveler işlenir (normal işlemde olduğu gibi yalnızca belirli bir MAC adresi ve yayına yönelik olanlar değil).

Bir Ethernet ağında trafiği dinlemek için aşağıdaki temel yetenekler mevcuttur:

- Hub tabanlı bir ağda, tüm çarpışma etki alanı trafiği herhangi bir ağ istasyonu tarafından kullanılabilir..

- Ağ istasyonu anahtarlarına dayalı ağlarda, trafiği ve bu segmentin tüm yayın trafiği mevcuttur..

- Bazı yönetilen anahtarlar, trafiği belirli bir bağlantı noktasından izleme bağlantı noktasına kopyalama özelliğine sahiptir.(“yansıtma”, bağlantı noktası izleme).

- Ağ bağlantısının kesilmesine dahil olan ve bağlantı trafiğini ayrı bir bağlantı noktasına ileten özel araçların (kuplörler) kullanılması.

- Bir hub ile "Numara"- trafiğinin dinlenmesi gereken anahtar bağlantı noktası bir hub aracılığıyla açılır ve aynı zamanda bir monitör düğümü de hub'a bağlanır (bu durumda çoğu durumda ağ bağlantısının performansı düşer).

programlar var ( ağ monitörleri veya analizörleri, algılayıcı), ağ trafiğini dinleme (karışık mod dahil), görüntüleme veya bir dosyaya yazma işlevini uygulayan. Ayrıca analiz yazılımı kurallara göre trafiği filtreleyebilir, protokollerin kodunu çözebilir (deşifre edebilir), istatistikleri okuyabilir ve bazı sorunları teşhis edebilir.

Not: Ağ trafiğini analiz etmek için iyi bir temel araç seçimi grafik ortamıücretsiz bir pakettir teller[43], Windows için ve bazı Linux dağıtımlarının depolarında mevcuttur.

tcpdump yardımcı programı

Tcpdump konsol yardımcı programı çoğu Unix sisteminde bulunur ve ağ trafiğini kesmenize ve görüntülemenize olanak tanır [44]. Yardımcı program, ağ trafiğini yakalamak için taşınabilir bir C/C++ kitaplığı olan libpcap'ı kullanır.

Debian'a tcpdump yüklemek için şu komutu kullanabilirsiniz:

# apt-get install tcpdump

Bu yardımcı programı çalıştırmak için haklara sahip olmanız gerekir süper kullanıcı(özellikle ağ bağdaştırıcısını "rasgele" moda geçirme ihtiyacı nedeniyle). Genel olarak komut formatı aşağıdaki gibidir:

tcpdump<опции> <фильтр-выражение>

Konsol çıkışı için başlık açıklaması(şifresi çözülmüş veriler) ele geçirilen paketlerin, trafik analizi için bir arayüz belirtmeniz gerekir (seçenek -i):

# tcpdump -i eth0

IP adreslerinin alan adlarına dönüştürülmesini devre dışı bırakabilirsiniz (büyük hacimli trafik, DNS sunucusuna çok sayıda istek oluşturduğundan) - seçenek -n:

# tcpdump -n -i eth0

Bağlantı düzeyindeki verilerin (örneğin, mac adresleri vb.) çıktısını almak için -e seçeneğini kullanın:

# tcpdump -en -i eth0

Ek bilgileri yazdırın (örn. TTL, IP seçenekleri) - seçenek -v:

# tcpdump -ven -i eth0

Yakalanan paketlerin boyutunun artırılması (varsayılan olarak 68 bayttan fazla) - boyutu belirten -s seçeneği (-s 0 - tüm paketleri yakala):

Bir dosyaya yazma (doğrudan paketler - "döküm") - dosya adını belirten -w seçeneği:

# tcpdump -w traf.dump

Dosya adını belirten bir dosyadan paketlerin okunması - seçenek - r:

# tcpdump -r traf.dump

Varsayılan olarak tcpdump karışık modda çalışır. -p anahtarı, tcpdump'a yalnızca o ana bilgisayara yönelik trafiği engellemesini söyler.

Tcpdump filtre anahtarları ve formatı hakkında daha fazla bilgi için başvuru kılavuzuna (man tcpdump) bakın.

Tcpdump kullanarak ağ arayüzü düzeyinde ve ağ düzeyinde trafik analizi

Ethernet çerçevelerini tahsis etmek için aşağıdaki tcpdump yapıları kullanılır (genel görünüm):

tcpdump eter ( src | dst | ana bilgisayar ) MAC_ADDRESS

burada src kaynak MAC adresidir, dst- hedef MAC adresi, ana bilgisayar - src veya dst ve ayrıca yayın trafiğini vurgulamak için.

Paket koklama, ağ trafiğini analiz etme sanatını ifade eden günlük dilde kullanılan bir terimdir. Popüler inanışın aksine, e-postalar ve web sayfaları gibi şeyler İnternet'te tek parça halinde dolaşmaz. Binlerce küçük veri paketine bölünürler ve böylece İnternet üzerinden gönderilirler. Bu yazıda en iyi ücretsiz ağ analizörlerine ve paket koklayıcılara bakacağız.

Ağ trafiğini toplayan birçok yardımcı program vardır ve bunların çoğu, çekirdek olarak pcap (Unix benzeri sistemlerde) veya libcap (Windows'ta) kullanır. Başka bir yardımcı program türü bu verilerin analiz edilmesine yardımcı olur, çünkü küçük miktardaki trafik bile gezinmesi zor olan binlerce paket oluşturabilir. Bu yardımcı programların neredeyse tamamı veri toplama konusunda birbirlerinden çok az farklılık gösterir; temel farklar, verileri nasıl analiz ettiklerinde yatmaktadır.

Ağ trafiğini analiz etmek, ağın nasıl çalıştığını anlamayı gerektirir. İki cihaz arasında bağlantı başlatmak için kullanılan TCP "3 yönlü el sıkışma" gibi, bir analistin ağ temelleri hakkındaki bilgisinin yerini sihirli bir şekilde değiştirebilecek hiçbir araç yoktur. Analistlerin ayrıca ARP ve DHCP gibi normal işleyen bir ağdaki ağ trafiği türleri hakkında da biraz bilgi sahibi olmaları gerekir. Bu bilgi önemlidir çünkü analiz araçları size onlardan ne yapmalarını istediğinizi gösterecektir. Ne isteyeceğinize karar vermek size kalmış. Ağınızın genel olarak neye benzediğini bilmiyorsanız, topladığınız paketler yığını içinde ihtiyacınız olanı bulduğunuzu bilmek zor olabilir.

En iyi paket algılayıcılar ve ağ analizörleri

Endüstriyel aletler

En baştan başlayalım ve sonra temellere doğru ilerleyelim. Kurumsal düzeyde bir ağla uğraşıyorsanız büyük bir silaha ihtiyacınız olacak. Hemen hemen her şey özünde tcpdump'ı kullansa da (daha sonra buna daha fazla değineceğiz), kurumsal düzeydeki araçlar, birden fazla sunucudan gelen trafiği ilişkilendirmek, sorunları tanımlamak için akıllı sorgular sağlamak, istisnalar hakkında uyarıda bulunmak ve iyi grafikler oluşturmak gibi bazı karmaşık sorunları çözebilir. patronların her zaman talep ettiği şeydir.

Kurumsal düzeydeki araçlar genellikle paketlerin içeriğini değerlendirmek yerine ağ trafiğinin akışını sağlamaya yöneliktir. Bununla kastettiğim, kurumdaki çoğu sistem yöneticisinin ana odağının, ağın performans darboğazlarına maruz kalmamasını sağlamaktır. Bu tür darboğazlar oluştuğunda amaç genellikle sorunun ağdan mı yoksa ağdaki bir uygulamadan mı kaynaklandığını belirlemektir. Öte yandan, bu araçlar genellikle o kadar çok trafiği işleyebilir ki, bir ağ bölümünün ne zaman tam olarak yükleneceğini tahmin etmeye yardımcı olabilirler; bu, ağ bant genişliğini yönetmede kritik bir noktadır.

Bu çok geniş bir BT yönetim araçları setidir. Bu yazıda onun bileşeni olan Deep Packet Inspection and Analysis yardımcı programı daha uygundur. Ağ trafiğini toplamak oldukça basittir. WireShark gibi araçlarla temel analiz de sorun olmuyor. Ancak durum her zaman tamamen net değildir. Çok yoğun bir ağda aşağıdakiler gibi çok basit şeyleri bile belirlemek zor olabilir:

Ağdaki hangi uygulama bu trafiği oluşturuyor?

- bir uygulama biliniyorsa (örneğin bir web tarayıcısı), kullanıcıları zamanlarının çoğunu nerede harcıyor?

- hangi bağlantılar en uzundur ve ağda aşırı yük oluşturur?

Çoğu ağ cihazı, paketin gitmesi gereken yere gittiğinden emin olmak için her paketin meta verilerini kullanır. Paketin içeriği ağ cihazı tarafından bilinmiyor. Başka bir şey de derin paket incelemesidir; bu, paketin gerçek içeriğinin kontrol edildiği anlamına gelir. Bu sayede meta verilerden derlenemeyen kritik ağ bilgileri keşfedilebilir. SolarWinds tarafından sağlananlara benzer araçlar, trafik akışından daha anlamlı veriler sağlayabilir.

Veri yoğunluklu ağları yönetmeye yönelik diğer teknolojiler arasında NetFlow ve sFlow yer alır. Her birinin kendine özgü güçlü ve zayıf yönleri vardır,

NetFlow ve sFlow hakkında daha fazla bilgi edinebilirsiniz.

Genel olarak ağ analizi, hem edinilen bilgiye hem de pratik iş deneyimine dayanan ileri düzey bir konudur. Bir kişiyi ağ paketleri hakkında ayrıntılı bilgiye sahip olacak şekilde eğitebilirsiniz, ancak bu kişi ağın kendisi hakkında bilgi sahibi olmadığı ve anormallikleri belirleme deneyimi olmadığı sürece pek başarılı olmayacaktır. Bu makalede açıklanan araçlar, ne istediklerini bilen ancak hangi yardımcı programın en iyi olduğundan emin olmayan deneyimli ağ yöneticileri tarafından kullanılmalıdır. Ayrıca daha az deneyimli sistem yöneticileri tarafından günlük ağ deneyimi kazanmak için de kullanılabilirler.

Temel bilgiler

Ağ trafiğini toplamanın ana aracı

Hemen hemen tüm Unix benzeri işletim sistemlerine yüklenen açık kaynaklı bir uygulamadır. Tcpdump, çok gelişmiş bir filtreleme diline sahip mükemmel bir veri toplama aracıdır. Analiz için normal bir veri seti elde etmek amacıyla, verileri toplarken nasıl filtreleyeceğinizi bilmek önemlidir. Orta derecede yoğun bir ağda bile bir ağ cihazından tüm verileri yakalamak, analiz edilmesi çok zor olan çok fazla veri üretebilir.

Bazı nadir durumlarda ihtiyacınız olanı bulmak için tcpdump ile yakalanan verileri doğrudan ekrana yazdırmanız yeterli olacaktır. Örneğin bu yazıyı yazarken trafik topladım ve makinemin bilmediğim bir IP adresine trafik gönderdiğini fark ettim. Makinemin 172.217.11.142 Google IP adresine veri gönderdiği ortaya çıktı. Herhangi bir Google ürünüm olmadığından ve Gmail açık olmadığından bunun neden olduğunu bilmiyordum. Sistemimi kontrol ettim ve aşağıdakileri buldum:

[ ~ ]$ ps -ef | grep google kullanıcısı 1985 1881 0 10:16 ? 00:00:00 /opt/google/chrome/chrome --type=service

Chrome çalışmadığında bile bir hizmet olarak çalışmaya devam ettiği ortaya çıktı. Paket analizi olmasaydı bunu fark edemezdim. Birkaç veri paketi daha yakaladım, ancak bu sefer tcpdump'a verileri bir dosyaya yazma görevini verdim ve bu dosyayı daha sonra Wireshark'ta açtım (bu konuya daha sonra değineceğim). Bunlar girişlerdir:

Tcpdump, bir komut satırı yardımcı programı olduğundan sistem yöneticilerinin favori aracıdır. Tcpdump'ı çalıştırmak bir GUI gerektirmez. Üretim sunucuları için grafik arayüz, sistem kaynaklarını tükettiğinden oldukça zararlıdır, bu nedenle komut satırı programları tercih edilir. Birçok modern yardımcı program gibi tcpdump'ın da çok zengin ve karmaşık bir dili vardır ve ustalaşması biraz zaman alır. Birkaç temel komut, veri toplamak için bir ağ arayüzü seçmeyi ve bu verileri başka bir yerde analiz için dışa aktarılabilmesi için bir dosyaya yazmayı içerir. Bunun için -i ve -w anahtarları kullanılır.

# tcpdump -i eth0 -w tcpdump_packets tcpdump: eth0'da dinleme, bağlantı türü EN10MB (Ethernet), yakalama boyutu 262144 bayt ^C51 paket yakalandı

Bu komut, yakalanan verilerle bir dosya oluşturur:

dosya tcpdump_packets tcpdump_packets: tcpdump yakalama dosyası (little-endian) - sürüm 2.4 (Ethernet, yakalama uzunluğu 262144)

Bu tür dosyalar için standart pcap formatıdır. Metin değildir, dolayısıyla yalnızca bu formatı anlayan programlar kullanılarak analiz edilebilir.

3. Rüzgâr Boşalması

Çoğu yararlı açık kaynaklı yardımcı program, diğer işletim sistemlerine kopyalanır. Bu durumda uygulamanın taşındığı söylenir. Windump, tcpdump'ın bir limanıdır ve çok benzer şekilde davranır.

Windump ve tcpdump arasındaki en önemli fark, Windump'ın, Windump çalıştırılmadan önce Winpcap kütüphanesinin kurulmasına ihtiyaç duymasıdır. Windump ve Winpcap aynı bakımcı tarafından sağlansa da ayrı ayrı indirilmeleri gerekir.

Winpcap önceden kurulması gereken bir kütüphanedir. Ancak Windump, yüklenmesi gerekmeyen bir exe dosyasıdır, dolayısıyla onu çalıştırabilirsiniz. Windows ağı kullanıyorsanız bu akılda tutulması gereken bir şeydir. Gerektiğinde kopyalayabileceğiniz için her makineye Windump kurmanıza gerek yoktur, ancak Windup'ı desteklemek için Winpcap'e ihtiyacınız olacaktır.

Tcpdump'ta olduğu gibi Windump da analiz için ağ verilerini görüntüleyebilir, aynı şekilde filtreleyebilir ve daha sonra analiz için verileri bir pcap dosyasına yazabilir.

4. Wireshark

Wireshark, sistem yöneticisinin araç kutusundaki en ünlü araçtır. Yalnızca veri yakalamanıza olanak sağlamakla kalmaz, aynı zamanda bazı gelişmiş analiz araçları da sağlar. Ayrıca Wireshark açık kaynaktır ve neredeyse tüm mevcut sunucu işletim sistemlerine taşınmıştır. Etheral olarak adlandırılan Wireshark artık bağımsız, taşınabilir bir uygulama da dahil olmak üzere her yerde çalışıyor.

GUI'li bir sunucudaki trafiği analiz ediyorsanız Wireshark sizin için her şeyi yapabilir. Veri toplayabilir ve ardından bunları orada analiz edebilir. Bununla birlikte, GUI'ler sunucularda nadirdir, bu nedenle ağ verilerini uzaktan toplayabilir ve ardından ortaya çıkan pcap dosyasını bilgisayarınızdaki Wireshark'ta inceleyebilirsiniz.

Wireshark'ı ilk başlattığınızda mevcut bir pcap dosyasını yükleyebilir veya bir trafik yakalama çalıştırabilirsiniz. İkinci durumda, toplanan veri miktarını azaltmak için ek olarak filtreler ayarlayabilirsiniz. Bir filtre belirtmezseniz, Wireshark seçilen arayüzdeki tüm ağ verilerini toplayacaktır.

Wireshark'ın en kullanışlı özelliklerinden biri akışı takip edebilmesidir. Bir ipliği zincir olarak düşünmek en iyisidir. Aşağıdaki ekran görüntüsünde çok sayıda verinin yakalandığını görüyoruz, ancak en çok ilgilendiğim şey Google'ın IP adresiydi. Zincirin tamamını görmek için sağ tıklayıp TCP akışını takip edebilirim.

Trafik başka bir bilgisayarda yakalandıysa, PCAP dosyasını Wireshark Dosyası -> Aç iletişim kutusunu kullanarak içe aktarabilirsiniz. İçe aktarılan dosyalar için, yakalanan ağ verileriyle aynı filtreler ve araçlar mevcuttur.

5.tshark

Tshark, tcpdump ve Wireshark arasında çok kullanışlı bir bağlantıdır. Tcpdump, veri toplama konusunda üstündür ve yalnızca ihtiyacınız olan verileri cerrahi olarak çıkarabilir, ancak veri analiz yetenekleri çok sınırlıdır. Wireshark hem yakalama hem de analiz konusunda mükemmeldir ancak yoğun bir kullanıcı arayüzüne sahiptir ve GUI'si olmayan sunucularda kullanılamaz. Tshark'ı deneyin, komut satırında çalışır.

Tshark, Wireshark ile aynı filtreleme kurallarını kullanıyor; aslında aynı ürün oldukları için bu şaşırtıcı olmamalı. Aşağıdaki komut, tshark'a yalnızca paketin HTTP kısmından hedef IP adresini ve diğer bazı ilgi alanlarını yakalamasını söyler.

# tshark -i eth0 -Y http.request -T alanları -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox /57.0 /images/title.png 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/styles/phoenix.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox /57.0 /images/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/images/title.png 172.20.0.122 Mozilla/5.0 (X11; Linux) x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /favicon.ico 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /favicon.ico

Trafiği bir dosyaya yazmak istiyorsanız, bunu yapmak için -W seçeneğini kullanın ve ardından okumak için -r (oku) anahtarını kullanın.

İlk yakalama:

# tshark -i eth0 -w tshark_packets "eth0" üzerinde yakalama 102 ^C

Buradan okuyun veya analiz için başka bir yere taşıyın.

# tshark -r tshark_packets -Y http.request -T alanları -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox /57.0 /contact 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /rezervasyonlar/ 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) 0101 Firefox/ / bookings/styles/styles.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack. .0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) 0101 Firefox/57.0 / res/images/title.png

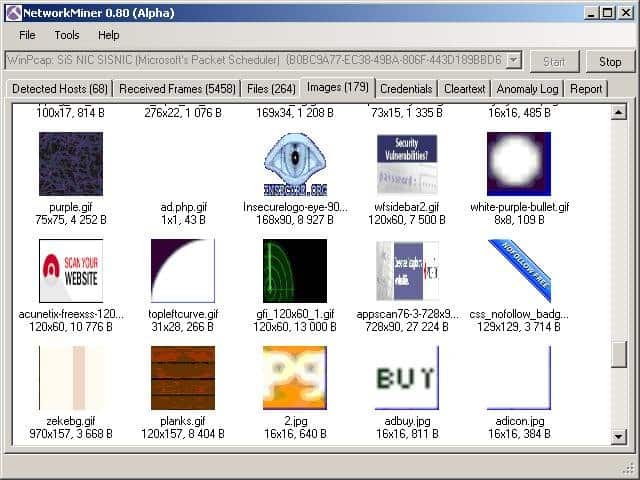

Bu, yalnızca algılayıcılardan ziyade ağ adli analiz araçları kategorisine giren çok ilginç bir araçtır. Adli tıp alanı genellikle soruşturmalar ve kanıt toplamayla ilgilenir ve Network Miner bu işi gayet iyi yapar. Wireshark'ın tüm paket iletim zincirini yeniden oluşturmak için bir TCP akışını takip edebilmesi gibi, Network Miner da bir ağ üzerinden aktarılan dosyaları kurtarmak için bir akışı takip edebilir.

Network Miner, sizi ilgilendiren trafiği gerçek zamanlı olarak gözlemleyebilmek ve toplayabilmek için ağa stratejik olarak yerleştirilebilir. Ağ üzerinde kendi trafiğini oluşturmayacağından gizlice çalışacaktır.

Network Miner çevrimdışı da çalışabilir. Bir ağ ilgi noktasındaki paketleri toplamak ve ardından PCAP dosyalarını Network Miner'a aktarmak için tcpdump'ı kullanabilirsiniz. Daha sonra, kaydedilen dosyada bulunan tüm dosyaları veya sertifikaları kurtarmayı deneyebilirsiniz.

Network Miner Windows için tasarlanmıştır ancak Mono ile Linux ve MacOS gibi Mono platformunu destekleyen herhangi bir işletim sisteminde çalıştırılabilir.

Giriş seviyesi ücretsiz bir sürümü var, ancak iyi bir dizi işleve sahip. Coğrafi konum ve özel komut dosyaları gibi ek özelliklere ihtiyacınız varsa profesyonel bir lisans satın almanız gerekecektir.

7. Kemancı (HTTP)

Teknik olarak bir ağ paketi yakalama yardımcı programı değildir, ancak o kadar inanılmaz derecede faydalıdır ki bu listede yer almaktadır. Herhangi bir kaynaktan ağ trafiğini yakalamak için tasarlanmış, burada listelenen diğer araçların aksine, Fiddler daha çok bir hata ayıklama aracıdır. HTTP trafiğini yakalar. Birçok tarayıcının geliştirici araçlarında bu özellik zaten mevcut olsa da Fiddler, tarayıcı trafiğiyle sınırlı değildir. Fiddler, web dışı uygulamalar da dahil olmak üzere bilgisayardaki herhangi bir HTTP trafiğini yakalayabilir.

Birçok masaüstü uygulaması web hizmetlerine bağlanmak için HTTP kullanır ve Fiddler dışında analiz için bu tür trafiği yakalamanın tek yolu tcpdump veya Wireshark gibi araçları kullanmaktır. Ancak paket düzeyinde çalışırlar, dolayısıyla analiz bu paketlerin HTTP akışları halinde yeniden yapılandırılmasını gerektirir. Basit bir araştırma yapmak çok fazla iş gerektirebilir ve Fiddler'ın devreye girdiği yer burasıdır. Fiddler, uygulamalar tarafından gönderilen çerezleri, sertifikaları ve diğer yararlı verileri tespit etmenize yardımcı olacaktır.

Fiddler ücretsizdir ve Network Miner gibi hemen hemen her işletim sisteminde Mono'da çalıştırılabilir.

8. Kapsa

Capsa ağ analizörü, her biri farklı yeteneklere sahip çeşitli sürümlere sahiptir. İlk seviyede, Capsa ücretsizdir ve esas olarak paketleri yakalamanıza ve bunlar üzerinde temel grafiksel analiz yapmanıza olanak tanır. Kontrol paneli benzersizdir ve deneyimsiz bir sistem yöneticisinin ağ sorunlarını hızlı bir şekilde tanımlamasına yardımcı olabilir. Ücretsiz katman, paketler hakkında daha fazla bilgi edinmek ve analiz becerilerini geliştirmek isteyen kişiler içindir.

Ücretsiz sürüm, 300'den fazla protokolü izlemenize olanak tanır, e-posta izlemenin yanı sıra e-posta içeriğini depolamaya da uygundur ve ayrıca belirli durumlar meydana geldiğinde uyarıları tetiklemek için kullanılabilecek tetikleyicileri de destekler. Bu konuda Capsa bir ölçüde destek aracı olarak kullanılabilir.

Capsa yalnızca Windows 2008/Vista/7/8 ve 10 için kullanılabilir.

Çözüm

Bir sistem yöneticisinin anlattığımız araçları kullanarak nasıl bir ağ izleme altyapısı oluşturabileceğini anlamak kolaydır. Tcpdump veya Windump tüm sunuculara kurulabilir. Cron veya Windows zamanlayıcı gibi bir zamanlayıcı, doğru zamanda bir paket toplama oturumu başlatır ve toplanan verileri bir pcap dosyasına yazar. Sistem yöneticisi daha sonra bu paketleri merkezi makineye aktarabilir vewireshark kullanarak analiz edebilir. Ağ bunun için çok büyükse, tüm ağ paketlerini yönetilebilir bir veri kümesine dönüştürmek için SolarWinds gibi kurumsal düzeyde araçlar mevcuttur.

Rusya Federasyonu Eğitim ve Bilim Bakanlığı

Devlet eğitim kurumu "St. Petersburg Devlet Politeknik Üniversitesi"

Cheboksary Ekonomi ve Yönetim Enstitüsü (şube)

Yüksek Matematik ve Bilgi Teknolojileri Bölümü

SOYUT

“Bilgi Güvenliği” dersinde.

konuyla ilgili: “Ağ analizörleri”

Tamamlanmış

4. sınıf öğrencisi, maaş 080502-51M

"Yönetim" alanında uzmanlaşmak

bir makine mühendisliği işletmesinde"

Pavlov K.V.

Kontrol

Öğretmen

Cheboksary 2011

GİRİİŞ

Ethernet ağları, iyi çıktıları, kurulum kolaylığı ve ağ ekipmanı kurulum maliyetinin makul olması nedeniyle büyük bir popülerlik kazanmıştır.

Ancak Ethernet teknolojisinin önemli dezavantajları da yok değil. Bunlardan en önemlisi, iletilen bilgilerin güvensizliğidir. Ethernet ağına bağlı bilgisayarlar, komşularına gönderilen bilgileri yakalayabilir. Bunun nedeni Ethernet ağlarında benimsenen yayın mesajlaşma mekanizmasıdır.

Bilgisayarları bir ağa bağlamak, bilgi güvenliğinin eski aksiyomlarını ortadan kaldırır. Örneğin statik güvenlik hakkında. Geçmişte, bir sistem güvenlik açığı, yalnızca birkaç hafta veya ay sonra yüklenen "yamanın" işlevselliğini kontrol edebilen uygun güncellemeyi yükleyen sistem yöneticisi tarafından keşfedilebilir ve düzeltilebilirdi. Ancak bu "yama", kullanıcı tarafından yanlışlıkla veya çalışma sırasında veya yeni bileşenler yüklenirken başka bir yönetici tarafından kaldırılmış olabilir. Her şey değişiyor ve artık bilgi teknolojileri o kadar hızlı değişiyor ki, statik güvenlik mekanizmaları artık tam sistem güvenliği sağlayamıyor.

Yakın zamana kadar kurumsal ağları korumanın ana mekanizması güvenlik duvarlarıydı. Ancak bir kuruluşun bilgi kaynaklarını korumak için tasarlanan güvenlik duvarlarının çoğu zaman savunmasız olduğu ortaya çıkar. Bunun nedeni, sistem yöneticilerinin erişim sisteminde o kadar çok basitleştirme yapması ki, sonunda güvenlik sisteminin taş duvarının bir elek gibi deliklerle dolmasıdır. Birden fazla güvenlik duvarının kullanılması ağ performansını önemli ölçüde etkileyebileceğinden, Güvenlik Duvarı (Güvenlik Duvarı) koruması, trafiğin yoğun olduğu kurumsal ağlar için pratik olmayabilir. Bazı durumlarda “kapıları sonuna kadar açık bırakmak” ve ağa izinsiz girişleri tespit etme ve bunlara yanıt verme yöntemlerine odaklanmak daha iyidir.

Saldırıları tespit etmek amacıyla kurumsal bir ağın sürekli (günde 24 saat, haftada 7 gün, yılda 365 gün) izlenmesi için "aktif" koruma sistemleri - saldırı tespit sistemleri - tasarlanmıştır. Bu sistemler, kurumsal ağ düğümlerine yapılan saldırıları tespit eder ve bunlara güvenlik yöneticisinin belirlediği şekilde yanıt verir. Örneğin saldıran düğümle bağlantıyı keserler, yöneticiye bilgi verirler veya loglara saldırı ile ilgili bilgileri girerler.

1. AĞ ANALİZÖRLERİ

1.1 IP - UYARI 1 VEYA İLK AĞ MONİTÖRÜ

Öncelikle yerel yayıncılıkla ilgili birkaç söz söylemek gerekiyor. Bir Ethernet ağında, ağa bağlı bilgisayarlar genellikle aynı kabloyu paylaşır ve bu kablo, aralarında mesaj göndermek için bir ortam görevi görür.

Ortak bir kanal üzerinden mesaj göndermek isteyen kişinin öncelikle bu kanalın belirli bir zamanda boş olduğundan emin olması gerekir. İletimi başlatan bilgisayar, sinyalin taşıyıcı frekansını dinler ve aynı anda verilerini ileten diğer bilgisayarlarla çarpışma sonucu sinyalin bozulup bozulmadığını belirler. Bir çarpışma olması durumunda iletim kesilir ve iletimi bir süre sonra tekrarlamayı denemek için bilgisayar belirli bir süre "sessiz kalır". Ethernet ağına bağlı bir bilgisayar kendi başına herhangi bir şey iletmiyorsa, yine de ağ üzerinden komşu bilgisayarlar tarafından iletilen tüm mesajları "dinlemeye" devam eder. Bilgisayar, gelen verinin başlığında kendi ağ adresini fark ederek bu kısmı yerel belleğine kopyalar.

Bilgisayarları bir Ethernet ağına bağlamanın iki ana yolu vardır. İlk durumda bilgisayarlar koaksiyel kablo kullanılarak bağlanır. Bu kablo bilgisayardan bilgisayara döşenir, ağ adaptörlerine T şeklinde bir konektörle bağlanır ve uçlarında BNC sonlandırıcılarla biter. Profesyonel dilde bu topolojiye Ethernet 10Base2 ağı denir. Ancak “herkesin herkesi duyduğu” bir ağ da denilebilir. Bir ağa bağlı herhangi bir bilgisayar, o ağ üzerinden başka bir bilgisayar tarafından gönderilen verilere müdahale etme yeteneğine sahiptir. İkinci durumda, her bilgisayar bükümlü bir çift kabloyla merkezi anahtarlama cihazının ayrı bir bağlantı noktasına (bir hub veya anahtar) bağlanır. Ethernet LOBaseT ağları adı verilen bu tür ağlarda bilgisayarlar, çarpışma alanları adı verilen gruplara ayrılır. Çarpışma alanları, ortak bir veri yoluna bağlı olan hub veya anahtar bağlantı noktaları tarafından tanımlanır. Sonuç olarak ağdaki tüm bilgisayarlar arasında çakışma meydana gelmez. ve ayrı ayrı - aynı çarpışma alanının parçası olanların arasında, bu da bir bütün olarak ağın verimini artırır.

Son zamanlarda, yayın kullanmayan ve port gruplarını birbirine kapatmayan büyük ağlarda yeni tip anahtarlar ortaya çıkmaya başladı. Bunun yerine ağ üzerinden gönderilen tüm veriler hafızada arabelleğe alınır ve mümkün olan en kısa sürede gönderilir. Bununla birlikte, hala bu tür ağlardan oldukça az sayıda var - toplam Ethernet tipi ağ sayısının% 5'inden fazlası değil.

Bu nedenle, Ethernet ağlarının büyük çoğunluğunda benimsenen veri aktarım algoritması, ağa bağlı her bilgisayarın istisnasız tüm ağ trafiğini sürekli olarak "dinlemesini" gerektirir. Bazı kişiler tarafından önerilen, bilgisayarların “başkalarının” mesajlarını iletirken ağ bağlantısının kesileceği erişim algoritmaları, aşırı karmaşıklıkları, yüksek uygulama maliyetleri ve düşük verimlilikleri nedeniyle gerçekleştirilememişti.

IPAlert-1 nedir ve nereden geldi? Bir zamanlar, yazarların ağ güvenliği çalışmaları ile ilgili alandaki pratik ve teorik araştırmaları şu fikre yol açtı: İnternette ve diğer ağlarda (örneğin, Novell NetWare, Windows NT), ciddi bir güvenlik yazılımı eksikliği vardı. karmaşık Literatürde açıklanan her türlü uzaktan etkiyi tespit etmek amacıyla ağ üzerinden iletilen tüm bilgi akışının bağlantı düzeyinde kontrolü (izlenmesi). İnternet ağ güvenliği yazılımı pazarında yapılan bir araştırma, bu kadar kapsamlı uzaktan saldırı tespit araçlarının mevcut olmadığını ve mevcut olanların belirli bir saldırı türünü (örneğin, ICMP Yönlendirmesi veya ARP) tespit etmek için tasarlandığını ortaya çıkardı. Bu nedenle, internette kullanılması amaçlanan ve şu adı alan bir IP ağ segmenti için bir izleme aracının geliştirilmesine başlandı: IP Alert-1 ağ güvenliği monitörü.

Bir iletim kanalındaki ağ trafiğini programlı olarak analiz eden bu aracın ana görevi, bir iletişim kanalı üzerinden gerçekleştirilen uzaktan saldırıları püskürtmek değil, bunları tespit etmek ve günlüğe kaydetmektir (daha sonraki görseller için uygun bir formda oturum açarak bir denetim dosyasının tutulması). Belirli bir ağ segmentindeki uzaktan saldırılarla ilişkili tüm olayların analizi) ve uzaktan bir saldırı tespit edilmesi durumunda güvenlik yöneticisinin derhal uyarılması. IP Alert-1 ağ güvenliği monitörünün ana görevi, ilgili İnternet segmentinin güvenliğini izlemektir.

IP Alert-1 ağ güvenliği monitörü aşağıdaki işlevselliğe sahiptir ve ağ analizi yoluyla kontrol ettiği ağ kesimine yönelik aşağıdaki uzaktan saldırıları tespit etmeye olanak tanır:

1. Kontrollü ağ segmentinde bulunan ana bilgisayarlar tarafından iletilen paketlerdeki IP ve Ethernet adreslerinin yazışmalarının izlenmesi.

IP Alert-1 ana bilgisayarında güvenlik yöneticisi, kontrollü ağ segmentinde bulunan ana bilgisayarların karşılık gelen IP ve Ethernet adresleri hakkındaki bilgileri girdiği statik bir ARP tablosu oluşturur.

Bu işlev, IP adresindeki yetkisiz bir değişikliği veya bunun değiştirilmesini (IP Spoofing, spoofing, IP spoofing (jarg) olarak adlandırılır) tespit etmenize olanak sağlar.

2. Uzak ARP arama mekanizmasının doğru kullanımının izlenmesi. Bu özellik, statik bir ARP tablosu kullanarak uzak bir Yanlış ARP saldırısını tespit etmenize olanak tanır.

3. Uzak DNS arama mekanizmasının doğru kullanımının izlenmesi. Bu özellik, DNS hizmetine yönelik olası tüm uzaktan saldırı türlerini tanımlamanıza olanak tanır

4. İletilen istekleri analiz ederek uzak bağlantı girişimlerinin doğruluğunun izlenmesi. Bu işlev, ilk olarak TCP bağlantı tanımlayıcısının (ISN) başlangıç değerini değiştirme yasasını araştırmaya yönelik bir girişimi, ikinci olarak bağlantı isteği kuyruğunun taşması yoluyla gerçekleştirilen bir uzaktan hizmet reddi saldırısını ve üçüncü olarak yönlendirilmiş bir hizmet reddi saldırısını tespit etmenize olanak tanır. Yanlış bağlantı isteklerinin (hem TCP hem de UDP) "fırtınası", bu da hizmet reddine yol açar.

Böylece IP Alert-1 ağ güvenliği monitörü, çoğu uzaktan saldırı türünü tespit etmenize, bildirmenize ve kaydetmenize olanak tanır. Ancak bu program hiçbir şekilde Firewall sistemlerine rakip değildir. İnternetteki uzaktan saldırıların özelliklerini kullanan IP Alert-1, Güvenlik Duvarı sistemlerine - bu arada, kıyaslanamayacak kadar ucuz - gerekli bir eklenti görevi görüyor. Bir güvenlik monitörü olmadan, ağ segmentinize uzaktan saldırı başlatmaya yönelik girişimlerin çoğu gözünüzden gizlenecektir. Bilinen Güvenlik Duvarlarının hiçbiri, çeşitli uzaktan saldırı türlerini tanımlamak için ağdan geçen mesajların bu kadar akıllı bir analiziyle meşgul değildir; kendisini en iyi ihtimalle parola tahmin girişimleri, bağlantı noktası taraması ve ağ taraması hakkındaki bilgileri kaydeden bir günlük tutmakla sınırlandırır. iyi bilinen uzaktan arama programlarını kullanarak. Bu nedenle, bir IP ağ yöneticisi, ağına yapılan uzaktan saldırılar sırasında kayıtsız kalmak ve basit bir istatistikçi rolüyle yetinmek istemiyorsa, IP Alert-1 ağ güvenlik monitörünü kullanması tavsiye edilir.

tcpdump

Neredeyse tüm ağ trafiği koleksiyonlarının ana aracı tcpdump'tır. Hemen hemen tüm Unix benzeri işletim sistemlerine yüklenen açık kaynaklı bir uygulamadır. Tcpdump mükemmel bir veri toplama aracıdır ve çok güçlü bir filtreleme motoruyla birlikte gelir. Analiz için yönetilebilir bir veri parçası elde etmek amacıyla toplama sırasında verilerin nasıl filtreleneceğini bilmek önemlidir. Orta derecede yoğun bir ağda bile bir ağ cihazından tüm verileri yakalamak, basit analiz için çok fazla veri oluşturabilir.

Bazı nadir durumlarda, tcpdump çıktıyı doğrudan ekranınıza gönderebilir ve bu, aradığınızı bulmanız için yeterli olabilir. Örneğin bir makale yazarken bir miktar trafik yakalanmış ve makinenin bilinmeyen bir IP adresine trafik gönderdiği fark edilmiştir. Makinenin 172.217.11.142 Google IP adresine veri gönderdiği ortaya çıktı. Hiçbir Google ürünü piyasaya sürülmediği için bunun neden olduğu sorusu ortaya çıktı.

Bir sistem kontrolü aşağıdakileri gösterdi:

[ ~ ]$ ps -ef | google'ı grepYorumunuzu bırakın!