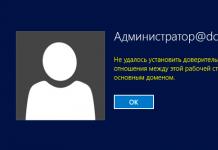

З помилкою "Не вдалося встановити довірчі відносини між цією робочою станцією та основним доменом" час від часу доводиться стикатися кожному системному адміністратору. Але не кожен розуміє причини та механізми процесів, що призводять до її виникнення. Тому що без розуміння сенсу подій, що відбуваються, неможливо осмислене адміністрування, яке підміняється бездумним виконанням інструкцій.

Облікові записи комп'ютерів, як і облікові записи користувачів, є учасниками безпеки домену. Кожному учаснику безпеки автоматично надається ідентифікатор безпеки (SID) на рівні якого здійснюється доступ до ресурсів домену.

Перед тим, як надати обліковий запис доступ до домену, необхідно перевірити його автентифікацію. Кожен учасник безпеки повинен мати свій обліковий запис та пароль, обліковий запис комп'ютера не є винятком. При підключенні комп'ютера до Active Directory для нього створюється обліковий запис типу "Комп'ютер" та встановлюється пароль. Довіра цьому рівні забезпечується тим, що це операція виробляється адміністратором домену чи іншим користувачем, які мають при цьому явні повноваження.

Згодом при кожному вході в домен комп'ютер встановлює захищений канал із контролером домену та повідомляє йому свої облікові дані. Таким чином, між комп'ютером і доменом встановлюються довірчі відносини і подальша взаємодія відбувається відповідно до встановлених адміністратором політик безпеки та прав доступу.

Пароль облікового запису комп'ютера діє 30 днів і автоматично змінюється. У цьому важливо розуміти, що зміну пароля ініціює комп'ютер. Це відбувається аналогічно до процесу зміни пароля користувача. Виявивши, що поточний пароль є простроченим, комп'ютер при черговому вході в домен його замінить. Тому, навіть якщо ви не вмикали комп'ютер кілька місяців, довірчі стосунки в домені збережуться, а пароль буде замінено при першому вході після тривалої перерви.

Довірчі стосунки порушуються, якщо комп'ютер намагається автентифікуватися в домені з недійсним паролем. Як таке може статися? Найпростіший спосіб – це відкотити стан комп'ютера, наприклад, штатною утилітою відновлення системи. Такого ж ефекту можна досягти при відновленні з образу, снапшота (для віртуальних машин) тощо.

Ще один варіант - це зміна облікового запису іншим комп'ютером з таким самим ім'ям. Ситуація досить рідкісна, але іноді трапляється, наприклад, коли співробітнику поміняли ПК зі збереженням імені, вивівши з домену старий, а потім знову ввели його в домен, забувши перейменувати. У цьому випадку старий ПК при повторному введенні в домен змінить пароль вченого запису комп'ютера і новий ПК вже не зможе увійти, оскільки не зможе встановити довірчі стосунки.

Які дії слід зробити, зіткнувшись із цією помилкою? Насамперед встановити причину порушення довірчих відносин. Якщо це був відкат, то ким, коли і яким чином він був зроблений, якщо пароль змінено іншим комп'ютером, то знову-таки треба з'ясувати, коли і за яких обставин це сталося.

Які дії слід зробити, зіткнувшись із цією помилкою? Насамперед встановити причину порушення довірчих відносин. Якщо це був відкат, то ким, коли і яким чином він був зроблений, якщо пароль змінено іншим комп'ютером, то знову-таки треба з'ясувати, коли і за яких обставин це сталося.

Простий приклад: старий комп'ютер перейменували та віддали в інший відділ, після чого стався збій, і він автоматично відкотився на останню контрольну точку. Після цього цей ПК спробує автентифікуватися в домені під старим ім'ям і закономірно отримає помилку встановлення довірчих відносин. Правильними діями в цьому випадку буде перейменувати комп'ютер, як він має називатися, створити нову контрольну точку та видалити старі.

І лише переконавшись, що порушення довірчих відносин було викликано об'єктивно необхідними діями, і саме для цього комп'ютера можна розпочинати відновлення довіри. Зробити це можна кількома способами.

Користувачі та комп'ютери Active Directory

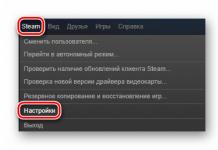

Це найпростіший, але не найшвидший та зручний спосіб. Відкриваємо на будь-якому контролері домену оснащення Користувачі та комп'ютери Active Directory, знаходимо необхідний обліковий запис комп'ютера і, клацнувши правою кнопкою миші, вибираємо Перевстановити обліковий запис.

Потім входимо на комп'ютері, що втратив довірчі відносини під локальним адміністраторомта виводимо машину з домену.

Потім входимо на комп'ютері, що втратив довірчі відносини під локальним адміністраторомта виводимо машину з домену.

Потім вводимо її назад, перезавантаження між цими двома діями можна пропустити. Після повторного введення в домен перезавантажуємось та входимо під доменним обліковим записом. Пароль повторно увімкнений комп'ютером у домен.

Потім вводимо її назад, перезавантаження між цими двома діями можна пропустити. Після повторного введення в домен перезавантажуємось та входимо під доменним обліковим записом. Пароль повторно увімкнений комп'ютером у домен.

Недолік цього способу, що машину потрібно виводити з домену, а також необхідність двох (одного) перезавантаження.

Утиліта Netdom

Ця утиліта входить до складу Windows Server починаючи з редакції 2008, на ПК можна її встановити зі складу пакета RSAT (Засоби віддаленого адміністрування сервера). Для її використання увійдіть на цільову систему локальним адміністраторомта виконайте команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

Розберемо опції команди:

- Server- Ім'я будь-якого доменного контролера

- UserD- ім'я облікового запису адміністратора домену

- PasswordD- пароль адміністратора домену

Після успішного виконання команди перезавантаження не потрібне, просто вийдіть з локального вченого запису та увійдіть до доменного облікового запису.

Після успішного виконання команди перезавантаження не потрібне, просто вийдіть з локального вченого запису та увійдіть до доменного облікового запису.

Командлет PowerShell 3.0

На відміну від утиліти Netdom, PowerShell 3.0 входить до складу системи починаючи з Windows 8/Server 2012, для більш старих систем його можна встановити вручну, підтримуються Windows 7, Server 2008 та Server 2008 R2. Як залежність потрібно Net Framework не нижче 4.0.

Також увійдіть на систему, для якої потрібно відновити довірчі відносини, локальним адміністратором, запустіть консоль PowerShell і виконайте команду:

Reset-ComputerMachinePassword -Server DomainController -Credential Domain\Admin

- Server- ім'я будь-якого контролера домену

- Credential- ім'я домену / облікового запису адміністратора домену

При виконанні цієї команди з'явиться вікно авторизації, в якому ви повинні ввести пароль для вказаного вами облікового запису адміністратора домену.

Командлет не виводить жодних повідомлень під час успішного завершення, тому просто змініть обліковий запис, перезавантаження не потрібно.

Командлет не виводить жодних повідомлень під час успішного завершення, тому просто змініть обліковий запис, перезавантаження не потрібно.

Як бачимо, відновити довірчі стосунки в домені досить просто, головне - правильно встановити причину виникнення цієї проблеми, так як у різних випадках будуть потрібні різні методи. Тому ми не втомлюємося повторювати: при виникненні будь-якої неполадки спочатку потрібно виявити причину, а тільки потім вживати заходів до її виправлення, замість бездумно повторювати першу знайдену в мережі інструкцію.

У цій статті поговоримо про те, на чому будуються серйозні відносини між чоловіком і жінкою.

Серйозні відносини між між = будуються, звичайно ж, на довірі.

Без довіри = серйозні стосунки апріорі, в принципі, неможливі!

Довіра = це фундамент, у якому будуються відносини. Будинок = без фундаменту (належної основи) = неможливо побудувати, він розвалиться, те саме і у відносинах з чоловіком і жінкою.

Якщо ти не довіряєш своєму партнеру = рано чи пізно = все розвалиться (зруйнується), тому що стосунки зі страхом, тривогою, переживаннями, стресом, болем, сварками тощо довго не протягнуться.

Що таке довіра та її відсутність?

Довіра не знає сумніву, там, де починається сумнів, довіра вмирає.

Ось що таке довіра до партнера (відсутність сумнівів) і що таке відсутність довіри (присутність сумнівів). Довіра у відносинах має бути цілковитою та взаємною. Якщо цього немає, хтось із партнерів не має довіри = гризуть сумніви та ін. — серйозних відносин (без вирішення цієї проблеми) не бути, такі відносини не мають жодного майбутнього, вони будуть приречені на провал.

Тож який вихід у цій ситуації? На мій погляд, є 2 способи вирішення проблеми:

- Перший налагодити довіру (якщо вона була втрачена) з партнером. (складний, але можливий, і якщо воно того варте (є сенс, докладніше у статті: «Чи варто зберігати відносини») — це дійсно потрібно робити, обом партнерам, це робота!).

- 2-й розійтися і не мучаться. (Легкий, простий, ноу комментс, тут нічого навіть говорити).

Задай собі запитання, чи ти довіряєш своєму партнерові? Якщо ні, чи зможеш ти знову йому довіряти?

Якщо твоя відповідь «ні», то, правильніше всього взяти і закінчити ці відносини, та не ускладнювати одне одному життя, витрачаючи на все це безцінний час, енергію та ін ресурси роблячи один одного нещаснішими.

Сенс стосунків у тому, що робити один одного сильнішим. Докладніше про це я розповідав у статті: «Сенс стосунків між чоловіком та жінкою». Якщо цього немає, то й стосунки безглузді.

Рано чи пізно = без повної довіри = все одно прийде кінець, пари розходяться, то навіщо витрачати час, основний ресурс у житті будь-якої людини? Навіщо мучаться, робити один одного нещаснішими, відкладати цей момент? У мене була дівчина, до якої зникла довіра після її жарту.

Я досі не знаю, чи то жарт був, чи ні (кохання засліплює), але це надрукувалося в моєму мозку = дуже-дуже сильно, настільки, що мені буде дуже складно почати довіряти ей знову.

Але. Проте, в моєму випадку, можна було спробувати все з'ясувати, налагодити (а не точне — ні).

Тільки ти сам (а) знаєш відповідь на запитання — чи зможеш ти знову йому довіряти чи ні, бо кожен випадок індивідуальний і всі ми в принципі індивідуальні особистості. Розумієш?

Якщо точно «ні» - то вихід один, просто рухайся далі, не мучи себе і свого партнера.

Але, якщо все ж таки — сумніваєшся, і твоя відповідь, можливо, може бути й ін. = те, щоб відновити довіру = буде потрібно щоденна бажана робота обох партнерів у цьому напрямі.

Відносини – це постійна робота двох партнерів. Це робота. Робота. І ще раз робота. Щоденна. І не тільки щодо довіри, а й багатьох інших складових, про які зараз не говоримо…

Якщо цієї роботи — ні, то й гармонійних, цілісних, правильних стосунків, на жаль, і не буде.

Щоб спробувати повернути довіру партнера, перш за все, потрібно сісти і максимально докладно все обговорити зі своїм партнером, усі свої сумніви, думки, страхи, претензії тощо до партнера у щирій та чесній манері. Важлива повна щирість, розкутість та чесність. Без цього нічого не вийде.

П.С. довіра тісно пов'язана з чесністю, щирістю та порядністю.

І надзвичайно важливо зробити це, а не уникати цього, думаючи, що все пройде/забудеться. Ні! Чим довше все тягнеться, чим довше все тримається всередині себе = тим більше калу потім виходить назовні.

Усі сумніви, страхи, невпевненість тощо потрібно говорити своєму партнеру. Повідомляй йому (ей) про те, що тобі не подобається у ваших відносинах, у ній (ньому), розповідай у чому ти відчуваєш дискомфорт, невдоволення та інше подібного роду. Обговорювати і висловлювати одне одному потрібно абсолютно все і завжди, протягом розвитку ваших стосунків — а не за «святами» (коли вже накипіло).

У нашому випадку, щодо довіри, потрібно повністю розкритися і викласти все начистоту. Почуття та всі свої емоції = не соромлячись, не боячись, не стримуючи в собі АБСОЛЮТНО НІЧОГО!

Всі страхи, вчинки, дії, претензії, проблеми, бажання та ін. Все що ти хочеш = потрібно обговорити. Все від і до, за один раз. А після всього цього, потрібно разом створити конкретний план спільних дій та почати працювати один з одним, разом, починаючи розвивати довіру, як? => позбавляючись всіх цих сумнівів, страхів, проблем, претензій та інших складових разом.

Вчіться довіряти один одному, вчитеся визнавати свої помилки, вчитеся брати на себе провину (відповідальність), в моєму розумінні, це означає, що потрібно бути готовим виправити те, що склалося з твоєї вини, вчитеся прощати/просити прощення, каятися, вчитеся шукати компроміси вчитеся говорити (спілкуватися) один з одним (де, як, з ким, коли, дзвінки/смс, повна відкритість, порожній доступ), потрібно бути повністю щирим і чесним, один з одним. Все "це" ваші = спільні дії.

Чим вони є важливими? Тим, що коли робота (вчинки, дії) відбуваються налагоджено РАЗОМ (один з одним) = налагоджується і рапорт (та сама зв'язок) (зв'язок налагоджується при спільних діях) = отже налагоджується і довіра. Рапорт (зв'язок) = довіра. Запам'ятай це, як отче наш.

Ну і звичайно ж, не забувайте про вираз "терпіння і праця = перетрути". Якщо ви дійсно хочете обидва бути один з одним разом = якщо ви хочете = міцні, щасливі, гармонійні, цілісні відносини = то, тоді працюйте над цим = один з одним, разом, кожен божий день і віддасться вам за ваші заслуги. На цьому маю все.

Але, найкраще, не допускати втрату довіри в принципі, тоді й проблеми вирішувати не доведеться. Тим не менш, помилки роблять все, за чутками навіть Роботи =) тема мені сьогодні була дуже близька.

З ув, адміністратор.

Криптографічні утиліти КриптоПро застосовуються у багатьох програмах, створених російськими розробниками. Їхнє призначення - підпис різних електронних документів, організація PKI, маніпуляція із сертифікатами. У цій статті ми розглянемо помилку, яка з'являється в результаті роботи з сертифікатом – «Під час перевірки відносин довіри відбулася системна помилка».

Причина появи помилки в КриптоПро

Поява системного повідомлення про помилку часто пов'язана з конфліктуючими версіями Windows та КриптоПро. Користувачам властиво швидко знайомитися з системними вимогами програмного забезпечення, його властивостями і можливостями. Саме тому доводиться детальніше вивчати інструкції та форуми тільки після того, як стався збій.

Нерідко саме програмне забезпечення встановлюється у систему з помилками. Причин цього достатньо:

- Проблеми в системному реєстрі Windows;

- Жорсткий диск заповнений сміттям, які дають правильно працювати іншому ПЗ;

- Наявність вірусів у системі тощо.

Вирішення помилки з сертифікатом

У програмному продукті КриптоПро стався системний збій «Під час перевірки відносин довіри відбулася системна помилка». Спробуймо вирішити цю проблему. У деяких випадках програма може видати повідомлення на екран, якщо в системі немає відповідних оновлень. Ви також можете отримувати помилку в тому випадку, якщо ви використовуєте КриптоПро версію 3.6 на операційній системі Windows 8.1. Для цієї ОС необхідно використовувати версію 4 та вище. Але для встановлення нової, потрібно деінсталювати стару версію.

Усі важливі дані з попередньої версії необхідно скопіювати на знімний носій або окрему папку Windows.

Потім потрібно відвідати офіційний сайт та завантажити свіжу версію пакета утиліт, завантажити їх та встановити на свій комп'ютер. Перейдіть за адресою - https://www.cryptopro.ru/downloads. Під час встановлення на час вимкніть брандмауер Windows та інші програми або антивіруси, які можуть блокувати роботу КриптоПро.

Встановити новий продукт можна за допомогою власного кабінету на веб-сайті. Для цього вам потрібно увійти та авторизуватися.

- Потім зайдіть у ЛК;

- Відкрийте вкладку зверху «Керування послугами»;

- Перейдіть до розділу "Автоматизоване робоче місце";

- Потім знайдіть пункт «Плагіни та доповнення» та натисніть на одну з версій КриптоПро.

Встановлення особистого сертифіката

Далі потрібно встановити сертифікат в утиліті КриптоПро, щоб усунути збій сертифіката - під час перевірки стосунків довіри стався збій. Запустіть програмне забезпечення від імені адміністратора. Робити це найкраще з меню «Пуск».

Інші методи усунення помилки під час перевірки відносин довіри

Якщо ви використовуєте КриптоПро версії 4, але помилка все одно з'являється, спробуйте просто перевстановити програму. У багатьох випадках ці дії допомагали користувачам. Можливо, що ваш жорсткий диск переповнений непотрібними файлами і їх потрібно видалити. У цьому нам допоможуть стандартні утиліти Windows.

- Відкрийте провідник (WIN+E) та виберіть один із локальних дисків ПКМ;

- Натисніть пункт «Властивості»;

- Під зображенням зайнятого простору диска знайдіть та натисніть кнопку «Очистити»;

- Потім з'явиться вікно, де потрібно вибрати видалені файли;

- Можете вибрати всі пункти та натиснути "Ок".

Цю інструкцію слід виконати для всіх локальних дисків на вашому комп'ютері. Далі виконайте інструкцію для перевірки файлів Windows

- Відкрийте меню "Пуск";

- Введіть у рядку пошуку "Командний рядок";

- Цей рядок виберіть ПКМ та вкажіть мишею пункт «Від імені адміністратора»;

- Введіть у цьому вікні команду для запуску сканування "sfc /scannow";

- Натисніть клавішу ENTER.

Дочекайтеся завершення цього процесу. Якщо утиліта знайде неполадки у файловій системі, ви побачите це в підсумковому повідомленні. Закрийте всі вікна і спробуйте запустити програму КриптоПро, щоб переконатися, що помилка «Під час перевірки стосунків довіри сталася помилка сертифіката» вже усунена. Для особливих випадків є номер технічної підтримки - 8 800 555 02 75.

Метою цієї статті є створення покрокових інструкцій для створення нішніх довірчих відносин між двома доменами Windows 2000. Здавалося б, все необхідне для налагодження довірчих відносин є, є права, відомі інструменти створення довіри, проте на практиці прості інструкції не спрацьовують. Спробуймо розібратися разом.

Якщо говорити сухою мовою термінів, то згадуємо, що довірчими стосункаминазивають логічний зв'язок між доменами, що забезпечує наскрізну автентифікацію, при якій домен-довірительприймає перевірку справжності, виконану в довіреному домені. У цьому випадку облікові записи користувачів та глобальні групи, визначені в довіреному домені, можуть отримати права та дозволи на ресурси в домені-довірителі навіть у тих випадках, коли ці облікові записи не існують у довідковій базі даних домену-довірителя.

Коли потрібно створювати довірчі відносини? Першою відповіддю буде необхідність використовувати користувачами одного підприємства (домена в одному лісі) ресурсів з іншого підприємства (іншого домену іншого лісу) або навпаки, потім довірчі відносини потрібні при виконанні міграції об'єктів безпеки з одного домену до іншого (наприклад, при використанні інструменту ADMT v2 від Microsoft) та у багатьох інших життєвих умовах роботи.

Зовнішню довіру можна створювати для формування односторонньої або двосторонньої нетранзитивної довіри (тобто відносини в мультидоменному середовищі, обмежені лише двома доменами) з доменами поза лісом. Зовнішні довіри іноді застосовуються, коли користувачам необхідний доступ до ресурсів, які розташовані в домені Windows, розташованому всередині іншого лісу, як показано на малюнку.

Коли довіру встановлено між доменом у конкретному лісі та доменом поза цим лісом, учасники безпеки (це може бути користувач, група або комп'ютер) із зовнішнього домену отримують доступ до ресурсів у внутрішньому домені. створює «об'єкт учасника зовнішньої безпеки» у внутрішньому домені для подання кожного учасника безпеки із зовнішнього довіреного домену. Дані учасники зовнішньої безпеки можуть стати членами локальних груп домену у внутрішньому домені-довірителі. До локальних груп домену (зазвичай використовуються для призначення прав доступу на ресурси) можуть входити учасники безпеки з доменів, що знаходяться поза лісом.

Визначившись із поняттями, приступимо до встановлення зовнішніх односторонніх відносин довіри домену D01 до домену D04.

Конфігурація систем:

Зазвичай обидва домени розгорнуті в різних мережах і зв'язок між ними здійснюється через шлюзи. Іноді, для цього додають другу мережеву карту на контролери домену, встановлюючи з'єднання із зовнішніми мережами саме через них. У цьому прикладі я використав найпростіший випадок, коли обидва домени розташовані в одній підмережі. При цьому можна встановити довірчі стосунки просто вказуючи NETBIOS імена доменів і вказані викладки зайві, але при ускладненні мережної структури (різні підмережі доменів, зв'язок через шлюзи та віртуальні приватні мережі) так просто вже довіри не налаштувати. Тоді слід реалізовувати додаткові налаштування мережі, наведені нижче.

Складемо план дій до створення довірчих відносин:

- перевірка з'єднань між двома серверами

- перевірка налаштувань кожного домену

- налаштування дозволу імен для зовнішніх доменів

- створення зв'язку з боку домену-довірителя

- створення зв'язку з боку довіреного домену

- перевірка встановлених односторонніх відносин

- створення двосторонньої довіри (якщо необхідно)

Все не так складно, як здається. Ключовими у цьому списку є перші три пункти, правильна реалізація яких безпосередньо впливає на кінцевий результат. Також зазначу, що всі дії виконуються від імені облікових записів адміністраторів відповідних доменів, які мають усі необхідні для цього права.

Приступимо.

Перше, що потрібно зробити, це зробити резервні копії Стану Системи всіхдоменних контролерів в обох доменах (і системних каталогів також).

І лише потім приступати до внесення змін. Отже, переконатися у можливості встановлення зв'язку між двома серверами:

- З сервера Server01 переконаємось у доступності із сервером Server04 (192.168.1.4)

Важливо встановлювати зв'язки за адресою IP, щоб виключити помилки пов'язані з дозволом імен.

У командному рядку введемо: ping 192.168.1.4

Повинні отримувати відповіді віддаленої адреси. Якщо відповіді немає, проаналізуйте вашу мережну інфраструктуру та вирішите проблеми.

- З сервера Server04 переконаємось у доступності із сервером Server01 (192.168.1.1)

У командному рядку введемо: ping 192.168.1.1

Потрібно отримувати відповіді від віддаленої адреси сервера Server01.

Якщо все гаразд, переходимо до наступного пункту, перевірте налаштування доменів.

З усіх налаштувань перевірятимемо лише конфігурацію первинної зони DNS, яка підтримує кожен домен Active Directory. Оскільки саме дані цієї зони містять ресурсні записи домену і дозволяють визначати місцезнаходження та адреси відповідних служб домену.

Виконаємо на кожному сервері команди ipconfig.exe /allі nslookup.exe(екран 1 та 2).

Ipconfig виводить конфігурацію протоколу TCP/IP – IP адреси, адреси шлюзів та серверів DNS для контролера. Якщо інфраструктура DNS налаштована правильно, nslookup виводить список IP-адрес контролерів домену на запит DNS імені локального домену. Якщо адреси контролерів для локального домену отримати неможливо, перевірте налаштування первинного сервера DNS і зміст зони прямого перегляду сервера DNS (екран 3).

Зверніть увагу, що ніякої інформації щодо зовнішнього домену у системі немає (повідомлення про помилку при спробі дозволу на ім'я віддаленого домену – екран 1 і 2), а отже пошук контролерів для встановлення зв'язку із зовнішніми доменами буде вкрай утруднений. При такому розкладі спроба створити зв'язок до довіреного домену призведе до появи повідомлення про помилку (екран 4).

Тепер почнемо вирішення цієї ситуації. Виконаємо налаштування роздільної здатності імен DNS для зовнішніх доменів на кожному сервері.

Що потрібно зробити? Потрібно добитися дозволу імен та отримання ресурсних записів для зовнішнього домену. Все це можливо, якщо встановити для локального сервера можливість доступу до зони DNS, що підтримує зовнішній домен і здатна вирішувати необхідні запити. Відразу зауважу, що спроба вирішити цю проблему - просто додавши IP адресу зовнішнього сервера DNS як альтернативу в налаштуваннях TCP/IP, приречена на невдачу. Зробимо правильні для цієї ситуації кроки.

На локальному сервері DNS у кожному домені створимо додаткову зону, що містить копію первинної зони зовнішнього домену DNS. У результаті цей сервер може повертати відповіді як запити про локальний домен, так і записи з додаткової зони про зовнішній домен.

Наведу приклад створення додаткової зони для сервера Server01, Server04 послідовність дій аналогічна.

Змінимо параметри передачі первинної зони DNS на віддаленому сервері.

На (Server04) відкрийте вікно оснащення DNS (через меню Пуск, далі Програми та Адміністрація).

Клацніть правою кнопкою миші зону DNS та виберіть команду Властивості.

На вкладці Передача зон встановіть прапорець Дозволити передачі зон.

Дозвольте передачі зон тільки на певні DNS-сервери та виберіть варіант тільки на сервери з цього списку, а потім вкажіть IP-адреси DNS-серверів першого домену (у нашому випадку це буде IP Server01 - 192.168.1.1 екран 5).

При цьому можливе просте налаштування, що дозволяє передачі будь-якому серверу, проте це призводить до зниження безпеки. До того ж, наприклад, набагато ефективніше задати цю IP-адресу в списку серверів імен для поточної зони.

- Увімкнемо повідомлення для додаткових зон на інших серверах DNS

Натисніть кнопку Повідомити на вкладці Передача зон.

Перевірте, чи встановлено прапорець Автоматично повідомляти.

Виберіть лише вказані сервери та додайте IP-адреси серверів до потрібного списку сповіщень.

Для цього в список сповіщень введіть IP-адресу сервера з попереднього пункту (192.168.1.1) в полі IP-адресу і натисніть кнопку Додати (екран 6).

- Створимо додаткову зону DNS на локальному сервері.

На (Server01) відкрийте вікно DNS.

У дереві консолі клацніть правою кнопкою миші DNS-сервер і виберіть команду Створити зону, щоб відкрити майстер створення зони (екран 7).

Виберіть тип зони Додаткова, введіть її ім'я (D04. local) та IP адресу основного сервера (IP 192.168.1.4) у полі IP-адресу та натисніть кнопку Додати.

По завершенню створення зони потрібен деякий час для отримання даних з основного сервера (після чого первинні зони мають виглядати на екрані 8).

- Виконаємо перевірку нової конфігурації сервера DNS.

На (Server01) відкрийте вікно командного рядка, виконайте команду nslookup.exeта введіть запит на DNS ім'я зовнішнього домену D04. local – результат IP адреси контролерів цього домену (екран 9).

Ось чого ми домагалися - тепер, при створенні довірчого зв'язку, поточний домен зможе визначити необхідні адреси служб зовнішнього домену.

Звичайно ж, наведені викладки є можливими для реалізації в доменах з налаштуваннями за умовчанням. Якщо у вашій мережі налаштовані особливі параметри налаштування DNS, слід змінити зазначені пункти відповідно до ваших вимог.

Тепер необхідно повторити попередні пункти на іншому контролері в домені, що довіряється (Server04), щоб і цей контролер зміг отримувати дозволи імен та отримання списку служб для першого домену (екран 10).

Після того, як імена обох доменів можуть отримувати дозволи через сервер DNS, можемо приступати до стандартної процедури створення прямого зовнішнього одностороннього відношення довіри.

- Створимо зв'язок із боку домену-довірителя (d01. local)

На контролері (Server01) відкрийте оснащення Active Directory - домени та довіру (через меню Пуск, далі Програми та Адміністрація).

У дереві консолі клацніть правою кнопкою вузол домену, яким потрібно керувати (D01. local), і виберіть команду Властивості (екран 11).

Виберіть вкладку Довіри.

Виберіть Домени, яким довіряє цей домен, а потім натисніть кнопку Додати.

Введіть повне ім'я домену DNS, тобто. D04. local (для домену Windows NT, просто ім'я – екран 12).

Введіть пароль (наприклад, 12 W#$r) для даного довірчого відношення. Пароль повинен мати дію в обох доменах: домені-довірителі та довіреному домені. Сам пароль використовується лише на час встановлення довірчих відносин після того, як вони будуть встановлені, пароль буде видалено.

При цьому, оскільки ми встановлюємо лише один із двох необхідних зв'язків, то перевірити довірчі відносини відразу неможливо (екран 13). Слід створити аналогічний, але зворотний зв'язок із боку довіреного домену.

Перебуваючи в цьому режимі, можна переглянути властивості створеного вихідного зв'язку (екран 14).

Повторимо цю процедуру для домену, що становить іншу частину прямого довірчого ставлення.

Створимо зв'язок з боку домену, що довіряється (d04. local)

На контролері (Server04) відкрийте оснащення Active Directory - домени і довіра.

У дереві консолі клацніть правою кнопкою вузол домену, яким потрібно керувати (D04. local), і виберіть команду Властивості.

Виберіть вкладку Довіра (екран 15).

Виберіть Домени, які довіряють цьому домену, а потім натисніть кнопку Додати.

Введіть повне ім'я домену DNS - D01. local.

Введіть пароль для цього довірчого відношення, який вказали раніше (12 W#$ r - екран 16).

Т.к. ми налаштували протилежний зв'язок для нашого довірчого стосунку, необхідно виконати перевірку нового відносини (екран 17).

Для цього слід вказати обліковий запис користувача, який має право змінювати відносини довіри з протилежного домену D01. local, запис Адміністратора домену d01 (екран 18).

Якщо реєстраційні дані є вірними, виконується перевірка зв'язку цього відношення та довіра стає встановленою (екран 19).

Тепер побачимо, як виконувати перевірку зовнішніх довірчих відносин. Наприклад, перевіримо ставлення з домену-довірителя (D01.local)

Щоб перевірити ставлення довіри:

Відкрийте оснастку Active Directory - домени та довіру.

У дереві консолі клацніть правою кнопкою домен, який бере участь у довірі, яку потрібно перевірити (D01. local), і виберіть команду Властивості.

Виберіть вкладку Довіри.

У списку Домени, яким довіряє цей домен, виберіть ставлення довіри, яку потрібно перевірити (D04. local), та натисніть кнопку Змінити (екран 20).

Натисніть кнопку Перевірити.

У діалоговому вікні слід ввести облікові дані користувача, що має право на зміну відносин довіри, запис Адміністратора зовнішнього домену d04 та його пароль (екран 21).

Так само як і раніше, якщо реєстраційні дані правильні і ставлення працездатне, виводиться повідомлення, що підтверджує (екран 22).

У разі помилок виконайте перевірку вашої мережної структури (налаштування шлюзів, брандмауерів, маршрутизаторів, що розділяють підмережі доменів), налаштувань інфраструктури DNS, працездатність фізичних зв'язків між контролерами доменів, а також можливі помилки всередині доменів Active Directory (аналізуючи журнали подій на контролерах).

Після встановлення довірчих відносин з довіреного домену тепер можна переглядати ресурси в домені-довірителі, використовуючи автентифікацію користувачів тих, хто пройшов перевірку (ти учасники спецгрупи групи ВСЕ).

Переконайтеся, що ми можемо в домені-довірителі використовувати об'єкти учасники безпеки з довіреного домену (облікові записи домену D04. local). Для цього створимо в домені D01 загальний ресурс та надамо доступ до нього глобальній групі «Користувачі домену» із довіреного домену D04.

Створіть у домені D01. local спільну папку на контролері домену Server01.

Таким чином, з довіреного домену D04 ми отримали доступ до ресурсу в домені довірителі D01, що нам потрібно.

Якщо необхідно, то можна настроїти відносини довіри у зворотному напрямку, від домену D04 до D01. Тобто доменом-довірителем стане домен D04. local, а довіреним доменом вже буде D01. local.