PREZENTARE GENERALĂ A PROGRAMELOR DE ANALIZA ȘI MONITORIZARE A TRAFICULUI ÎN REȚEA

A.I. KOTROMITSKY, Ph.D. tehnologie. Științe, V.S. BURGHIU

Introducere

Monitorizarea traficului este vitală pentru gestionarea eficientă a rețelei. Este o sursă de informații despre funcționarea aplicațiilor corporative, care este luată în considerare la alocarea fondurilor, planificarea puterii de calcul, identificarea și localizarea defecțiunilor și rezolvarea problemelor de securitate.

În trecutul nu prea îndepărtat, monitorizarea traficului era o sarcină relativ simplă. De regulă, calculatoarele erau conectate în rețea pe baza unei topologii de magistrală, adică aveau un mediu de transmisie partajat. Acest lucru a permis conectarea la rețea a unui singur dispozitiv, cu ajutorul căruia tot traficul putea fi monitorizat. Cu toate acestea, cerințele pentru creșterea capacității rețelei și dezvoltarea tehnologiilor de comutare de pachete, care au determinat scăderea prețului comutatoarelor și al routerelor, au condus la o tranziție rapidă de la media partajată la topologii foarte segmentate. Traficul total nu mai poate fi văzut dintr-un punct. Pentru a obține o imagine completă, trebuie să monitorizați fiecare port. Utilizarea conexiunilor punct-la-punct face conectarea dispozitivelor incomod și ar necesita prea multe dispozitive pentru a asculta toate porturile, ceea ce devine o sarcină prohibitiv de costisitoare. În plus, comutatoarele și routerele în sine au arhitecturi complexe, iar viteza de procesare și transmisie a pachetelor devine un factor important în determinarea performanței rețelei.

Una dintre sarcinile științifice actuale este analiza (și predicția ulterioară) a structurii de trafic auto-similar în rețelele moderne multiservicii. Pentru a rezolva această problemă, este necesar să se colecteze și ulterior să se analizeze diverse statistici (viteză, volume de date transmise etc.) în rețelele existente. Colectarea unor astfel de statistici într-o formă sau alta este posibilă folosind diverse instrumente software. Cu toate acestea, există un set de parametri și setări suplimentare care se dovedesc a fi foarte importante atunci când utilizați diverse instrumente în practică.

Diferiți cercetători folosesc o varietate de programe pentru a monitoriza traficul în rețea. De exemplu, în , cercetătorii au folosit un program - un analizor (sniffer) al traficului de rețea Ethreal (Wireshark).

Revizuirea a inclus versiuni gratuite ale programelor care sunt disponibile pe , , .

1. Prezentare generală a programelor de monitorizare a traficului de rețea

Am trecut în revistă aproximativ zece programe de analiză a traficului (sniffer) și mai mult de o duzină de programe de monitorizare a traficului în rețea, dintre care am selectat patru dintre cele mai interesante, după părerea noastră, și vă oferim o privire de ansamblu asupra principalelor capacități ale acestora.

1) BMExtreme(Fig. 1).

Acesta este noul nume al binecunoscutului program Bandwidth Monitor. Anterior, programul era distribuit gratuit, dar acum are trei versiuni, iar doar cea de bază este gratuită. Această versiune nu oferă alte caracteristici decât monitorizarea traficului în sine, așa că cu greu poate fi considerată un concurent pentru alte programe. În mod implicit, BMExtreme monitorizează atât traficul pe Internet, cât și traficul din rețeaua locală, dar monitorizarea pe LAN poate fi dezactivată dacă se dorește.

Orez. 1

2) BWMeter(Fig. 2).

Acest program are nu una, ci două ferestre de urmărire a traficului: una afișează activitatea pe Internet, iar cealaltă în rețeaua locală.

Orez. 2

Programul are setări flexibile pentru monitorizarea traficului. Cu ajutorul acestuia, puteți determina dacă trebuie să monitorizați recepția și transmiterea datelor pe Internet numai de pe acest computer sau de pe toate computerele conectate la rețeaua locală, setați gama de adrese IP, porturi și protocoale pentru care monitorizarea va sau nu vor fi efectuate. În plus, puteți dezactiva urmărirea traficului în anumite ore sau zile. Administratorii de sistem vor aprecia cu siguranță capacitatea de a distribui traficul între computere dintr-o rețea locală. Astfel, pentru fiecare PC puteți seta viteza maximă de primire și transmitere a datelor și, de asemenea, puteți interzice activitatea în rețea cu un singur clic.

În ciuda dimensiunii sale foarte miniaturale, programul are o mare varietate de capabilități, dintre care unele pot fi reprezentate după cum urmează:

Monitorizarea oricăror interfețe de rețea și orice trafic de rețea.

Un sistem de filtrare puternic care vă permite să estimați volumul oricărei părți a traficului - până la un anumit site într-o direcție specificată sau trafic de la fiecare mașină din rețeaua locală la o anumită oră a zilei.

Număr nelimitat de grafice personalizabile ale activității conexiunii la rețea pe baza filtrelor selectate.

Controlați (limitați, întrerupeți) fluxul de trafic pe oricare dintre filtre.

Sistem de statistici convenabil (de la o oră la un an) cu funcție de export.

Abilitatea de a vizualiza statisticile computerelor la distanță cu BWMeter.

Sistem flexibil de alerte și notificări la atingerea unui anumit eveniment.

Opțiuni maxime de personalizare, incl. aspect.

Posibilitatea de a rula ca serviciu.

3) Bandwidth Monitor Pro(Fig. 3).

Dezvoltatorii săi au acordat multă atenție instalării ferestrei de monitorizare a traficului. În primul rând, puteți determina ce informații va afișa programul în mod constant pe ecran. Aceasta poate fi cantitatea de date primite și transmise (atât separat, cât și în total) pentru astăzi și pentru orice perioadă de timp specificată, viteza medie, curentă și maximă a conexiunii. Dacă aveți mai multe adaptoare de rețea instalate, puteți monitoriza statisticile pentru fiecare dintre ele separat. Totodată, în fereastra de monitorizare pot fi afișate și informațiile necesare pentru fiecare placă de rețea.

Orez. 3

Separat, merită menționat sistemul de notificare, care este implementat cu mare succes aici. Puteți seta comportamentul programului atunci când sunt îndeplinite condițiile specificate, care pot fi transferul unei anumite cantități de date într-o anumită perioadă de timp, atingerea vitezei maxime de descărcare, modificarea vitezei de conectare etc. Dacă mai mulți utilizatori lucrează pe computer și trebuie să monitorizați traficul general, programul poate fi rulat ca serviciu. În acest caz, Bandwidth Monitor Pro va colecta statistici ale tuturor utilizatorilor care se conectează la sistem sub datele lor de conectare.

4) DUTrafic(Fig. 4).

DUTraffic se distinge de toate programele de revizuire prin statutul său gratuit.

Orez. 4

La fel ca omologii săi comerciali, DUTraffic poate efectua o varietate de acțiuni atunci când sunt îndeplinite anumite condiții. De exemplu, poate reda un fișier audio, afișa un mesaj sau deconecta conexiunea la Internet atunci când viteza medie sau curentă de descărcare este mai mică decât o valoare specificată, când durata unei sesiuni de Internet depășește un anumit număr de ore, când un anumit cantitatea de date a fost transferată. În plus, diverse acțiuni pot fi efectuate ciclic, de exemplu, de fiecare dată când programul detectează transferul unei anumite cantități de informații. Statisticile din DUTraffic sunt menținute separat pentru fiecare utilizator și pentru fiecare conexiune la Internet. Programul afișează atât statistici generale pentru perioada de timp selectată, cât și informații despre viteza, cantitatea de date transmise și primite și costurile financiare pentru fiecare sesiune.

5) Sistem de monitorizare a cactusilor(Fig. 5).

Cacti este o aplicație web open-source (nu există fișier de instalare). Cacti colectează date statistice pentru anumite intervale de timp și vă permite să le afișați grafic. Sistemul vă permite să construiți grafice folosind RRDtool. În cea mai mare parte, șabloanele standard sunt utilizate pentru a afișa statistici privind încărcarea procesorului, alocarea RAM, numărul de procese care rulează și utilizarea traficului de intrare/ieșire.

Interfața pentru afișarea statisticilor colectate de la dispozitivele de rețea este prezentată sub forma unui arbore, a cărui structură este specificată de utilizator. De regulă, graficele sunt grupate după anumite criterii, iar același grafic poate fi prezent în diferite ramuri ale arborelui (de exemplu, traficul prin interfața de rețea a serverului - în cea dedicată imaginii de ansamblu a traficului de internet al companiei, iar în ramura cu parametrii unui dispozitiv dat) . Există o opțiune pentru a vizualiza un set de diagrame precompilat și există un mod de previzualizare. Fiecare dintre grafice poate fi vizualizat separat și va fi prezentat pentru ultima zi, săptămână, lună și an. Este posibil să selectați independent perioada de timp pentru care va fi generată programul, iar acest lucru se poate face fie prin specificarea parametrilor calendarului, fie pur și simplu selectând o anumită zonă de pe aceasta cu mouse-ul.

tabelul 1

|

Setări/Programe |

BMExtreme |

BWMeter |

Bandwidth Monitor Pro |

DUTrafic |

Cactusi |

|

Dimensiunea fișierului de instalare |

473 KB |

1,91 MB |

1,05 MB |

1,4 MB |

|

|

Limbajul interfeței |

Rusă |

Rusă |

Engleză |

Rusă |

Engleză |

|

Graficul vitezei |

|||||

|

Graficul traficului |

|||||

|

Export/Import (format de fișier de export) |

–/– |

(*.csv) |

–/– |

–/– |

(*.xls) |

|

Min -pas de timp între rapoartele de date |

5 minute. |

1 sec. |

1 min. |

1 sec. |

1 sec. |

|

Posibilitate de schimbare min |

|||||

2. Revizuirea programelor de analiză a traficului de rețea (sniffer)

Un analizor de trafic, sau sniffer, este un analizor de trafic de rețea, un program sau un dispozitiv hardware și software conceput pentru a intercepta și ulterior analiza, sau doar analiza, traficul de rețea destinat altor noduri.

Analiza traficului trecut prin sniffer vă permite să:

Interceptați orice trafic de utilizator necriptat (și uneori criptat) pentru a obține parole și alte informații.

Localizați o eroare de rețea sau o eroare de configurare a agentului de rețea (snifferele sunt adesea folosite în acest scop de către administratorii de sistem).

Deoarece într-un sniffer „clasic” analiza traficului se realizează manual, folosind doar cele mai simple instrumente de automatizare (analiza protocolului, restaurarea fluxului TCP), este potrivită pentru analizarea doar a volumelor mici.

1) Wireshark(fost Ethereal).

Program de analiză de trafic pentru rețele de computere Ethernet și altele. Are o interfață grafică cu utilizatorul. Wireshark este o aplicație care „cunoaște” structura unei game largi de protocoale de rețea și, prin urmare, vă permite să analizați un pachet de rețea, afișând semnificația fiecărui câmp de protocol la orice nivel. Deoarece pcap este folosit pentru a captura pachete, este posibil să captați date numai din rețelele care sunt acceptate de această bibliotecă. Cu toate acestea, Wireshark poate gestiona o varietate de formate de date de intrare, astfel încât să puteți deschide fișiere de date capturate de alte programe, extinzându-vă capacitățile de capturare.

2) IrisReţeaTraficAnalizor.

Pe lângă funcțiile standard de colectare, filtrare și căutare a pachetelor, precum și generarea de rapoarte, programul oferă capabilități unice de reconstrucție a datelor. Iris Network Traffic Analyzer ajută la reproducerea în detaliu a sesiunilor utilizatorilor cu diverse resurse web și chiar vă permite să simulați trimiterea de parole pentru a accesa servere web securizate folosind cookie-uri. Tehnologia unică de reconstrucție a datelor implementată în modulul de decodare convertește sute de pachete binare de rețea colectate în e-mailuri familiare, pagini web, mesaje ICQ etc. eEye Iris vă permite să vizualizați mesaje necriptate din programele de e-mail web și de mesagerie instantanee, extinzând capacitățile existente. instrumente de monitorizare și audit.

Analizatorul de pachete eEye Iris vă permite să capturați diverse detalii ale atacului, cum ar fi data și ora, adresele IP și numele DNS ale computerelor hackerului și ale victimei și porturile utilizate.

3) EthernetInternettraficStatistic.

Statistica traficului Internet Ethernet arată cantitatea de date primite și primite (în octeți - total și pentru ultima sesiune), precum și viteza conexiunii. Pentru claritate, datele colectate sunt afișate în timp real pe un grafic. Funcționează fără instalare, interfața este rusă și engleză.

Un utilitar pentru monitorizarea gradului de activitate a rețelei - arată cantitatea de date primite și acceptate, păstrând statistici pentru sesiune, zi, săptămână și lună.

4) CommTraffic.

Acesta este un utilitar de rețea pentru colectarea, procesarea și afișarea statisticilor de trafic pe Internet printr-un modem (dial-up) sau o conexiune dedicată. Când monitorizează un segment de rețea locală, CommTraffic arată traficul de Internet pentru fiecare computer din segment.

CommTraffic include o interfață ușor de personalizată, ușor de utilizat, care afișează statisticile de performanță a rețelei sub formă de grafice și numere.

masa 2

|

Setări/Programe |

Wireshark |

Iris Analizorul de trafic al rețelei |

Statistică trafic Internet Ethernet |

CommTraffic |

|

Dimensiunea fișierului de instalare |

17,4 MB |

5,04 MB |

651 KB |

7,2 MB |

|

Limbajul interfeței |

Engleză |

Rusă |

engleză rusă |

Rusă |

|

Graficul vitezei |

||||

|

Graficul traficului |

||||

|

Export/Import (format de fișier de export) |

+/– (*.txt, *.px, *.csv, *.psml, *.pdml, *.c) |

–/– |

–/– |

–/– |

|

Rulați monitorizarea la cerere |

||||

|

Min -pas de timp între rapoartele de date |

0,001 sec. |

1 sec. |

1 sec. |

1 sec. |

|

Posibilitate de schimbare min -al-lea pas între rapoartele de date |

Concluzie

În general, putem spune că majoritatea utilizatorilor casnici vor fi mulțumiți de capabilitățile pe care le oferă Bandwidth Monitor Pro. Dacă vorbim despre cel mai funcțional program de monitorizare a traficului de rețea, acesta este, desigur, BWMeter.

Dintre programele de analiză a traficului de rețea analizate, aș dori să evidențiez Wireshark, care are mai multe funcționalități.

Sistemul de monitorizare Cacti îndeplinește la maximum cerințele sporite care sunt impuse în cazul efectuării cercetării traficului de rețea în scop științific. În viitor, autorii articolului intenționează să utilizeze acest sistem special pentru colectarea și analiza preliminară a traficului în rețeaua corporativă multiservicii a Departamentului de Rețele de Comunicații al Universității Naționale de Radio Electronică din Harkov.

Bibliografie

Platov V.V., Petrov V.V. Studiul structurii autosimilare a teletraficului într-o rețea fără fir // Caiete de inginerie radio. M.: OKB MPEI. 2004. Nr. 3. pp. 58-62.

Petrov V.V. Structura și algoritmul de teletrafic pentru asigurarea calității serviciului sub influența efectului de autosimilare. Disertație pentru gradul științific de Candidat la științe tehnice, 05.12.13, Moscova, 2004, 199 p.

În unele cazuri, analiza traficului de rețea este utilizată pentru a detecta probleme în funcționarea stivei de rețea a unei gazde și a segmentelor de rețea. Există instrumente care vă permit să afișați (ascultați) și să analizați funcționarea rețelei la nivel de cadre transmise, pachete de rețea, conexiuni de rețea, datagrame și protocoale de aplicație.

Depinzând de situație, atât traficul nodului pe care este ascultat traficul de rețea, cât și traficul unui segment de rețea, port router etc. pot fi disponibile pentru diagnosticare. Capacitățile avansate de interceptare a traficului se bazează pe modul „promiscuu”. funcționarea adaptorului de rețea: toate cadrele sunt procesate (și nu doar cele destinate pentru o anumită adresă MAC și difuzare, ca în funcționarea normală).

Într-o rețea Ethernet, există următoarele capacități de bază pentru ascultarea traficului:

- Într-o rețea bazată pe hub, tot traficul din domeniul de coliziune este disponibil oricărei stații de rețea.

- În rețelele bazate pe comutatoare de stație de rețea, traficul acestuia, precum și tot traficul de difuzare a acestui segment, este disponibil.

- Unele switch-uri gestionate au capacitatea de a copia traficul de la un anumit port în portul de monitorizare(„oglindire”, monitorizare port).

- Utilizarea mijloacelor speciale (cuple) care sunt incluse într-o conexiune la rețea întrerupe și transmit traficul de conexiune către un port separat.

- „Trick” cu un butuc- portul switch al cărui trafic trebuie ascultat este pornit printr-un hub, conectând și un nod de monitor la hub (în acest caz, în majoritatea cazurilor, performanța conexiunii la rețea este redusă).

Există programe ( monitoare de rețea sau analizoare, sniffer), care implementează funcția de a asculta traficul de rețea (inclusiv în modul promiscuu), de a-l afișa sau de a-l scrie într-un fișier. În plus, software-ul de analiză poate filtra traficul pe baza regulilor, poate decoda (descifra) protocoale, poate citi statistici și poate diagnostica unele probleme.

Notă: O alegere bună de instrument de bază pentru analiza traficului de rețea în mediu grafic este un pachet gratuit wireshark[43], disponibil pentru Windows și în depozitele unor distribuții Linux.

utilitarul tcpdump

Utilitarul de consolă tcpdump este inclus cu majoritatea sistemelor Unix și vă permite să interceptați și să afișați traficul de rețea [44]. Utilitarul folosește libpcap, o bibliotecă portabilă C/C++ pentru a capta traficul de rețea.

Pentru a instala tcpdump pe Debian puteți folosi comanda:

# apt-get install tcpdump

Pentru a rula acest utilitar trebuie să aveți drepturi superutilizator(în special, din cauza necesității de a pune adaptorul de rețea în modul „promiscuu”). În general, formatul comenzii este următorul:

tcpdump<опции> <фильтр-выражение>

Pentru ieșire din consolă descrierea antetului(date decriptate) de pachete interceptate, trebuie să specificați o interfață pentru analiza traficului (opțiunea -i):

# tcpdump -i eth0

Puteți dezactiva conversia adreselor IP în nume de domenii (deoarece volumele mari de trafic creează un număr mare de solicitări către serverul DNS) - opțiunea -n:

# tcpdump -n -i eth0

Pentru a scoate date la nivel de legătură (de exemplu, adrese Mac, etc.) utilizați opțiunea -e:

# tcpdump -en -i eth0

Imprimați informații suplimentare (de ex. TTL, opțiuni IP) - opțiunea -v:

# tcpdump -ven -i eth0

Creșterea dimensiunii pachetelor capturate (mai mult de 68 de octeți în mod implicit) - opțiunea -s care indică dimensiunea (-s 0 - capturați pachete întregi):

Scrierea într-un fișier (direct pachete - „dump”) - opțiunea -w indicând numele fișierului:

# tcpdump -w traf.dump

Citirea pachetelor dintr-un fișier - opțiune - r specificând numele fișierului:

# tcpdump -r traf.dump

În mod implicit, tcpdump rulează în modul promiscuu. Comutatorul -p îi spune tcpdump să intercepteze numai traficul destinat gazdei respective.

Pentru mai multe informații despre comutatoarele și formatul filtrului tcpdump, consultați manualul de referință (man tcpdump).

Analiza traficului la nivel de interfață de rețea și la nivel de rețea folosind tcpdump

Pentru a aloca cadre Ethernet, sunt utilizate următoarele constructe tcpdump (vedere generală):

tcpdump eter ( src | dst | gazdă ) MAC_ADDRESS

unde src este adresa MAC sursă, dst- adresa MAC de destinație, gazdă - src sau dst, precum și pentru evidențierea traficului de difuzare.

Packet sniffing este un termen colocvial care se referă la arta de a analiza traficul de rețea. Contrar credinței populare, lucruri precum e-mailurile și paginile web nu călătoresc pe internet dintr-o singură bucată. Acestea sunt împărțite în mii de pachete de date mici și astfel trimise prin Internet. În acest articol, ne vom uita la cele mai bune analizoare de rețea și sniffer de pachete gratuite.

Există multe utilitare care colectează trafic de rețea, iar cele mai multe dintre ele folosesc pcap (pe sisteme asemănătoare Unix) sau libcap (pe Windows) ca bază. Un alt tip de utilitate ajută la analiza acestor date, deoarece chiar și o cantitate mică de trafic poate genera mii de pachete greu de navigat. Aproape toate aceste utilități diferă puțin unele de altele în colectarea datelor, principalele diferențe fiind în modul în care analizează datele.

Analiza traficului de rețea necesită înțelegerea modului în care funcționează rețeaua. Nu există nicio unealtă care să poată înlocui în mod magic cunoștințele unui analist despre fundamentele rețelei, cum ar fi „strângerea de mână în trei direcții” TCP care este folosită pentru a iniția o conexiune între două dispozitive. De asemenea, analiștii trebuie să înțeleagă tipurile de trafic de rețea dintr-o rețea care funcționează normal, cum ar fi ARP și DHCP. Aceste cunoștințe sunt importante deoarece instrumentele de analiză vă vor arăta pur și simplu ceea ce le cereți să facă. Depinde de tine să decizi ce să ceri. Dacă nu știți cum arată de obicei rețeaua dvs., poate fi dificil să știți că ați găsit ceea ce aveți nevoie în masa de pachete pe care le-ați colectat.

Cele mai bune sniffer de pachete și analizoare de rețea

Unelte industriale

Să începem de sus și apoi să ne coborâm la elementele de bază. Dacă aveți de-a face cu o rețea la nivel de întreprindere, veți avea nevoie de o armă mare. În timp ce aproape totul folosește tcpdump la bază (mai multe despre asta mai târziu), instrumentele de nivel enterprise pot rezolva anumite probleme complexe, cum ar fi corelarea traficului de pe mai multe servere, furnizarea de interogări inteligente pentru a identifica probleme, alerte despre excepții și crearea de grafice bune, care este ceea ce cer mereu șefii.

Instrumentele la nivel de întreprindere sunt de obicei orientate spre fluxul de trafic de rețea, mai degrabă decât spre evaluarea conținutului pachetelor. Prin aceasta vreau să spun că obiectivul principal al majorității administratorilor de sistem din întreprindere este să se asigure că rețeaua nu are blocaje de performanță. Când apar astfel de blocaje, scopul este de obicei de a determina dacă problema este cauzată de rețea sau de o aplicație din rețea. Pe de altă parte, aceste instrumente pot gestiona de obicei atât de mult trafic încât pot ajuta la prezicerea când un segment de rețea va fi complet încărcat, un punct critic în gestionarea lățimii de bandă a rețelei.

Acesta este un set foarte mare de instrumente de management IT. În acest articol, utilitarul Deep Packet Inspection and Analysis, care este componenta sa, este mai potrivit. Colectarea traficului de rețea este destul de simplă. Cu instrumente precum WireShark, nici analiza de bază nu este o problemă. Dar situația nu este întotdeauna complet clară. Într-o rețea foarte aglomerată, poate fi dificil să determinați chiar și lucruri foarte simple, cum ar fi:

Ce aplicație din rețea generează acest trafic?

- dacă o aplicație este cunoscută (să zicem un browser web), unde își petrec utilizatorii cea mai mare parte a timpului?

- care conexiuni sunt cele mai lungi și supraîncărcă rețeaua?

Majoritatea dispozitivelor din rețea folosesc metadatele fiecărui pachet pentru a se asigura că pachetul ajunge acolo unde trebuie. Conținutul pachetului este necunoscut dispozitivului de rețea. Un alt lucru este inspecția profundă a pachetelor; aceasta înseamnă că conținutul real al pachetului este verificat. În acest fel, pot fi descoperite informații critice de rețea care nu pot fi culese din metadate. Instrumente precum cele oferite de SolarWinds pot oferi date mai semnificative decât doar fluxul de trafic.

Alte tehnologii pentru gestionarea rețelelor cu consum mare de date includ NetFlow și sFlow. Fiecare are propriile sale puncte forte și puncte slabe,

Puteți afla mai multe despre NetFlow și sFlow.

Analiza rețelei în general este un subiect avansat care se bazează atât pe cunoștințele dobândite, cât și pe experiența practică de lucru. Puteți antrena o persoană să aibă cunoștințe detaliate despre pachetele de rețea, dar dacă persoana respectivă nu cunoaște rețeaua în sine și are experiență în identificarea anomaliilor, nu se va descurca prea bine. Instrumentele descrise în acest articol ar trebui să fie folosite de administratori de rețea experimentați, care știu ce vor, dar nu sunt siguri care este cel mai bun utilitar. Ele pot fi, de asemenea, folosite de administratori de sistem mai puțin experimentați pentru a câștiga experiență de zi cu zi în rețea.

Bazele

Instrumentul principal pentru colectarea traficului de rețea este

Este o aplicație open source care se instalează pe aproape toate sistemele de operare asemănătoare Unix. Tcpdump este un utilitar excelent de colectare a datelor care are un limbaj de filtrare foarte sofisticat. Este important să știți cum să filtrați datele atunci când le colectați pentru a ajunge la un set normal de date pentru analiză. Captarea tuturor datelor de pe un dispozitiv de rețea, chiar și într-o rețea moderat ocupată, poate genera prea multe date care sunt foarte greu de analizat.

În unele cazuri rare, va fi suficient să imprimați datele capturate tcpdump direct pe ecran pentru a găsi ceea ce aveți nevoie. De exemplu, în timp ce scriam acest articol, am colectat trafic și am observat că aparatul meu trimitea trafic la o adresă IP pe care nu o cunoșteam. Se pare că aparatul meu trimitea date la adresa IP Google 172.217.11.142. Deoarece nu aveam niciun produs Google și Gmail nu era deschis, nu știam de ce se întâmplă acest lucru. Mi-am verificat sistemul și am găsit următoarele:

[ ~ ]$ ps -ef | utilizator grep google 1985 1881 0 10:16 ? 00:00:00 /opt/google/chrome/chrome --type=service

Se pare că, chiar și atunci când Chrome nu rulează, acesta rămâne rulând ca serviciu. Nu aș fi observat asta fără analiza pachetelor. Am mai capturat câteva pachete de date, dar de data aceasta i-am dat tcpdump sarcina de a scrie datele într-un fișier, pe care l-am deschis apoi în Wireshark (mai multe despre asta mai târziu). Acestea sunt intrările:

Tcpdump este un instrument preferat al administratorilor de sistem, deoarece este un utilitar de linie de comandă. Rularea tcpdump nu necesită o interfață grafică. Pentru serverele de producție, interfața grafică este destul de dăunătoare, deoarece consumă resurse de sistem, așa că sunt de preferat programele de linie de comandă. La fel ca multe utilitare moderne, tcpdump are un limbaj foarte bogat și complex, care necesită ceva timp pentru a fi stăpânit. Câteva comenzi de bază implică selectarea unei interfețe de rețea pentru a colecta date și scrierea acestor date într-un fișier, astfel încât să poată fi exportate pentru analiză în altă parte. Comutatoarele -i și -w sunt folosite pentru aceasta.

# tcpdump -i eth0 -w tcpdump_packets tcpdump: ascultare pe eth0, tip link EN10MB (Ethernet), dimensiune captură 262144 octeți ^C51 pachete capturate

Această comandă creează un fișier cu datele capturate:

fișier tcpdump_packets tcpdump_packets: fișier de captură tcpdump (little-endian) - versiunea 2.4 (Ethernet, lungime de captură 262144)

Standardul pentru astfel de fișiere este formatul pcap. Nu este text, deci poate fi analizat doar folosind programe care înțeleg acest format.

3.Windump

Cele mai utile utilități open source ajung să fie clonate în alte sisteme de operare. Când se întâmplă acest lucru, se spune că aplicația a fost migrată. Windump este un port al tcpdump și se comportă într-un mod foarte similar.

Cea mai semnificativă diferență dintre Windump și tcpdump este că Windump are nevoie de biblioteca Winpcap instalată înainte de a rula Windump. Chiar dacă Windump și Winpcap sunt furnizate de același întreținător, acestea trebuie descărcate separat.

Winpcap este o bibliotecă care trebuie preinstalată. Dar Windump este un fișier exe care nu trebuie instalat, așa că îl puteți rula. Acesta este ceva de reținut dacă utilizați o rețea Windows. Nu trebuie să instalați Windump pe fiecare mașină, deoarece îl puteți copia doar după cum este necesar, dar veți avea nevoie de Winpcap pentru a suporta Windup.

Ca și în cazul tcpdump, Windump poate afișa date de rețea pentru analiză, le poate filtra în același mod și, de asemenea, poate scrie datele într-un fișier pcap pentru analiză ulterioară.

4. Wireshark

Wireshark este următorul instrument cel mai faimos din cutia de instrumente a unui administrator de sistem. Nu numai că vă permite să capturați date, ci oferă și câteva instrumente avansate de analiză. În plus, Wireshark este open source și a fost portat pe aproape toate sistemele de operare server existente. Numit Etheral, Wireshark rulează acum peste tot, inclusiv ca aplicație autonomă, portabilă.

Dacă analizezi traficul pe un server cu o interfață grafică, Wireshark poate face totul pentru tine. Poate colecta date și apoi le poate analiza pe toate chiar acolo. Cu toate acestea, GUI-urile sunt rare pe servere, așa că puteți colecta date de rețea de la distanță și apoi puteți examina fișierul pcap rezultat în Wireshark pe computer.

Când lansați pentru prima dată Wireshark, puteți fie să încărcați un fișier pcap existent, fie să executați o captură de trafic. În acest din urmă caz, puteți seta suplimentar filtre pentru a reduce cantitatea de date colectate. Dacă nu specificați un filtru, Wireshark va colecta pur și simplu toate datele de rețea din interfața selectată.

Una dintre cele mai utile caracteristici ale Wireshark este capacitatea de a urmări un flux. Cel mai bine este să te gândești la un fir ca la un lanț. În captura de ecran de mai jos putem vedea o mulțime de date capturate, dar ceea ce m-a interesat cel mai mult a fost adresa IP a Google. Pot să dau clic dreapta și să urmăresc fluxul TCP pentru a vedea întregul lanț.

Dacă traficul a fost capturat pe alt computer, puteți importa fișierul PCAP utilizând dialogul Fișier Wireshark -> Deschidere. Aceleași filtre și instrumente sunt disponibile pentru fișierele importate ca și pentru datele de rețea capturate.

5.rechin

Tshark este o legătură foarte utilă între tcpdump și Wireshark. Tcpdump este superior la colectarea datelor și poate extrage chirurgical doar datele de care aveți nevoie, cu toate acestea capacitățile sale de analiză a datelor sunt foarte limitate. Wireshark este excelent atât la captură, cât și la analiză, dar are o interfață de utilizator grea și nu poate fi folosit pe servere fără GUI. Încercați tshark, funcționează pe linia de comandă.

Tshark folosește aceleași reguli de filtrare ca și Wireshark, ceea ce nu ar trebui să fie surprinzător, deoarece sunt în esență același produs. Comanda de mai jos îi spune doar lui tshark să capteze adresa IP de destinație, precum și alte câmpuri de interes din porțiunea HTTP a pachetului.

# tshark -i eth0 -Y http.request -T câmpuri -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox /57.0 /images/title.png 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/styles/phoenix.css 172.20.20.0.1;1540 (Xilla/1542; rv:57.0) Gecko/20100101 Firefox/57.0 /images/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; 2010) Firefox /57.0 /images/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/images/title.png 172.20.20.0.1;1520 Linux (Mozilla/1; x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /favicon.ico 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101/favicon.ico / Firefox

Dacă doriți să scrieți traficul într-un fișier, utilizați opțiunea -W pentru a face acest lucru, apoi comutatorul -r (citește) pentru a-l citi.

Prima captură:

# tshark -i eth0 -w tshark_packets Captură pe „eth0” 102 ^C

Citiți-l aici sau mutați-l în alt loc pentru analiză.

# tshark -r tshark_packets -Y http.request -T câmpuri -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/2010011 Firefox /57.0 /contact 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /reservations/ 172.20.0.122 Mozilla/5.0/5.0/5.0164; 0101 Firefox / 57.0 /reservations/styles/styles.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/code/jquery_lightbox/jquery_lightbox/jquery/_jquery-jquery. . js 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/styles/index.css 172.20.0.122 Mozilla/5.0; 2010 0101 Firefox/57.0 /res/images/title.png

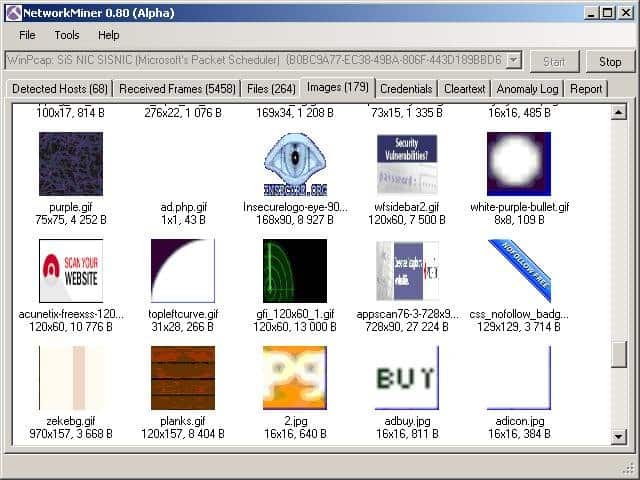

Acesta este un instrument foarte interesant, care se încadrează mai mult în categoria instrumentelor de analiză criminalistică de rețea decât doar sniffer. Domeniul criminalisticii se ocupă de obicei cu investigații și culegerea de dovezi, iar Network Miner face această treabă foarte bine. Așa cum wireshark poate urmări un flux TCP pentru a reconstrui un întreg lanț de transmisie de pachete, Network Miner poate urmări un flux pentru a recupera fișierele care au fost transferate printr-o rețea.

Network Miner poate fi plasat strategic în rețea pentru a putea observa și colecta traficul care vă interesează în timp real. Nu va genera propriul trafic în rețea, așa că va funcționa pe furiș.

Network Miner poate funcționa și offline. Puteți utiliza tcpdump pentru a colecta pachete la un punct de interes din rețea și apoi importa fișierele PCAP în Network Miner. Apoi, puteți încerca să recuperați orice fișiere sau certificate găsite în fișierul înregistrat.

Network Miner este creat pentru Windows, dar cu Mono poate fi rulat pe orice sistem de operare care acceptă platforma Mono, cum ar fi Linux și MacOS.

Există o versiune gratuită, entry-level, dar cu un set decent de funcții. Dacă aveți nevoie de funcții suplimentare, cum ar fi localizarea geografică și scripturi personalizate, va trebui să achiziționați o licență profesională.

7. Lăutar (HTTP)

Din punct de vedere tehnic, nu este un utilitar de captare a pachetelor de rețea, dar este atât de incredibil de util încât se înscrie în această listă. Spre deosebire de celelalte instrumente enumerate aici, care sunt concepute pentru a capta traficul de rețea din orice sursă, Fiddler este mai mult un instrument de depanare. Captează traficul HTTP. În timp ce multe browsere au deja această capacitate în instrumentele lor de dezvoltare, Fiddler nu se limitează la traficul browserului. Fiddler poate captura orice trafic HTTP pe un computer, inclusiv aplicații non-web.

Multe aplicații desktop folosesc HTTP pentru a se conecta la serviciile web și, în afară de Fiddler, singura modalitate de a capta un astfel de trafic pentru analiză este utilizarea unor instrumente precum tcpdump sau Wireshark. Cu toate acestea, ele funcționează la nivel de pachet, așa că analiza necesită reconstrucția acestor pachete în fluxuri HTTP. Poate fi multă muncă să faci o cercetare simplă și aici intervine Fiddler. Fiddler vă va ajuta să detectați module cookie, certificate și alte date utile trimise de aplicații.

Fiddler este gratuit și, la fel ca Network Miner, poate fi rulat în Mono pe aproape orice sistem de operare.

8. Capsa

Analizorul de rețea Capsa are mai multe ediții, fiecare cu capacități diferite. La primul nivel, Capsa este gratuit și, în esență, vă permite să capturați pachete și să efectuați analize grafice de bază asupra acestora. Tabloul de bord este unic și poate ajuta un administrator de sistem fără experiență să identifice rapid problemele de rețea. Nivelul gratuit este pentru persoanele care doresc să învețe mai multe despre pachete și să-și dezvolte abilitățile de analiză.

Versiunea gratuită vă permite să monitorizați peste 300 de protocoale, este potrivită pentru monitorizarea e-mailului, precum și pentru stocarea conținutului de e-mail și, de asemenea, acceptă declanșatoare care pot fi utilizate pentru a declanșa alerte atunci când apar anumite situații. În acest sens, Capsa poate fi folosit ca instrument de sprijin într-o oarecare măsură.

Capsa este disponibil numai pentru Windows 2008/Vista/7/8 și 10.

Concluzie

Este ușor de înțeles cum un administrator de sistem poate crea o infrastructură de monitorizare a rețelei folosind instrumentele pe care le-am descris. Tcpdump sau Windump pot fi instalate pe toate serverele. Un planificator, cum ar fi cron sau planificatorul Windows, pornește o sesiune de colectare a pachetelor la momentul potrivit și scrie datele colectate într-un fișier pcap. Administratorul de sistem poate apoi transfera aceste pachete pe mașina centrală și le poate analiza folosind wireshark. Dacă rețeaua este prea mare pentru acest lucru, instrumente de nivel enterprise, cum ar fi SolarWinds, sunt disponibile pentru a transforma toate pachetele de rețea într-un set de date gestionabil.

Ministerul Educației și Științelor al Federației Ruse

Instituția de învățământ de stat „Universitatea Politehnică de Stat din Sankt Petersburg”

Institutul de Economie și Management Cheboksary (filiala)

Departamentul de Matematică Superioară și Tehnologii Informaționale

ABSTRACT

la cursul „Securitatea informațiilor”.

pe tema: „Analizoare de rețea”

Efectuat

Student anul IV, salariu 080502-51M

specializarea "Management"

la o întreprindere de inginerie mecanică"

Pavlov K.V.

Verificat

Profesor

Ceboksary 2011

INTRODUCERE

Rețelele Ethernet au câștigat o popularitate imensă datorită debitului lor bun, ușurinței de instalare și costului rezonabil de instalare a echipamentelor de rețea.

Cu toate acestea, tehnologia Ethernet nu este lipsită de dezavantaje semnificative. Principala este nesiguranța informațiilor transmise. Calculatoarele conectate la o rețea Ethernet sunt capabile să intercepteze informațiile adresate vecinilor lor. Motivul pentru aceasta este așa-numitul mecanism de mesaje difuzate adoptat în rețelele Ethernet.

Conectarea computerelor într-o rețea rupe vechile axiome ale securității informațiilor. De exemplu, despre securitatea statică. În trecut, o vulnerabilitate a sistemului putea fi descoperită și remediată de administratorul de sistem prin instalarea actualizării corespunzătoare, care putea verifica doar funcționalitatea „patch-ului” instalat câteva săptămâni sau luni mai târziu. Cu toate acestea, acest „patch” ar fi putut fi eliminat de către utilizator accidental sau în timpul lucrului, sau de un alt administrator la instalarea de noi componente. Totul se schimbă, iar acum tehnologiile informaționale se schimbă atât de repede încât mecanismele statice de securitate nu mai oferă securitate completă a sistemului.

Până de curând, principalul mecanism de protecție a rețelelor corporative erau firewall-urile. Cu toate acestea, firewall-urile concepute pentru a proteja resursele informaționale ale unei organizații se dovedesc adesea vulnerabile. Acest lucru se întâmplă deoarece administratorii de sistem creează atât de multe simplificări în sistemul de acces încât în cele din urmă peretele de piatră al sistemului de securitate devine plin de găuri, ca o sită. Protecția Firewall (Firewall) poate să nu fie practică pentru rețelele de întreprindere cu trafic ridicat, deoarece utilizarea mai multor firewall-uri poate avea un impact semnificativ asupra performanței rețelei. În unele cazuri, este mai bine să „lăsați ușile larg deschise” și să vă concentrați pe metode de detectare și de răspuns la intruziunile în rețea.

Pentru monitorizarea constantă (24 de ore pe zi, 7 zile pe săptămână, 365 de zile pe an) a unei rețele corporative pentru detectarea atacurilor, sunt proiectate sisteme de protecție „active” - sisteme de detectare a atacurilor. Aceste sisteme detectează atacurile asupra nodurilor rețelei corporative și răspund la acestea într-un mod specificat de administratorul de securitate. De exemplu, întrerup conexiunea cu nodul atacator, informează administratorul sau introduc informații despre atac în jurnalele.

1. ANALIZATORI DE REȚEA

1.1 IP - ALERTA 1 SAU PRIMUL MONITOR DE REȚEA

În primul rând, ar trebui să spunem câteva cuvinte despre radiodifuziunea locală. Într-o rețea Ethernet, computerele conectate la aceasta împart de obicei același cablu, care servește ca mediu pentru trimiterea de mesaje între ele.

Oricine dorește să transmită un mesaj pe un canal comun trebuie mai întâi să se asigure că acest canal este liber la un moment dat. După ce a început transmisia, computerul ascultă frecvența purtătoare a semnalului, determinând dacă semnalul a fost distorsionat ca urmare a coliziunilor cu alte computere care își transmit datele în același timp. Dacă există o coliziune, transmisia este întreruptă și computerul „tăce” pentru o anumită perioadă de timp pentru a încerca să repete transmisia puțin mai târziu. Dacă un computer conectat la o rețea Ethernet nu transmite nimic în sine, acesta continuă totuși să „asculte” toate mesajele transmise prin rețea de computerele vecine. După ce a observat adresa de rețea în antetul datei primite, computerul copiază această porțiune în memoria locală.

Există două moduri principale de a conecta computerele la o rețea Ethernet. În primul caz, computerele sunt conectate folosind un cablu coaxial. Acest cablu este așezat de la computer la computer, conectându-se la adaptoare de rețea cu un conector în formă de T și se termină la capete cu terminatoare BNC. Această topologie în limbaj profesional se numește o rețea Ethernet 10Base2. Cu toate acestea, poate fi numită și o rețea în care „toată lumea îi aude pe toată lumea”. Orice computer conectat la o rețea este capabil să intercepteze datele trimise prin acea rețea de un alt computer. În al doilea caz, fiecare computer este conectat printr-un cablu torsadat la un port separat al unui dispozitiv central de comutare - un hub sau un comutator. În astfel de rețele, numite rețele Ethernet lOBaseT, calculatoarele sunt împărțite în grupuri numite domenii de coliziune. Domeniile de coliziune sunt definite de porturi hub sau switch care sunt conectate la o magistrală comună. Ca urmare, coliziunile nu au loc între toate computerele din rețea. și separat - între cele care fac parte din același domeniu de coliziune, ceea ce crește debitul rețelei în ansamblu.

Recent, un nou tip de switch-uri au început să apară în rețelele mari care nu folosesc difuzarea și nu închid grupuri de porturi. În schimb, toate datele trimise prin rețea sunt stocate în memorie și sunt trimise cât mai curând posibil. Cu toate acestea, există încă destul de multe astfel de rețele - nu mai mult de 5% din numărul total de rețele de tip Ethernet.

Astfel, algoritmul de transfer de date adoptat în marea majoritate a rețelelor Ethernet necesită ca fiecare computer conectat la rețea să „asculte” continuu tot traficul din rețea, fără excepție. Algoritmii de acces propuși de unii oameni, în care calculatoarele ar fi deconectate de la rețea în timp ce transmiteau mesaje „alți oameni”, au rămas nerealizați din cauza complexității excesive, a costurilor ridicate de implementare și a eficienței scăzute.

Ce este IPAlert-1 și de unde a venit? Pe vremuri, cercetările practice și teoretice ale autorilor în domeniul studiului securității rețelelor au condus la următoarea idee: pe Internet, precum și în alte rețele (de exemplu, Novell NetWare, Windows NT), a existat o lipsă gravă de software de securitate care să facă complex controlul (monitorizarea) la nivel de legătură a întregului flux de informații transmis prin rețea pentru a detecta toate tipurile de impacturi la distanță descrise în literatura de specialitate. Un studiu al pieței de software de securitate a rețelei de internet a arătat că astfel de instrumente cuprinzătoare de detectare a atacurilor de la distanță nu existau, iar cele care existau au fost concepute pentru a detecta un anumit tip de atac (de exemplu, ICMP Redirect sau ARP). Prin urmare, a fost începută dezvoltarea unui instrument de monitorizare pentru un segment de rețea IP, destinat utilizării pe Internet și a primit următorul nume: IP Alert-1 monitor de securitate a rețelei.

Sarcina principală a acestui instrument, care analizează programatic traficul de rețea într-un canal de transmisie, nu este de a respinge atacurile de la distanță efectuate pe un canal de comunicare, ci de a le detecta și de a le înregistra (menținerea unui fișier de audit cu înregistrare într-o formă convenabilă pentru vizualizarea ulterioară). analiza tuturor evenimentelor asociate cu atacurile de la distanță pe un anumit segment de rețea) și alertarea imediată a administratorului de securitate dacă este detectat un atac de la distanță. Sarcina principală a monitorului de securitate al rețelei IP Alert-1 este de a monitoriza securitatea segmentului de Internet corespunzător.

Monitorul de securitate al rețelei IP Alert-1 are următoarea funcționalitate și permite, prin analiza rețelei, să detecteze următoarele atacuri de la distanță asupra segmentului de rețea pe care îl controlează:

1. Monitorizarea corespondenței adreselor IP și Ethernet în pachetele transmise de gazde situate în segmentul de rețea controlat.

Pe gazda IP Alert-1, administratorul de securitate creează un tabel ARP static, unde introduce informații despre adresele IP și Ethernet corespunzătoare ale gazdelor situate în segmentul de rețea controlat.

Această funcție vă permite să detectați o modificare neautorizată a adresei IP sau înlocuirea acesteia (așa-numita IP Spoofing, spoofing, IP-spoofing (jarg)).

2. Monitorizarea utilizării corecte a mecanismului de căutare ARP la distanță. Această caracteristică vă permite să detectați un atac ARP fals de la distanță folosind un tabel ARP static.

3. Monitorizarea utilizării corecte a mecanismului de căutare DNS la distanță. Această caracteristică vă permite să identificați toate tipurile posibile de atacuri de la distanță asupra serviciului DNS

4. Monitorizarea corectitudinii încercărilor de conectare la distanță prin analiza cererilor transmise. Această funcție vă permite să detectați, în primul rând, o încercare de a studia legea modificării valorii inițiale a identificatorului de conexiune TCP - ISN, în al doilea rând, un atac de refuz de serviciu la distanță efectuat prin depășirea cozii de solicitare a conexiunii și, în al treilea rând, un atac direcționat. „furtună” de cereri false de conexiune (atât TCP, cât și UDP), care duce și la refuzul serviciului.

Astfel, monitorul de securitate al rețelei IP Alert-1 vă permite să detectați, să notificați și să înregistrați majoritatea tipurilor de atacuri de la distanță. Cu toate acestea, acest program nu este în niciun caz un concurent cu sistemele Firewall. IP Alert-1, folosind caracteristicile atacurilor de la distanță pe Internet, servește ca o completare necesară - de altfel, incomparabil mai ieftină - la sistemele Firewall. Fără un monitor de securitate, majoritatea încercărilor de a lansa atacuri de la distanță asupra segmentului de rețea vor rămâne ascunse ochilor tăi. Niciunul dintre firewall-urile cunoscute nu este angajat într-o analiză atât de inteligentă a mesajelor care trec prin rețea pentru a identifica diferite tipuri de atacuri de la distanță, limitându-se, în cel mai bun caz, la păstrarea unui jurnal care înregistrează informații despre încercările de ghicire a parolelor, scanarea portului și scanarea rețelei. folosind programe de căutare de la distanță bine-cunoscute. Prin urmare, dacă un administrator de rețea IP nu dorește să rămână indiferent și să se mulțumească cu rolul unui simplu statistic în timpul atacurilor de la distanță asupra rețelei sale, atunci este indicat ca acesta să folosească monitorul de securitate al rețelei IP Alert-1.

tcpdump

Instrumentul principal pentru aproape toate colecțiile de trafic de rețea este tcpdump. Este o aplicație open source care se instalează pe aproape toate sistemele de operare asemănătoare Unix. Tcpdump este un instrument excelent de colectare a datelor și vine cu un motor de filtrare foarte puternic. Este important să știți cum să filtrați datele în timpul colectării pentru a obține o bucată de date gestionabilă pentru analiză. Captarea tuturor datelor de pe un dispozitiv de rețea, chiar și într-o rețea moderat ocupată, poate crea prea multe date pentru o analiză simplă.

În unele cazuri rare, tcpdump poate scoate rezultatul direct pe ecran, iar acest lucru poate fi suficient pentru a găsi ceea ce căutați. De exemplu, în timpul scrierii unui articol, a fost captat o parte din trafic și s-a observat că mașina trimite trafic la o adresă IP necunoscută. Se pare că aparatul trimitea date la adresa IP Google 172.217.11.142. Deoarece nu au fost lansate produse Google, a apărut întrebarea de ce se întâmplă acest lucru.

O verificare a sistemului a arătat următoarele:

[ ~ ]$ ps -ef | grep googleLasă comentariul tău!