PREGLED PROGRAMA ANALIZE I PRAĆENJA MREŽNOG PROMETA

A.I. KOSTROMITSKY, dr. tech. nauke, V.S. DRILL

Uvod

Praćenje saobraćaja je od vitalnog značaja za efikasno upravljanje mrežom. To je izvor informacija o funkcionisanju korporativnih aplikacija, koji se uzima u obzir prilikom raspodjele sredstava, planiranja računarske snage, identifikovanja i lokalizacije kvarova, te rješavanja sigurnosnih problema.

U ne tako davnoj prošlosti, praćenje saobraćaja je bio relativno jednostavan zadatak. Računari su po pravilu bili umreženi na osnovu topologije magistrale, odnosno imali su zajednički medij za prenos. To je omogućilo da se jedan uređaj poveže na mrežu, sa kojim se može pratiti sav promet. Međutim, zahtjevi za povećanjem mrežnog kapaciteta i razvoj tehnologija za komutaciju paketa, koji su uzrokovali pad cijena svičeva i rutera, doveli su do brzog prijelaza sa zajedničkih medija na visoko segmentirane topologije. Ukupan promet se više ne može vidjeti s jedne tačke. Da biste dobili potpunu sliku, morate pratiti svaki port. Korištenje veze od točke do točke čini povezivanje uređaja nezgodnim i zahtijevalo bi previše uređaja za slušanje svih portova, što postaje pretjerano skup zadatak. Osim toga, sami svičevi i ruteri imaju složenu arhitekturu, a brzina obrade i prijenosa paketa postaje važan faktor u određivanju performansi mreže.

Jedan od aktuelnih naučnih zadataka je analiza (i dalje predviđanje) samoslične strukture saobraćaja u savremenim multiservisnim mrežama. Da bi se riješio ovaj problem, potrebno je prikupiti i naknadno analizirati različite statistike (brzina, količine prenetih podataka, itd.) u postojećim mrežama. Prikupljanje takve statistike u ovom ili onom obliku moguće je korištenjem različitih softverskih alata. Međutim, postoji skup dodatnih parametara i postavki koje se ispostavljaju vrlo bitnim pri korištenju različitih alata u praksi.

Razni istraživači koriste različite programe za praćenje mrežnog prometa. Na primjer, istraživači su koristili program - analizator (njuškalo) Ethreal mrežnog saobraćaja (Wireshark).

Pregled je uključio besplatne verzije programa koji su dostupni na , , .

1. Pregled programa za praćenje mrežnog saobraćaja

Pregledali smo desetak programa za analizu saobraćaja (sniffers) i više od desetak programa za praćenje mrežnog saobraćaja, od kojih smo odabrali četiri po našem mišljenju najzanimljivija i ponudili vam pregled njihovih glavnih mogućnosti.

1) BMExtreme(Sl. 1).

Ovo je novi naziv dobro poznatog programa Bandwidth Monitor. Ranije se program distribuirao besplatno, ali sada ima tri verzije, a besplatna je samo osnovna. Ova verzija ne pruža nikakve funkcije osim samog praćenja saobraćaja, tako da se teško može smatrati konkurentom drugim programima. BMExtreme prema zadanim postavkama prati i Internet promet i promet na lokalnoj mreži, ali praćenje na LAN-u može biti onemogućeno po želji.

Rice. 1

2) BWMeter(Sl. 2).

Ovaj program ima ne jedan, već dva prozora za praćenje prometa: jedan prikazuje aktivnost na Internetu, a drugi na lokalnoj mreži.

Rice. 2

Program ima fleksibilne postavke za praćenje saobraćaja. Uz njegovu pomoć možete odrediti da li trebate pratiti prijem i prijenos podataka na Internetu samo sa ovog računara ili sa svih računara povezanih na lokalnu mrežu, postaviti raspon IP adresa, portova i protokola za koje će praćenje ili neće biti sprovedena. Osim toga, možete onemogućiti praćenje prometa tokom određenih sati ili dana. Administratori sistema će sigurno cijeniti mogućnost raspodjele prometa između računala na lokalnoj mreži. Dakle, za svaki računar možete podesiti maksimalnu brzinu za prijem i prenos podataka, a takođe i zabraniti mrežnu aktivnost jednim klikom.

Unatoč svojoj vrlo minijaturnoj veličini, program ima veliki izbor mogućnosti, od kojih se neke mogu predstaviti na sljedeći način:

Nadgledanje svih mrežnih sučelja i bilo kakvog mrežnog prometa.

Moćan sistem filtera koji vam omogućava da procenite obim bilo kog dela saobraćaja - do određene lokacije u određenom pravcu ili saobraćaja sa svake mašine na lokalnoj mreži u određeno doba dana.

Neograničen broj prilagodljivih grafikona aktivnosti mrežne veze na osnovu odabranih filtera.

Kontrolišite (ograničite, pauzirajte) protok saobraćaja na bilo kom od filtera.

Pogodan statistički sistem (od sata do godinu dana) sa funkcijom izvoza.

Mogućnost pregleda statistike udaljenih računara sa BWMeter-om.

Fleksibilan sistem upozorenja i obavještenja po dolasku na određeni događaj.

Maksimalne mogućnosti prilagođavanja, uklj. izgled.

Mogućnost rada kao servis.

3) Bandwidth Monitor Pro(Sl. 3).

Njegovi programeri su dosta pažnje posvetili postavljanju prozora za praćenje saobraćaja. Prvo, možete odrediti koje informacije će program stalno prikazivati na ekranu. To može biti količina primljenih i prenetih podataka (i zasebno i ukupno) za danas i za bilo koji određeni vremenski period, prosječna, trenutna i maksimalna brzina veze. Ako imate instalirano više mrežnih adaptera, možete pratiti statistiku za svaki od njih zasebno. U isto vrijeme, potrebne informacije za svaku mrežnu karticu također se mogu prikazati u prozoru za nadzor.

Rice. 3

Posebno treba spomenuti sistem obavještavanja, koji se ovdje vrlo uspješno implementira. Možete podesiti ponašanje programa kada se ispune određeni uslovi, a to može biti prijenos određene količine podataka u određenom vremenskom periodu, postizanje maksimalne brzine preuzimanja, promjena brzine veze itd. Ako više korisnika radi na računara i potrebno je da pratite ukupan promet, program se može pokrenuti kao servis. U ovom slučaju, Bandwidth Monitor Pro će prikupljati statistiku svih korisnika koji se prijavljuju na sistem pod svojim loginovima.

4) DUTraffic(Sl. 4).

DUTraffic se razlikuje od svih programa za pregled po svom besplatnom statusu.

Rice. 4

Poput svojih komercijalnih kolega, DUTraffic može izvršiti razne radnje kada su ispunjeni određeni uvjeti. Na primjer, može reproducirati audio fajl, prikazati poruku ili prekinuti internet vezu kada je prosječna ili trenutna brzina preuzimanja manja od određene vrijednosti, kada trajanje internetske sesije premašuje određeni broj sati, kada je određena količina podataka je prenesena. Osim toga, razne radnje se mogu izvoditi ciklično, na primjer, svaki put kada program otkrije prijenos određene količine informacija. Statistika u DUTraffic-u se vodi zasebno za svakog korisnika i za svaku internet vezu. Program prikazuje i opštu statistiku za odabrani vremenski period i informacije o brzini, količini prenetih i primljenih podataka i finansijskim troškovima za svaku sesiju.

5) Sistem za praćenje kaktusa(Sl. 5).

Cacti je web aplikacija otvorenog koda (ne postoji instalacioni fajl). Cacti prikuplja statističke podatke za određene vremenske intervale i omogućava vam da ih grafički prikažete. Sistem vam omogućava da gradite grafikone koristeći RRDtool. Uglavnom se standardni predlošci koriste za prikaz statistike o opterećenju procesora, raspodjeli RAM-a, broju pokrenutih procesa i korištenju dolaznog/odlaznog prometa.

Interfejs za prikaz statistike prikupljene sa mrežnih uređaja predstavljen je u obliku stabla čiju strukturu određuje korisnik. Grafovi se po pravilu grupišu prema određenim kriterijumima, a isti graf može biti prisutan u različitim granama stabla (npr. saobraćaj preko mrežnog interfejsa servera – u onom koji je posvećen ukupnoj slici internet saobraćaja kompanije, a u grani sa parametrima datog uređaja) . Postoji opcija za pregled unaprijed kompajliranih dijagrama, a postoji i način pregleda. Svaki od grafikona može se pogledati zasebno, a biće prikazan za posljednji dan, sedmicu, mjesec i godinu. Moguće je samostalno odabrati vremenski period za koji će se generisati raspored, a to se može učiniti ili specificiranjem kalendarskih parametara ili jednostavnim odabirom određenog područja na njemu mišem.

Tabela 1

|

Postavke/Programi |

BMExtreme |

BWMeter |

Bandwidth Monitor Pro |

DUTraffic |

Kaktusi |

|

Veličina instalacionog fajla |

473 KB |

1.91 MB |

1.05 MB |

1,4 MB |

|

|

Jezik interfejsa |

ruski |

ruski |

engleski |

ruski |

engleski |

|

Grafikon brzine |

|||||

|

Grafikon saobraćaja |

|||||

|

Izvoz/uvoz (format datoteke za izvoz) |

–/– |

(*. csv) |

–/– |

–/– |

(*.xls) |

|

Min -vremenski korak između izvještaja o podacima |

5 minuta. |

1 sek. |

1 min. |

1 sek. |

1 sek. |

|

Mogućnost promjene min |

|||||

2. Pregled programa za analizu mrežnog saobraćaja (njuškalo)

Analizator saobraćaja, ili njuškalo, je analizator mrežnog saobraćaja, programski ili hardverski i softverski uređaj dizajniran za presretanje i naknadnu analizu ili samo analizu mrežnog saobraćaja namenjenog drugim čvorovima.

Analiza saobraćaja koji je prošao kroz njuškalo omogućava vam da:

Presretnite svaki nešifrirani (a ponekad i šifrirani) korisnički promet kako biste dobili lozinke i druge informacije.

Locirajte mrežnu grešku ili grešku u konfiguraciji mrežnog agenta (sistemski administratori često koriste njuške u tu svrhu).

Budući da se u „klasičnom“ snifferu analiza prometa obavlja ručno, koristeći samo najjednostavnije alate za automatizaciju (analiza protokola, obnavljanje TCP toka), pogodna je za analizu samo malih količina.

1) Wireshark(ranije Ethereal).

Program za analizu saobraćaja za Ethernet računarske mreže i neki drugi. Ima grafičko korisničko sučelje. Wireshark je aplikacija koja "zna" strukturu širokog spektra mrežnih protokola i stoga vam omogućava da raščlanite mrežni paket, prikazujući značenje svakog polja protokola na bilo kojoj razini. Pošto se pcap koristi za hvatanje paketa, moguće je hvatanje podataka samo sa mreža koje podržava ova biblioteka. Međutim, Wireshark može upravljati raznim formatima ulaznih podataka, tako da možete otvoriti datoteke s podacima snimljene drugim programima, proširujući svoje mogućnosti snimanja.

2) IrisMrežaSaobraćajAnalyzer.

Pored standardnih funkcija prikupljanja, filtriranja i traženja paketa, kao i generisanja izveštaja, program nudi jedinstvene mogućnosti za rekonstrukciju podataka. Iris Analizator mrežnog saobraćaja pomaže u detaljnoj reprodukciji korisničkih sesija s različitim web resursima, pa čak i omogućava vam da simulirate slanje lozinki za pristup sigurnim web serverima pomoću kolačića. Jedinstvena tehnologija rekonstrukcije podataka implementirana u modulu za dešifriranje pretvara stotine prikupljenih binarnih mrežnih paketa u poznate mejlove, web stranice, ICQ poruke, itd. eEye Iris vam omogućava da vidite nešifrirane poruke iz web pošte i programa za razmjenu trenutnih poruka, proširujući mogućnosti postojećih alati za praćenje i reviziju.

Analizator paketa eEye Iris vam omogućava da uhvatite različite detalje napada, kao što su datum i vrijeme, IP adrese i DNS imena računara hakera i žrtve, te korišteni portovi.

3) EthernetInternetsaobraćajaStatistika.

Statistika Ethernet Internet saobraćaja prikazuje količinu primljenih i primljenih podataka (u bajtovima - ukupno i za poslednju sesiju), kao i brzinu veze. Radi jasnoće, prikupljeni podaci se prikazuju u realnom vremenu na grafikonu. Radi bez instalacije, interfejs je ruski i engleski.

Uslužni program za praćenje stepena mrežne aktivnosti - prikazuje količinu primljenih i prihvaćenih podataka, vodeći statistiku za sesiju, dan, sedmicu i mjesec.

4) CommTraffic.

Ovo je mrežni uslužni program za prikupljanje, obradu i prikaz statistike internet prometa putem modema (dial-up) ili namjenske veze. Prilikom nadgledanja segmenta lokalne mreže, CommTraffic prikazuje internet promet za svaki računar u segmentu.

CommTraffic uključuje lako prilagodljivo, korisničko sučelje koje prikazuje statistiku mrežnih performansi u obliku grafikona i brojeva.

tabela 2

|

Postavke/Programi |

Wireshark |

Iris Analizator mrežnog saobraćaja |

Statistika Ethernet saobraćaja |

CommTraffic |

|

Veličina instalacionog fajla |

17,4 MB |

5.04 MB |

651 KB |

7,2 MB |

|

Jezik interfejsa |

engleski |

ruski |

engleski ruski |

ruski |

|

Grafikon brzine |

||||

|

Grafikon saobraćaja |

||||

|

Izvoz/uvoz (format datoteke za izvoz) |

+/– (*.txt, *.px, *.csv, *.psml, *.pdml, *.c) |

–/– |

–/– |

–/– |

|

Pokrenite praćenje na zahtjev |

||||

|

Min -vremenski korak između izvještaja o podacima |

0,001 sek. |

1 sek. |

1 sek. |

1 sek. |

|

Mogućnost promjene min -ti korak između izvještaja o podacima |

Zaključak

Sve u svemu, možemo reći da će većina kućnih korisnika biti zadovoljna mogućnostima koje Bandwidth Monitor Pro pruža. Ako govorimo o najfunkcionalnijem programu za praćenje mrežnog prometa, to je, naravno, BWMeter.

Među pregledanim programima za analizu mrežnog saobraćaja, želio bih istaknuti Wireshark, koji ima više funkcionalnosti.

Cacti monitoring sistem maksimalno zadovoljava povećane zahtjeve koji se postavljaju u slučaju istraživanja mrežnog saobraćaja u naučne svrhe. U budućnosti, autori članka planiraju da koriste ovaj sistem za prikupljanje i preliminarnu analizu saobraćaja u korporativnoj multiservisnoj mreži Odeljenja za komunikacione mreže Harkovskog nacionalnog univerziteta za radio elektroniku.

Bibliografija

Platov V.V., Petrov V.V. Proučavanje samoslične strukture teleprometa u bežičnoj mreži // Radiotehničke bilježnice. M.: OKB MPEI. 2004. br. 3. str. 58-62.

Petrov V.V. Teleprometna struktura i algoritam za osiguranje kvaliteta usluge pod uticajem efekta samosličnosti. Disertacija za naučni stepen kandidata tehničkih nauka, 05.12.13., Moskva, 2004, 199 str.

U nekim slučajevima, analiza mrežnog saobraćaja se koristi za otkrivanje problema u funkcionisanju mrežnog stoga hosta i mrežnih segmenata. Postoje alati koji vam omogućavaju da prikažete (slušate) i analizirate rad mreže na nivou prenesenih okvira, mrežnih paketa, mrežnih veza, datagrama i aplikacijskih protokola.

U zavisnosti od situaciji, za dijagnostiku mogu biti dostupni i promet čvora na kojem se mrežni promet sluša i promet mrežnog segmenta, porta rutera itd.. Napredne mogućnosti presretanja saobraćaja su zasnovane na "promiskuitetni" način rad mrežnog adaptera: svi okviri se obrađuju (a ne samo oni koji su namijenjeni za datu MAC adresu i emitiranje, kao u normalnom radu).

Na Ethernet mreži postoje sljedeće osnovne mogućnosti za slušanje prometa:

- U mreži baziranoj na čvorištu, sav promet u domeni kolizije dostupan je bilo kojoj mrežnoj stanici.

- U mrežama baziranim na mrežnim preklopnicima stanica dostupan je njen promet, kao i sav emitirani promet ovog segmenta.

- Neki upravljani prekidači imaju mogućnost kopiranja prometa sa datog porta na port za nadzor(“zrcaljenje”, praćenje porta).

- Upotreba posebnih sredstava (spojnica) koja su uključena u prekid mrežne veze i prenose konekcioni saobraćaj na poseban port.

- "Trik" sa glavčinom- port komutatora čiji saobraćaj treba da se sluša se uključuje preko čvorišta, takođe povezuje monitorski čvor sa čvorištem (u ovom slučaju, u većini slučajeva, performanse mrežne veze su smanjene).

Postoje programi ( mrežni monitori ili analizatori, njuškalo), koji implementiraju funkciju slušanja mrežnog prometa (uključujući u promiskuitetnom načinu), njegovog prikaza ili upisivanja u datoteku. Dodatno, softver za analizu može filtrirati promet na osnovu pravila, dekodirati (dešifrirati) protokole, čitati statistiku i dijagnosticirati neke probleme.

Bilješka: Dobar izbor osnovnog alata za analizu mrežnog prometa grafičko okruženje je besplatan paket wireshark[43], dostupno za Windows iu spremištima nekih Linux distribucija.

tcpdump uslužni program

Uslužni program za konzolu tcpdump uključen je u većinu Unix sistema i omogućava vam da presretnete i prikažete mrežni saobraćaj [44]. Uslužni program koristi libpcap, prenosivu C/C++ biblioteku za hvatanje mrežnog prometa.

Za instaliranje tcpdump na Debian možete koristiti naredbu:

# apt-get install tcpdump

Za pokretanje ovog uslužnog programa morate imati prava superuser(posebno zbog potrebe da se mrežni adapter stavi u "promiskuitetni" način rada). Općenito, format naredbe je sljedeći:

tcpdump<опции> <фильтр-выражение>

Za izlaz iz konzole opis zaglavlja(dešifrirani podaci) presretnutih paketa, morate navesti sučelje za analizu prometa (opcija -i):

# tcpdump -i eth0

Možete onemogućiti konverziju IP adresa u imena domena (pošto veliki obim prometa stvara veliki broj zahtjeva prema DNS serveru) - opcija -n:

# tcpdump -n -i eth0

Za izlaz podataka na nivou veze (na primjer, mac adrese, itd.) koristite opciju -e:

# tcpdump -en -i eth0

Ispis dodatnih informacija (npr. TTL, IP opcije) - opcija -v:

# tcpdump -ven -i eth0

Povećanje veličine uhvaćenih paketa (više od 68 bajtova prema zadanim postavkama) - opcija -s koja ukazuje na veličinu (-s 0 - hvatanje cijelih paketa):

Upisivanje u datoteku (direktno paketi - "dump") - opcija -w koja označava naziv datoteke:

# tcpdump -w traf.dump

Čitanje paketa iz datoteke - opcija - r navodeći naziv datoteke:

# tcpdump -r traf.dump

Podrazumevano, tcpdump radi u promiskuitetnom modu. Prekidač -p govori tcpdump-u da presretne samo promet koji je namijenjen tom hostu.

Za više informacija o prekidačima i formatu tcpdump filtera, pogledajte referentni priručnik (man tcpdump).

Analiza saobraćaja na nivou mrežnog interfejsa i nivou mreže koristeći tcpdump

Za dodjelu Ethernet okvira koriste se sljedeće tcpdump konstrukcije (opći pogled):

tcpdump eter ( src | dst | host ) MAC_ADDRESS

gdje je src izvorna MAC adresa, dst- odredišna MAC adresa, host - src ili dst, kao i za isticanje emitovanog saobraćaja.

Sniffing paketa je kolokvijalni izraz koji se odnosi na umjetnost analize mrežnog prometa. Suprotno popularnom mišljenju, stvari poput e-pošte i web stranica ne putuju internetom u jednom komadu. Oni su razbijeni na hiljade malih paketa podataka i tako se šalju preko interneta. U ovom članku ćemo pogledati najbolje besplatne mrežne analizatore i njuškare paketa.

Postoji mnogo uslužnih programa koji prikupljaju mrežni promet, a većina njih koristi pcap (na sistemima sličnim Unixu) ili libcap (na Windowsima) kao svoju jezgru. Drugi tip uslužnog programa pomaže u analizi ovih podataka, jer čak i mala količina saobraćaja može generirati hiljade paketa kojima je teško navigirati. Gotovo svi ovi uslužni programi se malo razlikuju jedni od drugih u prikupljanju podataka, a glavne razlike su u načinu na koji analiziraju podatke.

Analiza mrežnog prometa zahtijeva razumijevanje kako mreža funkcionira. Ne postoji alat koji bi magično mogao zamijeniti znanje analitičara o osnovama mreže, kao što je TCP "trosmjerno rukovanje" koje se koristi za iniciranje veze između dva uređaja. Analitičari takođe moraju imati izvesno razumevanje tipova mrežnog saobraćaja na mreži koja normalno funkcioniše, kao što su ARP i DHCP. Ovo znanje je važno jer će vam analitički alati jednostavno pokazati šta od njih tražite. Na vama je da odlučite šta ćete tražiti. Ako ne znate kako vaša mreža obično izgleda, može biti teško znati da ste pronašli ono što vam treba u masi paketa koje ste prikupili.

Najbolji njuškari paketa i mrežni analizatori

Industrijski alati

Počnimo od vrha, a zatim se spustimo do osnova. Ako imate posla sa mrežom na nivou preduzeća, trebaće vam veliki pištolj. Iako skoro sve koristi tcpdump u svojoj srži (više o tome kasnije), alati za preduzeća mogu riješiti određene složene probleme, kao što je korelacija prometa s više servera, pružanje inteligentnih upita za identifikaciju problema, upozoravanje na iznimke i kreiranje dobrih grafikona, koji je ono što šefovi uvek zahtevaju.

Alati na nivou preduzeća su obično usmereni na strujanje mrežnog saobraćaja, a ne na procenu sadržaja paketa. Pod ovim mislim da je glavni fokus većine sistemskih administratora u preduzeću da osiguraju da mreža nema uskih grla u performansama. Kada se pojave takva uska grla, cilj je obično utvrditi da li je problem uzrokovan mrežom ili aplikacijom na mreži. S druge strane, ovi alati obično mogu podnijeti toliki promet da mogu pomoći u predviđanju kada će mrežni segment biti potpuno učitan, što je kritična tačka u upravljanju propusnošću mreže.

Ovo je veoma veliki skup alata za IT upravljanje. U ovom članku, pomoćni program za duboku inspekciju i analizu paketa, koji je njegova komponenta, je prikladniji. Prikupljanje mrežnog saobraćaja je prilično jednostavno. Sa alatima kao što je WireShark, osnovna analiza takođe nije problem. Ali situacija nije uvijek potpuno jasna. Na veoma prometnoj mreži može biti teško odrediti čak i vrlo jednostavne stvari, kao što su:

Koja aplikacija na mreži generira ovaj promet?

- ako je aplikacija poznata (recimo web pretraživač), gdje njeni korisnici provode većinu vremena?

- koje veze su najduže i preopterećuju mrežu?

Većina mrežnih uređaja koristi metapodatke svakog paketa kako bi osigurali da paket ide tamo gdje treba. Sadržaj paketa je nepoznat mrežnom uređaju. Druga stvar je duboka inspekcija paketa; to znači da se provjerava stvarni sadržaj paketa. Na ovaj način se mogu otkriti kritične mrežne informacije koje se ne mogu prikupiti iz metapodataka. Alati poput onih koje pruža SolarWinds mogu pružiti značajnije podatke od pukog protoka saobraćaja.

Ostale tehnologije za upravljanje mrežama koje zahtijevaju veliku količinu podataka uključuju NetFlow i sFlow. Svaki ima svoje vrline i mane,

Možete saznati više o NetFlow i sFlow.

Analiza mreže općenito je napredna tema koja se temelji kako na stečenom znanju tako i na praktičnom radnom iskustvu. Možete obučiti osobu da ima detaljno znanje o mrežnim paketima, ali osim ako ta osoba nema znanje o samoj mreži i iskustvo u identifikaciji anomalija, neće dobro proći. Alati opisani u ovom članku trebali bi koristiti iskusni mrežni administratori koji znaju što žele, ali nisu sigurni koji je uslužni program najbolji. Mogu ih koristiti i manje iskusni sistemski administratori kako bi stekli svakodnevno iskustvo umrežavanja.

Osnove

Glavni alat za prikupljanje mrežnog saobraćaja je

To je aplikacija otvorenog koda koja se instalira na gotovo sve operativne sisteme slične Unixu. Tcpdump je odličan uslužni program za prikupljanje podataka koji ima vrlo sofisticiran jezik za filtriranje. Važno je znati kako filtrirati podatke kada ih prikupljate kako biste na kraju dobili normalan skup podataka za analizu. Snimanje svih podataka sa mrežnog uređaja, čak i na umjereno zauzetoj mreži, može generirati previše podataka koje je vrlo teško analizirati.

U nekim retkim slučajevima biće dovoljno da odštampate tcpdump snimljene podatke direktno na ekran da pronađete ono što vam je potrebno. Na primjer, dok sam pisao ovaj članak, prikupio sam promet i primijetio da moja mašina šalje promet na IP adresu koju nisam znao. Ispostavilo se da je moja mašina slala podatke na Google IP adresu 172.217.11.142. Pošto nisam imao Google proizvode i Gmail nije bio otvoren, nisam znao zašto se to dešava. Provjerio sam svoj sistem i našao sljedeće:

[ ~ ]$ ps -ef | grep google korisnik 1985 1881 0 10:16 ? 00:00:00 /opt/google/chrome/chrome --type=service

Ispostavilo se da čak i kada Chrome ne radi, ostaje da radi kao usluga. Ne bih ovo primijetio bez analize paketa. Snimio sam još nekoliko paketa podataka, ali ovog puta sam dao tcpdump zadatak da zapiše podatke u datoteku, koju sam zatim otvorio u Wiresharku (više o tome kasnije). Ovo su unosi:

Tcpdump je omiljeni alat sistemskih administratora jer je uslužni program komandne linije. Za pokretanje tcpdump nije potreban GUI. Za proizvodne servere, grafički interfejs je prilično štetan, jer troši sistemske resurse, pa su programi komandne linije poželjniji. Kao i mnogi moderni uslužni programi, tcpdump ima veoma bogat i složen jezik za koji je potrebno neko vreme da se savlada. Nekoliko vrlo osnovnih naredbi uključuje odabir mrežnog sučelja za prikupljanje podataka i zapisivanje tih podataka u datoteku kako bi se mogli izvesti za analizu negdje drugdje. Za to se koriste prekidači -i i -w.

# tcpdump -i eth0 -w tcpdump_packets tcpdump: slušanje na eth0, tip veze EN10MB (Ethernet), veličina snimanja 262144 bajta ^C51 paketi uhvaćeni

Ova komanda kreira datoteku sa snimljenim podacima:

datoteka tcpdump_packets tcpdump_packets: tcpdump datoteka za snimanje (little-endian) - verzija 2.4 (Ethernet, dužina snimanja 262144)

Standard za takve datoteke je pcap format. To nije tekst, pa se može analizirati samo pomoću programa koji razumiju ovaj format.

3.Windump

Većina korisnih programa otvorenog koda na kraju se kloniraju u druge operativne sisteme. Kada se to dogodi, kaže se da je aplikacija migrirana. Windump je port za tcpdump i ponaša se na vrlo sličan način.

Najznačajnija razlika između Windump-a i tcpdump-a je u tome što je Windump-u potrebna Winpcap biblioteka instalirana prije nego što se Windump pokrene. Iako Windump i Winpcap obezbjeđuje isti održavač, oni se moraju zasebno preuzeti.

Winpcap je biblioteka koja mora biti unaprijed instalirana. Ali Windump je exe datoteka koju ne treba instalirati, tako da je možete jednostavno pokrenuti. Ovo je nešto što treba imati na umu ako koristite Windows mrežu. Ne morate instalirati Windump na svaku mašinu jer možete samo da ga kopirate po potrebi, ali će vam trebati Winpcap da podržava Windup.

Kao i kod tcpdump-a, Windump može prikazati mrežne podatke za analizu, filtrirati ih na isti način, i također zapisati podatke u pcap datoteku za kasniju analizu.

4. Wireshark

Wireshark je sljedeći najpoznatiji alat u okviru alata sistem administratora. Ne samo da vam omogućava da snimite podatke, već pruža i neke napredne alate za analizu. Uz to, Wireshark je otvorenog koda i portiran je na skoro sve postojeće serverske operativne sisteme. Pod nazivom Etheral, Wireshark sada radi svuda, uključujući i kao samostalna, prenosiva aplikacija.

Ako analizirate promet na serveru s GUI, Wireshark može učiniti sve umjesto vas. Može prikupljati podatke i onda sve to analizirati tamo. Međutim, GUI su rijetki na serverima, tako da možete prikupljati mrežne podatke na daljinu, a zatim ispitati rezultirajuću pcap datoteku u Wiresharku na vašem računalu.

Kada prvi put pokrenete Wireshark, možete ili učitati postojeću pcap datoteku ili pokrenuti snimanje prometa. U potonjem slučaju, možete dodatno postaviti filtere kako biste smanjili količinu prikupljenih podataka. Ako ne navedete filter, Wireshark će jednostavno prikupiti sve mrežne podatke iz odabranog interfejsa.

Jedna od najkorisnijih karakteristika Wiresharka je mogućnost praćenja streama. Najbolje je zamisliti konac kao lanac. Na snimku ekrana ispod možemo vidjeti dosta snimljenih podataka, ali ono što me najviše zanima je Google-ova IP adresa. Mogu kliknuti desnim tasterom miša i pratiti TCP tok da vidim cijeli lanac.

Ako je promet uhvaćen na drugom računaru, možete uvesti PCAP datoteku koristeći Wireshark File -> Open dijalog. Za uvezene datoteke dostupni su isti filteri i alati kao i za snimljene mrežne podatke.

5.tshark

Tshark je vrlo korisna veza između tcpdump-a i Wiresharka. Tcpdump je superioran u prikupljanju podataka i može hirurški izvući samo podatke koji su vam potrebni, međutim njegove mogućnosti analize podataka su vrlo ograničene. Wireshark je odličan i za snimanje i za analizu, ali ima težak korisnički interfejs i ne može se koristiti na serverima bez GUI. Probajte tshark, radi na komandnoj liniji.

Tshark koristi ista pravila filtriranja kao i Wireshark, što ne bi trebalo biti iznenađujuće jer su u suštini isti proizvod. Naredba ispod samo govori tsharku da uhvati odredišnu IP adresu, kao i neka druga polja od interesa iz HTTP dijela paketa.

# tshark -i eth0 -Y http.request -T polja -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/201001 /57.0 /images/title.png 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/styles/phoenix.css 172.20.20.css 172.20.6 Linux; rv:57.0) Gecko/20100101 Firefox/57.0 /images/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20.0.122 Mozilla/5.0 (X11; X11; Linux 1) Gerv: 0 Firefox x86_574; 0 /57.0 /images/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/images/title.png 172.20.0 Linux (Xilla 1 Moz.1); x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /favicon.ico 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.

Ako želite da zapišete promet u datoteku, koristite opciju -W da to učinite, a zatim prekidač -r (čitanje) da biste je pročitali.

Prvo snimanje:

# tshark -i eth0 -w tshark_packets Hvatanje na "eth0" 102 ^C

Pročitajte je ovdje ili premjestite na drugo mjesto radi analize.

# tshark -r tshark_packets -Y http.request -T polja -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/2010 /57.0 /kontakt 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /rezervacije/ 172.20.0.122 Mozilla/5.0 (X81 Gerv_60) 0101 Firefox / 57.0 /reservations/styles/styles.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/code/jquery_lightbox/jquery_lightbox/jquery.jquery.6. js 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/styles/index.css 172.20.0.122 Mozilla/5.0; 2010 0101 Firefox/57.0 /res/images/title.png

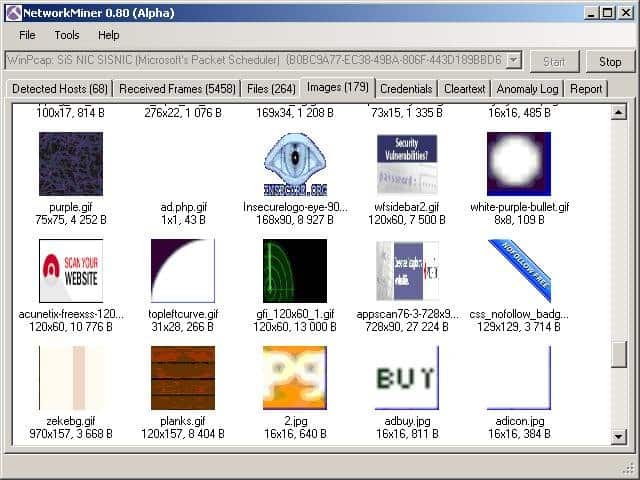

Ovo je vrlo zanimljiv alat koji više spada u kategoriju alata za mrežnu forenzičku analizu, a ne samo u njuške. Polje forenzike obično se bavi istragama i prikupljanjem dokaza, a Network Miner ovaj posao radi sasvim dobro. Baš kao što wireshark može pratiti TCP tok kako bi rekonstruirao cijeli lanac prijenosa paketa, Network Miner može pratiti stream kako bi povratio datoteke koje su prebačene preko mreže.

Network Miner se može strateški postaviti na mrežu kako bi mogao promatrati i prikupljati promet koji vas zanima u realnom vremenu. Neće generirati vlastiti promet na mreži, tako da će djelovati prikriveno.

Network Miner može raditi i van mreže. Možete koristiti tcpdump za prikupljanje paketa na mrežnoj tački od interesa, a zatim uvesti PCAP datoteke u Network Miner. Zatim možete pokušati oporaviti sve datoteke ili certifikate pronađene u snimljenoj datoteci.

Network Miner je napravljen za Windows, ali uz Mono može se pokrenuti na bilo kojem OS-u koji podržava Mono platformu, kao što su Linux i MacOS.

Postoji besplatna verzija, početni nivo, ali sa pristojnim skupom funkcija. Ako su vam potrebne dodatne funkcije kao što su geolokacija i prilagođene skripte, morat ćete kupiti profesionalnu licencu.

7. Fiddler (HTTP)

Tehnički nije uslužni program za hvatanje mrežnih paketa, ali je toliko nevjerovatno koristan da se svrstava na ovu listu. Za razliku od ostalih ovdje navedenih alata, koji su dizajnirani da hvataju mrežni promet iz bilo kojeg izvora, Fiddler je više alat za otklanjanje grešaka. Snima HTTP promet. Iako mnogi pretraživači već imaju ovu mogućnost u svojim programskim alatima, Fiddler nije ograničen na promet pretraživača. Fiddler može uhvatiti bilo koji HTTP promet na računaru, uključujući ne-web aplikacije.

Mnoge desktop aplikacije koriste HTTP za povezivanje s web uslugama, a osim Fiddlera, jedini način da se takav promet uhvati za analizu je korištenje alata kao što su tcpdump ili Wireshark. Međutim, oni rade na nivou paketa, tako da analiza zahtijeva rekonstrukciju ovih paketa u HTTP tokove. Jednostavno istraživanje može biti puno posla i tu dolazi Fiddler. Fiddler će vam pomoći da otkrijete kolačiće, certifikate i druge korisne podatke koje šalju aplikacije.

Fiddler je besplatan i, kao i Network Miner, može se pokrenuti u mono na skoro svakom operativnom sistemu.

8. Capsa

Capsa mrežni analizator ima nekoliko izdanja, od kojih svako ima različite mogućnosti. Na prvom nivou, Capsa je besplatna i u suštini vam omogućava da jednostavno uhvatite pakete i izvršite osnovnu grafičku analizu na njima. Kontrolna tabla je jedinstvena i može pomoći neiskusnom administratoru sistema da brzo identifikuje probleme sa mrežom. Besplatni nivo je za ljude koji žele da nauče više o paketima i izgrade svoje veštine analize.

Besplatna verzija omogućava praćenje preko 300 protokola, pogodna je za praćenje e-pošte kao i za pohranjivanje sadržaja e-pošte, a podržava i okidače koji se mogu koristiti za pokretanje upozorenja kada se dogode određene situacije. U tom smislu, Capsa se u određenoj mjeri može koristiti kao alat za podršku.

Capsa je dostupna samo za Windows 2008/Vista/7/8 i 10.

Zaključak

Lako je razumjeti kako administrator sistema može kreirati infrastrukturu za praćenje mreže koristeći alate koje smo opisali. Tcpdump ili Windump se mogu instalirati na svim serverima. Planer, kao što je cron ili Windows planer, započinje sesiju prikupljanja paketa u pravo vrijeme i upisuje prikupljene podatke u pcap datoteku. Administrator sistema zatim može prenijeti ove pakete na centralnu mašinu i analizirati ih koristeći wireshark. Ako je mreža prevelika za ovo, dostupni su alati za preduzeća, kao što je SolarWinds, koji pretvaraju sve mrežne pakete u skup podataka kojim se može upravljati.

Ministarstvo obrazovanja i nauke Ruske Federacije

Državna obrazovna ustanova "Državni politehnički univerzitet Sankt Peterburga"

Čeboksarski institut za ekonomiju i menadžment (ogranak)

Departman za višu matematiku i informacione tehnologije

SAŽETAK

na predmetu „Informaciona bezbednost“.

na temu: “Analizatori mreže”

Završeno

Student 4. godine, plata 080502-51M

smer "menadžment"

u mašinskom preduzeću"

Pavlov K.V.

Provjereno

Učitelju

Čeboksari 2011

UVOD

Ethernet mreže su stekle ogromnu popularnost zbog svoje dobre propusnosti, lakoće instalacije i razumnih troškova instaliranja mrežne opreme.

Međutim, Ethernet tehnologija nije bez značajnih nedostataka. Glavna je nesigurnost prenesenih informacija. Računari povezani na Ethernet mrežu mogu presresti informacije upućene svojim susjedima. Razlog za to je takozvani mehanizam za emitiranje poruka usvojen u Ethernet mrežama.

Povezivanje računara u mrežu razbija stare aksiome sigurnosti informacija. Na primjer, o statičkoj sigurnosti. Ranije je sistemski administrator mogao da otkrije i popravi sistemski administrator instaliranjem odgovarajućeg ažuriranja, koji je mogao da proveri funkcionalnost instalirane „zakrpe“ samo nekoliko nedelja ili meseci kasnije. Međutim, ovu „zakrpu“ je korisnik mogao ukloniti slučajno ili tokom rada, ili drugi administrator prilikom instaliranja novih komponenti. Sve se mijenja, a sada se informacione tehnologije mijenjaju tako brzo da statički sigurnosni mehanizmi više ne pružaju potpunu sigurnost sistema.

Do nedavno, glavni mehanizam za zaštitu korporativnih mreža bili su zaštitni zidovi. Međutim, zaštitni zidovi dizajnirani da zaštite informacijske resurse organizacije često se i sami pokažu kao ranjivi. To se dešava jer sistemski administratori prave toliko pojednostavljenja u pristupnom sistemu da na kraju kameni zid sigurnosnog sistema postaje pun rupa, poput sita. Zaštita zaštitnog zida (firewall) možda nije praktična za poslovne mreže s velikim prometom jer upotreba više zaštitnih zidova može značajno utjecati na performanse mreže. U nekim slučajevima, bolje je „ostaviti vrata širom otvorena“ i fokusirati se na metode za otkrivanje i reagovanje na upad u mrežu.

Za stalno (24 sata dnevno, 7 dana u nedelji, 365 dana u godini) praćenje korporativne mreže radi otkrivanja napada, dizajnirani su „aktivni” sistemi zaštite – sistemi za detekciju napada. Ovi sistemi otkrivaju napade na korporativne mrežne čvorove i odgovaraju na njih na način koji odredi administrator sigurnosti. Na primjer, prekidaju vezu sa napadačkim čvorom, obavještavaju administratora ili unose informacije o napadu u dnevnike.

1. ANALIZATORI MREŽE

1.1 IP - ALERT 1 ILI PRVI MREŽNI MONITOR

Prvo, trebalo bi da kažemo nekoliko reči o lokalnom emitovanju. U Ethernet mreži, računari povezani na nju obično dele isti kabl, koji služi kao medij za slanje poruka između njih.

Svako ko želi da prenese poruku preko zajedničkog kanala mora prvo da se uveri da je ovaj kanal slobodan u datom trenutku. Nakon što započne prenos, računar sluša noseću frekvenciju signala, određujući da li je signal izobličen kao rezultat kolizije sa drugim računarima koji istovremeno prenose svoje podatke. Ako dođe do sudara, prenos se prekida i računar „utihne“ na određeno vreme kako bi nešto kasnije pokušao da ponovi prenos. Ako računar spojen na Ethernet mrežu ne prenosi ništa sam, on ipak nastavlja da "sluša" sve poruke koje preko mreže prenose susjedni računari. Uočivši svoju mrežnu adresu u zaglavlju dolaznog podatka, kompjuter kopira ovaj dio u svoju lokalnu memoriju.

Postoje dva glavna načina za povezivanje računara na Ethernet mrežu. U prvom slučaju, računari su povezani pomoću koaksijalnog kabla. Ovaj kabl se polaže od računara do računara, povezuje se na mrežne adaptere sa konektorom u obliku slova T i završava na krajevima BNC terminatorima. Ova topologija se u profesionalnom jeziku naziva Ethernet 10Base2 mreža. Međutim, može se nazvati i mrežom u kojoj „svi svakoga čuju“. Svaki računar povezan na mrežu može presresti podatke koje drugi računar šalje preko te mreže. U drugom slučaju, svaki računar je povezan kablom upredene parice na poseban port centralnog komutacionog uređaja - čvorište ili prekidač. U takvim mrežama, zvanim Ethernet lOBaseT mreže, računari su podijeljeni u grupe koje se nazivaju kolizioni domeni. Kolizione domene definiraju portovi čvorišta ili komutatora koji su povezani na zajedničku magistralu. Kao rezultat toga, kolizije se ne dešavaju između svih računara na mreži. i odvojeno - između onih od njih koji su dio istog kolizionog domena, što povećava propusnost mreže u cjelini.

Nedavno su se u velikim mrežama počeli pojavljivati novi tipovi prekidača koji ne koriste emitiranje i ne zatvaraju grupe portova jedni s drugima. Umjesto toga, svi podaci koji se šalju preko mreže se spremaju u memoriju i šalju što je prije moguće. Međutim, još uvijek postoji dosta takvih mreža - ne više od 5% od ukupnog broja mreža tipa Ethernet.

Dakle, algoritam za prijenos podataka usvojen u velikoj većini Ethernet mreža zahtijeva da svaki računar povezan na mrežu kontinuirano „sluša“ sav mrežni promet bez izuzetka. Algoritmi pristupa koje su neki predlagali, a u kojima bi računari bili isključeni iz mreže dok bi prenosili „tuđe“ poruke, ostali su nerealizovani zbog prevelike složenosti, visoke cene implementacije i niske efikasnosti.

Šta je IPAlert-1 i odakle je došao? Nekada su praktična i teorijska istraživanja autora iz oblasti proučavanja mrežne sigurnosti dovela do sljedeće ideje: na Internetu, kao i u drugim mrežama (npr. Novell NetWare, Windows NT), postojao je ozbiljan nedostatak sigurnosnog softvera koji bi kompleks kontrolu (monitoring) na nivou veze cjelokupnog toka informacija koje se prenose preko mreže u cilju otkrivanja svih vrsta udaljenih utjecaja opisanih u literaturi. Studija tržišta softvera za sigurnost mreže na Internetu otkrila je da takvi sveobuhvatni alati za daljinsko otkrivanje napada nisu postojali, a oni koji su postojali dizajnirani su za otkrivanje jedne specifične vrste napada (na primjer, ICMP Redirect ili ARP). Stoga je započet razvoj alata za praćenje segmenta IP mreže, namijenjenog korištenju na Internetu i koji je dobio sljedeći naziv: IP Alert-1 mrežni sigurnosni monitor.

Glavni zadatak ovog alata, koji programski analizira mrežni promet u prijenosnom kanalu, nije da odbije udaljene napade izvedene preko komunikacijskog kanala, već da ih otkrije i evidentira (održavanje revizorske datoteke s logovanjem u obliku prikladnom za naknadne vizualne analiza svih događaja povezanih s daljinskim napadima na dati segment mreže) i odmah upozoravanje sigurnosnog administratora ako se otkrije daljinski napad. Glavni zadatak IP Alert-1 mrežnog sigurnosnog monitora je praćenje sigurnosti odgovarajućeg internet segmenta.

IP Alert-1 mrežni sigurnosni monitor ima sljedeću funkcionalnost i omogućava, kroz analizu mreže, da otkrije sljedeće udaljene napade na segment mreže koji kontrolira:

1. Praćenje korespondencije IP i Ethernet adresa u paketima koje prenose hostovi koji se nalaze unutar kontrolisanog segmenta mreže.

Na IP Alert-1 hostu, administrator sigurnosti kreira statičku ARP tabelu, u koju unosi informacije o odgovarajućim IP i Ethernet adresama hostova koji se nalaze unutar kontrolisanog segmenta mreže.

Ova funkcija vam omogućava da otkrijete neovlaštenu promjenu IP adrese ili njenu zamjenu (tzv. IP lažiranje, lažiranje, IP-spoofing (jarg)).

2. Nadgledanje ispravne upotrebe mehanizma udaljenog ARP pretraživanja. Ova funkcija vam omogućava da otkrijete daljinski lažni ARP napad koristeći statičku ARP tablicu.

3. Nadgledanje ispravne upotrebe mehanizma udaljene DNS pretrage. Ova funkcija vam omogućava da identifikujete sve moguće vrste daljinskih napada na DNS uslugu

4. Praćenje ispravnosti pokušaja daljinskog povezivanja analizom poslanih zahtjeva. Ova funkcija vam omogućava da otkrijete, prvo, pokušaj da se istraži zakon promjene početne vrijednosti identifikatora TCP veze - ISN, drugo, daljinski napad uskraćivanja usluge koji se izvodi prelivanjem reda zahtjeva za povezivanje, i treće, usmjereni "oluja" lažnih zahtjeva za povezivanje (i TCP i UDP), što također dovodi do uskraćivanja usluge.

Dakle, IP Alert-1 mrežni sigurnosni monitor vam omogućava da otkrijete, obavijestite i snimite većinu vrsta udaljenih napada. Međutim, ovaj program ni na koji način nije konkurent Firewall sistemima. IP Alert-1, koristeći karakteristike daljinskih napada na Internetu, služi kao neophodan dodatak - inače, neuporedivo jeftiniji - Firewall sistemima. Bez sigurnosnog monitora, većina pokušaja pokretanja daljinskih napada na vaš mrežni segment ostat će skrivena od vaših očiju. Nijedan od poznatih zaštitnih zidova nije uključen u tako inteligentnu analizu poruka koje prolaze kroz mrežu kako bi identificirao različite vrste udaljenih napada, ograničavajući se, u najboljem slučaju, na vođenje dnevnika koji bilježi informacije o pokušajima pogađanja lozinke, skeniranju portova i skeniranju mreže uz korištenje poznatih programa za daljinsko pretraživanje. Stoga, ako administrator IP mreže ne želi da ostane ravnodušan i da se zadovolji ulogom jednostavnog statističara tokom daljinskih napada na svoju mrežu, onda je preporučljivo da koristi IP Alert-1 monitor mrežne sigurnosti.

tcpdump

Glavni alat za skoro sve kolekcije mrežnog saobraćaja je tcpdump. To je aplikacija otvorenog koda koja se instalira na gotovo sve operativne sisteme slične Unixu. Tcpdump je odličan alat za prikupljanje podataka i dolazi s vrlo moćnim mehanizmom za filtriranje. Važno je znati kako filtrirati podatke tokom prikupljanja da biste dobili dio podataka kojim se može upravljati za analizu. Snimanje svih podataka sa mrežnog uređaja, čak i na umjereno zauzetoj mreži, može stvoriti previše podataka za jednostavnu analizu.

U nekim rijetkim slučajevima, tcpdump može poslati izlaz direktno na vaš ekran, a to može biti dovoljno da pronađete ono što tražite. Na primjer, tokom pisanja članka uhvaćen je dio prometa i primjećeno je da mašina šalje promet na nepoznatu IP adresu. Ispostavilo se da je mašina slala podatke na Google IP adresu 172.217.11.142. Budući da nijedan Googleov proizvod nije lansiran, postavilo se pitanje zašto se to dešava.

Provjera sistema je pokazala sljedeće:

[ ~ ]$ ps -ef | grep googleOstavite svoj komentar!