PRZEGLĄD PROGRAMÓW ANALIZY I MONITOROWANIA RUCHU W SIECI

sztuczna inteligencja KOSTROMITSKI, dr. technologia Nauki, V.S. WIERTARKA

Wstęp

Monitorowanie ruchu jest niezbędne do skutecznego zarządzania siecią. Jest źródłem informacji o funkcjonowaniu aplikacji korporacyjnych, która jest brana pod uwagę przy alokacji środków, planowaniu mocy obliczeniowej, identyfikacji i lokalizacji awarii oraz rozwiązywaniu problemów związanych z bezpieczeństwem.

W nieodległej przeszłości monitorowanie ruchu było stosunkowo prostym zadaniem. Z reguły komputery łączone były w sieć w oparciu o topologię magistrali, czyli posiadały współdzielone medium transmisyjne. Umożliwiło to podłączenie do sieci jednego urządzenia, za pomocą którego można było monitorować cały ruch. Jednak zapotrzebowanie na zwiększoną przepustowość sieci i rozwój technologii przełączania pakietów, które spowodowały spadek cen przełączników i routerów, doprowadziły do szybkiego przejścia od mediów współdzielonych do topologii o dużej segmentacji. Ogólny ruch nie jest już widoczny z jednego punktu. Aby uzyskać pełny obraz, musisz monitorować każdy port. Korzystanie z połączeń punkt-punkt sprawia, że podłączanie urządzeń jest niewygodne i wymaga zbyt wielu urządzeń do nasłuchiwania wszystkich portów, co staje się zadaniem zbyt kosztownym. Ponadto same przełączniki i routery mają złożoną architekturę, a prędkość przetwarzania i transmisji pakietów staje się ważnym czynnikiem określającym wydajność sieci.

Jednym z aktualnych zadań naukowych jest analiza (i dalsze przewidywanie) samopodobnej struktury ruchu w nowoczesnych sieciach wielousługowych. Aby rozwiązać ten problem, konieczne jest zbieranie, a następnie analizowanie różnych statystyk (prędkość, ilość przesyłanych danych itp.) w istniejących sieciach. Gromadzenie takich statystyk w takiej czy innej formie jest możliwe przy użyciu różnych narzędzi programowych. Istnieje jednak zestaw dodatkowych parametrów i ustawień, które okazują się bardzo istotne przy korzystaniu z różnych narzędzi w praktyce.

Różni badacze używają różnych programów do monitorowania ruchu sieciowego. Na przykład w , badacze wykorzystali program - analizator (sniffer) ruchu sieciowego Ethreal (Wireshark).

W recenzji uwzględniono bezpłatne wersje programów dostępnych na , , .

1. Przegląd programów monitorujących ruch sieciowy

Przejrzeliśmy około dziesięciu programów do analizowania ruchu (snifferów) i kilkanaście programów do monitorowania ruchu sieciowego, spośród których wybraliśmy cztery, naszym zdaniem najciekawsze i przedstawiamy przegląd ich głównych możliwości.

1) BME Ekstremalne(ryc. 1).

To nowa nazwa znanego programu Bandwidth Monitor. Wcześniej program był dystrybuowany bezpłatnie, obecnie ma trzy wersje, z czego tylko podstawowa jest darmowa. Ta wersja nie zapewnia żadnych innych funkcji poza samym monitorowaniem ruchu, więc trudno ją uznać za konkurencję dla innych programów. Domyślnie BMExtreme monitoruje zarówno ruch internetowy, jak i ruch w sieci lokalnej, ale w razie potrzeby monitorowanie w sieci LAN można wyłączyć.

Ryż. 1

2) BWMeter(ryc. 2).

Program ten ma nie jedno, ale dwa okna śledzenia ruchu: jedno wyświetla aktywność w Internecie, a drugie w sieci lokalnej.

Ryż. 2

Program posiada elastyczne ustawienia monitorowania ruchu. Za jego pomocą możesz określić, czy chcesz monitorować odbiór i transmisję danych w Internecie tylko z tego komputera, czy ze wszystkich komputerów podłączonych do sieci lokalnej, ustawić zakres adresów IP, portów i protokołów, dla których monitorowanie będzie lub nie zostanie wykonany. Ponadto możesz wyłączyć śledzenie ruchu w określonych godzinach lub dniach. Administratorzy systemów z pewnością docenią możliwość dystrybucji ruchu pomiędzy komputerami w sieci lokalnej. W ten sposób dla każdego komputera możesz ustawić maksymalną prędkość odbierania i przesyłania danych, a także zabronić aktywności sieciowej jednym kliknięciem.

Pomimo bardzo miniaturowych rozmiarów program ma ogromną różnorodność możliwości, z których niektóre można przedstawić w następujący sposób:

Monitorowanie dowolnych interfejsów sieciowych i ruchu sieciowego.

Potężny system filtrów, który pozwala oszacować wielkość dowolnej części ruchu - do określonej witryny w określonym kierunku lub ruchu z każdej maszyny w sieci lokalnej o określonej porze dnia.

Nieograniczona liczba konfigurowalnych wykresów aktywności połączeń sieciowych w oparciu o wybrane filtry.

Kontroluj (ograniczaj, wstrzymuj) przepływ ruchu na dowolnym z filtrów.

Wygodny system statystyk (od godziny do roku) z funkcją eksportu.

Możliwość przeglądania statystyk zdalnych komputerów za pomocą BWMeter.

Elastyczny system alertów i powiadomień po osiągnięciu określonego zdarzenia.

Maksymalne możliwości personalizacji, m.in. wygląd.

Możliwość uruchomienia jako usługa.

3) Monitor przepustowości Pro(ryc. 3).

Jego twórcy poświęcili dużo uwagi skonfigurowaniu okna monitorowania ruchu. Po pierwsze, możesz określić, jakie informacje program będzie stale wyświetlał na ekranie. Może to być ilość danych odebranych i przesłanych (zarówno osobno, jak i łącznie) na dzień dzisiejszy i za dowolny określony okres czasu, średnia, bieżąca i maksymalna prędkość połączenia. Jeśli masz zainstalowanych wiele kart sieciowych, możesz monitorować statystyki dla każdej z nich oddzielnie. Jednocześnie w oknie monitorowania mogą być wyświetlane także niezbędne informacje dla każdej karty sieciowej.

Ryż. 3

Osobno warto wspomnieć o systemie powiadomień, który jest tutaj wdrożony z dużym sukcesem. Możesz ustawić zachowanie programu po spełnieniu określonych warunków, którymi może być przesyłanie określonej ilości danych w określonym czasie, osiągnięcie maksymalnej prędkości pobierania, zmiana szybkości połączenia itp. Jeżeli na serwerze pracuje kilku użytkowników komputerze i musisz monitorować ogólny ruch, program można uruchomić jako usługę. W takim przypadku Bandwidth Monitor Pro będzie zbierał statystyki wszystkich użytkowników logujących się do systemu pod swoimi loginami.

4) DUruch(ryc. 4).

DUTraffic wyróżnia się spośród wszystkich programów recenzyjnych swoim bezpłatnym statusem.

Ryż. 4

Podobnie jak jego komercyjne odpowiedniki, DUTraffic może wykonywać różnorodne działania po spełnieniu określonych warunków. Na przykład może odtworzyć plik audio, wyświetlić wiadomość lub rozłączyć połączenie internetowe, gdy średnia lub bieżąca prędkość pobierania jest mniejsza niż określona wartość, gdy czas trwania sesji internetowej przekracza określoną liczbę godzin, gdy określony ilość danych została przesłana. Dodatkowo różne akcje mogą być wykonywane cyklicznie np. za każdym razem gdy program wykryje transfer określonej ilości informacji. Statystyki w DUTraffic prowadzone są oddzielnie dla każdego użytkownika i każdego połączenia internetowego. Program pokazuje zarówno ogólne statystyki za wybrany okres czasu, jak i informacje o prędkości, ilości przesłanych i odebranych danych oraz kosztach finansowych dla każdej sesji.

5) System monitorowania kaktusów(ryc. 5).

Cacti to aplikacja internetowa typu open source (nie ma pliku instalacyjnego). Cacti zbiera dane statystyczne za określone przedziały czasowe i umożliwia ich przedstawienie w formie graficznej. System pozwala na budowanie wykresów przy pomocy narzędzia RRDtool. Do wyświetlania statystyk dotyczących obciążenia procesora, alokacji pamięci RAM, liczby uruchomionych procesów i wykorzystania ruchu przychodzącego/wychodzącego używane są głównie standardowe szablony.

Interfejs umożliwiający wyświetlanie statystyk zebranych z urządzeń sieciowych prezentowany jest w formie drzewa, którego strukturę określa użytkownik. Z reguły wykresy grupowane są według określonych kryteriów, a ten sam wykres może występować w różnych gałęziach drzewa (np. ruch przez interfejs sieciowy serwera – w tej dedykowanej całościowemu obrazowi ruchu internetowego firmy, oraz w gałęzi z parametrami danego urządzenia). Dostępna jest opcja przeglądania wstępnie skompilowanego zestawu wykresów oraz tryb podglądu. Każdy z wykresów można przeglądać osobno i będzie on prezentowany dla ostatniego dnia, tygodnia, miesiąca i roku. Istnieje możliwość samodzielnego wyboru okresu, na jaki będzie generowany harmonogram, można to zrobić albo określając parametry kalendarza, albo po prostu zaznaczając myszką określony obszar na nim.

Tabela 1

|

Ustawienia/Programy |

BME Ekstremalne |

BWMeter |

Monitor przepustowości Pro |

DUruch |

Kaktusy |

|

Rozmiar pliku instalacyjnego |

473 kB |

1,91 MB |

1,05 MB |

1,4 MB |

|

|

Język interfejsu |

Rosyjski |

Rosyjski |

język angielski |

Rosyjski |

język angielski |

|

Wykres prędkości |

|||||

|

Wykres ruchu |

|||||

|

Eksportuj/Importuj (format pliku eksportu) |

–/– |

(*.csv) |

–/– |

–/– |

(*.xls) |

|

Min -krok czasowy pomiędzy raportami danych |

5 minut. |

1 sekunda. |

1 minuta. |

1 sekunda. |

1 sekunda. |

|

Możliwość zmiany min |

|||||

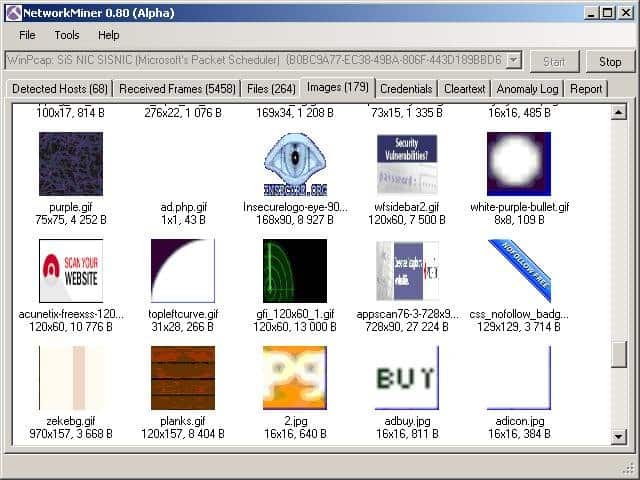

2. Przegląd programów analizujących ruch sieciowy (sniffer)

Analizator ruchu lub sniffer to analizator ruchu sieciowego, program lub urządzenie sprzętowo-programowe zaprojektowane do przechwytywania, a następnie analizowania lub jedynie analizowania ruchu sieciowego przeznaczonego dla innych węzłów.

Analiza ruchu przechodzącego przez sniffera pozwala na:

Przechwytuj niezaszyfrowany (a czasem zaszyfrowany) ruch użytkowników w celu uzyskania haseł i innych informacji.

Zlokalizuj awarię sieci lub błąd konfiguracji agenta sieciowego (administratorzy systemu często wykorzystują w tym celu sniffery).

Ponieważ w „klasycznym” snifferze analiza ruchu odbywa się ręcznie, przy użyciu jedynie najprostszych narzędzi automatyzacji (analiza protokołów, przywracanie strumienia TCP), nadaje się on do analizy tylko małych wolumenów.

1) Wireshark(dawniej eteryczny).

Program do analizowania ruchu w sieciach komputerowych Ethernet i niektórych innych. Posiada graficzny interfejs użytkownika. Wireshark to aplikacja, która „zna” strukturę szerokiej gamy protokołów sieciowych, dzięki czemu pozwala analizować pakiet sieciowy, wyświetlając znaczenie każdego pola protokołu na dowolnym poziomie. Ponieważ pcap służy do przechwytywania pakietów, możliwe jest przechwytywanie danych tylko z sieci obsługiwanych przez tę bibliotekę. Jednak Wireshark obsługuje różne formaty danych wejściowych, dzięki czemu można otwierać pliki danych przechwycone przez inne programy, rozszerzając możliwości przechwytywania.

2) IrysSiećRuch drogowyAnalizator.

Oprócz standardowych funkcji gromadzenia, filtrowania i wyszukiwania pakietów oraz generowania raportów, program oferuje unikalne możliwości rekonstrukcji danych. Iris Network Traffic Analyzer pomaga szczegółowo odtworzyć sesje użytkowników z różnymi zasobami internetowymi, a nawet pozwala symulować wysyłanie haseł w celu uzyskania dostępu do bezpiecznych serwerów internetowych przy użyciu plików cookie. Unikalna technologia rekonstrukcji danych zaimplementowana w module dekodującym konwertuje setki zebranych binarnych pakietów sieciowych na znane e-maile, strony internetowe, wiadomości ICQ itp. eEye Iris umożliwia przeglądanie niezaszyfrowanych wiadomości z programów poczty internetowej i komunikatorów internetowych, rozszerzając możliwości istniejących narzędzia monitorowania i audytu.

Analizator pakietów eEye Iris umożliwia przechwytywanie różnych szczegółów ataku, takich jak data i godzina, adresy IP i nazwy DNS komputerów hakera i ofiary, a także użyte porty.

3) EthernetuInternetruch drogowyStatystyczny.

Statystyka ruchu internetowego Ethernet pokazuje ilość odebranych i odebranych danych (w bajtach – łącznie i dla ostatniej sesji), a także prędkość połączenia. Dla przejrzystości zebrane dane prezentowane są w czasie rzeczywistym na wykresie. Działa bez instalacji, interfejs jest rosyjski i angielski.

Narzędzie do monitorowania stopnia aktywności sieci - pokazuje ilość odebranych i przyjętych danych, prowadząc statystyki dla sesji, dnia, tygodnia i miesiąca.

4) CommTraffic.

Jest to narzędzie sieciowe służące do zbierania, przetwarzania i wyświetlania statystyk ruchu internetowego za pośrednictwem modemu (wdzwanianego) lub połączenia dedykowanego. Podczas monitorowania segmentu sieci lokalnej CommTraffic pokazuje ruch internetowy dla każdego komputera w segmencie.

CommTraffic zawiera łatwo konfigurowalny, przyjazny dla użytkownika interfejs, który wyświetla statystyki wydajności sieci w formie wykresów i liczb.

Tabela 2

|

Ustawienia/Programy |

Wireshark |

Iris Analizator ruchu sieciowego |

Statystyka ruchu internetowego Ethernet |

CommTraffic |

|

Rozmiar pliku instalacyjnego |

17,4 MB |

5,04 MB |

651 kB |

7,2 MB |

|

Język interfejsu |

język angielski |

Rosyjski |

angielski rosyjski |

Rosyjski |

|

Wykres prędkości |

||||

|

Wykres ruchu |

||||

|

Eksportuj/Importuj (format pliku eksportu) |

+/– (*.txt, *.px, *.csv, *.psml, *.pdml, *.c) |

–/– |

–/– |

–/– |

|

Uruchom monitorowanie na żądanie |

||||

|

Min -krok czasowy pomiędzy raportami danych |

0,001 sek. |

1 sekunda. |

1 sekunda. |

1 sekunda. |

|

Możliwość zmiany min -ty krok pomiędzy raportami danych |

Wniosek

Ogólnie możemy powiedzieć, że większość użytkowników domowych będzie usatysfakcjonowana możliwościami, jakie zapewnia Bandwidth Monitor Pro. Jeśli mówimy o najbardziej funkcjonalnym programie do monitorowania ruchu sieciowego, jest to oczywiście BWMeter.

Wśród recenzowanych programów do analizowania ruchu sieciowego chciałbym wyróżnić Wireshark, który ma większą funkcjonalność.

System monitorowania Cacti w maksymalnym stopniu spełnia podwyższone wymagania, jakie stawiane są w przypadku prowadzenia badań ruchu sieciowego do celów naukowych. W przyszłości autorzy artykułu planują wykorzystać ten konkretny system do gromadzenia i wstępnej analizy ruchu w korporacyjnej sieci wielousługowej Katedry Sieci Komunikacyjnych Narodowego Uniwersytetu Elektroniki Radiowej w Charkowie.

Bibliografia

Platow V.V., Petrov V.V. Badanie samopodobnej struktury ruchu teleinformatycznego w sieci bezprzewodowej // Notatniki radiotechniczne. M.: OKB MPEI. 2004. Nr 3. s. 58-62.

Pietrow V.V. Struktura teleruchu i algorytm zapewnienia jakości obsługi pod wpływem efektu samopodobieństwa. Rozprawa o stopień naukowy Kandydata nauk technicznych, 05.12.13, Moskwa, 2004, 199 s.

W niektórych przypadkach analiza ruchu sieciowego służy do wykrycia problemów w funkcjonowaniu stosu sieciowego hosta i segmentów sieci. Istnieją narzędzia, które pozwalają wyświetlać (nasłuchiwać) i analizować działanie sieci na poziomie przesyłanych ramek, pakietów sieciowych, połączeń sieciowych, datagramów i protokołów aplikacji.

W zależności od sytuacji do diagnostyki może zostać udostępniony zarówno ruch węzła, na którym nasłuchiwany jest ruch sieciowy, jak i ruch segmentu sieci, portu routera itp.. Zaawansowane możliwości przechwytywania ruchu opierają się na tryb „rozwiązły”. działanie karty sieciowej: przetwarzane są wszystkie ramki (a nie tylko te przeznaczone dla danego adresu MAC i rozgłoszone, jak przy normalnej pracy).

W sieci Ethernet istnieją następujące podstawowe możliwości nasłuchiwania ruchu:

- W sieci opartej na koncentratorach cały ruch w domenie kolizyjnej jest dostępny dla dowolnej stacji sieciowej.

- W sieciach opartych na przełącznikach stacji sieciowych dostępny jest zarówno jej ruch, jak i cały ruch rozgłoszeniowy tego segmentu.

- Niektóre przełączniki zarządzane mają możliwość kopiowania ruchu z danego portu do portu monitorującego(„mirroring”, monitorowanie portów).

- Zastosowanie specjalnych środków (sprzęgaczy), które wchodzą w skład połączenia sieciowego, przerywają i przesyłają ruch połączeniowy do osobnego portu.

- „Sztuczka” z koncentratorem- port przełącznika, którego ruch ma być nasłuchiwany, jest włączany przez koncentrator, łącząc również węzeł monitorujący z koncentratorem (w tym przypadku w większości przypadków wydajność połączenia sieciowego jest zmniejszona).

Istnieją programy ( monitory lub analizatory sieci, sniffer), które realizują funkcję nasłuchiwania ruchu sieciowego (w tym w trybie promiscious), wyświetlania go lub zapisywania do pliku. Dodatkowo oprogramowanie analityczne może filtrować ruch w oparciu o reguły, dekodować (odszyfrowywać) protokoły, czytać statystyki i diagnozować niektóre problemy.

Notatka: Dobry wybór podstawowego narzędzia do analizy ruchu sieciowego w środowisko graficzne to darmowy pakiet wireshark[43], dostępny dla systemu Windows oraz w repozytoriach niektórych dystrybucji Linuksa.

narzędzie tcpdump

Narzędzie konsoli tcpdump jest dołączone do większości systemów Unix i umożliwia przechwytywanie i wyświetlanie ruchu sieciowego [44]. Narzędzie wykorzystuje libpcap, przenośną bibliotekę C/C++ do przechwytywania ruchu sieciowego.

Aby zainstalować tcpdump na Debianie, możesz użyć polecenia:

# apt-get zainstaluj tcpdump

Aby uruchomić to narzędzie, musisz mieć uprawnienia superużytkownik(w szczególności ze względu na konieczność przełączenia karty sieciowej w tryb „rozwiązły”). Ogólnie format poleceń jest następujący:

tcpdump<опции> <фильтр-выражение>

Do wyjścia konsoli opis nagłówka(odszyfrowane dane) przechwyconych pakietów, należy określić interfejs do analizy ruchu (opcja -i):

# tcpdump -i eth0

Możesz wyłączyć konwersję adresów IP na nazwy domen (ponieważ duże natężenie ruchu powoduje dużą liczbę żądań do serwera DNS) - opcja -n:

# tcpdump -n -i eth0

Aby wyprowadzić dane na poziomie łącza (na przykład adresy MAC itp.), użyj opcji -e:

# tcpdump -en -i eth0

Wydrukuj dodatkowe informacje (np. TTL, opcje IP) - opcja -v:

# tcpdump -ven -i eth0

Zwiększanie rozmiaru przechwytywanych pakietów (domyślnie więcej niż 68 bajtów) - opcja -s wskazująca rozmiar (-s 0 - przechwytuje całe pakiety):

Zapis do pliku (bezpośrednio pakiety - "dump") - opcja -w wskazująca nazwę pliku:

# tcpdump -w traf.dump

Odczyt pakietów z pliku - opcja - r podanie nazwy pliku:

# tcpdump -r traf.dump

Domyślnie tcpdump działa w trybie rozwiązłym. Przełącznik -p informuje program tcpdump, aby przechwytywał tylko ruch przeznaczony dla tego hosta.

Aby uzyskać więcej informacji na temat przełączników i formatu filtra tcpdump, zobacz podręcznik referencyjny (man tcpdump).

Analiza ruchu na poziomie interfejsu sieciowego oraz na poziomie sieci za pomocą tcpdump

Do alokacji ramek Ethernet wykorzystywane są następujące konstrukcje tcpdump (widok ogólny):

tcpdump ether (src | dst | host) MAC_ADDRESS

gdzie src to źródłowy adres MAC, dst- docelowy adres MAC, host - src lub dst, a także do wyróżniania ruchu telewizyjnego.

Podsłuchiwanie pakietów to potoczne określenie odnoszące się do sztuki analizowania ruchu sieciowego. Wbrew powszechnemu przekonaniu rzeczy takie jak e-maile i strony internetowe nie są przesyłane przez Internet w jednym kawałku. Są one dzielone na tysiące małych pakietów danych i w ten sposób przesyłane przez Internet. W tym artykule przyjrzymy się najlepszym darmowym analizatorom sieci i snifferom pakietów.

Istnieje wiele narzędzi zbierających ruch sieciowy, a większość z nich wykorzystuje jako rdzeń pcap (w systemach uniksowych) lub libcap (w systemie Windows). Inny rodzaj narzędzia pomaga analizować te dane, ponieważ nawet niewielki ruch może wygenerować tysiące pakietów trudnych w nawigacji. Prawie wszystkie te narzędzia niewiele różnią się od siebie pod względem gromadzenia danych, a główne różnice dotyczą sposobu ich analizy.

Analizowanie ruchu sieciowego wymaga zrozumienia sposobu działania sieci. Nie ma narzędzia, które w magiczny sposób zastąpiłoby wiedzę analityka na temat podstaw sieci, taką jak „trójstronny uzgadnianie” protokołu TCP używany do inicjowania połączenia między dwoma urządzeniami. Analitycy muszą także posiadać pewną wiedzę na temat typów ruchu sieciowego w normalnie funkcjonującej sieci, np. ARP i DHCP. Ta wiedza jest ważna, ponieważ narzędzia analityczne po prostu pokażą Ci, o co je poprosisz. To Ty decydujesz, o co poprosisz. Jeśli nie wiesz, jak zazwyczaj wygląda Twoja sieć, może być trudno stwierdzić, że wśród masy zebranych pakietów znalazłeś to, czego potrzebujesz.

Najlepsze sniffery pakietów i analizatory sieci

Narzędzia przemysłowe

Zacznijmy od góry, a następnie przejdźmy do podstaw. Jeśli masz do czynienia z siecią na poziomie przedsiębiorstwa, będziesz potrzebować dużego pistoletu. Chociaż prawie wszystko opiera się na tcpdump (więcej o tym później), narzędzia klasy korporacyjnej mogą rozwiązać pewne złożone problemy, takie jak korelowanie ruchu z wielu serwerów, dostarczanie inteligentnych zapytań w celu identyfikacji problemów, ostrzeganie o wyjątkach i tworzenie dobrych wykresów, które tego zawsze żądają szefowie.

Narzędzia na poziomie przedsiębiorstwa są zazwyczaj nastawione na strumieniowe przesyłanie ruchu sieciowego, a nie na ocenę zawartości pakietów. Rozumiem przez to, że głównym celem większości administratorów systemów w przedsiębiorstwie jest zapewnienie, że sieć nie będzie miała wąskich gardeł w wydajności. Kiedy pojawiają się takie wąskie gardła, celem jest zwykle ustalenie, czy przyczyną problemu jest sieć, czy aplikacja działająca w sieci. Z drugiej strony narzędzia te zazwyczaj radzą sobie z tak dużym ruchem, że mogą pomóc przewidzieć, kiedy segment sieci zostanie w pełni obciążony, co jest krytycznym momentem w zarządzaniu przepustowością sieci.

To bardzo duży zestaw narzędzi do zarządzania IT. W tym artykule bardziej odpowiednie będzie narzędzie Deep Packet Inspection and Analysis, które jest jego składnikiem. Zbieranie ruchu sieciowego jest dość proste. Dzięki narzędziom takim jak WireShark podstawowa analiza również nie stanowi problemu. Ale sytuacja nie zawsze jest całkowicie jasna. W bardzo obciążonej sieci określenie nawet bardzo prostych rzeczy, takich jak:

Jaka aplikacja w sieci generuje ten ruch?

- jeśli aplikacja jest znana (powiedzmy przeglądarka internetowa), gdzie jej użytkownicy spędzają najwięcej czasu?

- które połączenia są najdłuższe i przeciążają sieć?

Większość urządzeń sieciowych korzysta z metadanych każdego pakietu, aby mieć pewność, że pakiet dotrze tam, gdzie powinien. Zawartość pakietu nie jest znana urządzeniu sieciowemu. Kolejną rzeczą jest głęboka inspekcja pakietów; oznacza to, że sprawdzana jest rzeczywista zawartość paczki. W ten sposób można wykryć krytyczne informacje o sieci, których nie można uzyskać na podstawie metadanych. Narzędzia takie jak te dostarczane przez SolarWinds mogą dostarczyć bardziej znaczących danych niż tylko przepływ ruchu.

Inne technologie zarządzania sieciami intensywnie korzystającymi z danych obejmują NetFlow i sFlow. Każdy ma swoje mocne i słabe strony,

Możesz dowiedzieć się więcej o NetFlow i sFlow.

Analiza sieci w ogóle jest tematem zaawansowanym, opierającym się zarówno na zdobytej wiedzy, jak i praktycznym doświadczeniu zawodowym. Można wyszkolić osobę w zakresie szczegółowej wiedzy o pakietach sieciowych, ale jeśli nie ma ona wiedzy o samej sieci i nie ma doświadczenia w identyfikowaniu anomalii, nie poradzi sobie zbyt dobrze. Z narzędzi opisanych w tym artykule powinni korzystać doświadczeni administratorzy sieci, którzy wiedzą, czego chcą, ale nie są pewni, które narzędzie będzie najlepsze. Mogą być również wykorzystywane przez mniej doświadczonych administratorów systemów w celu zdobycia codziennego doświadczenia w pracy w sieci.

Podstawy

Głównym narzędziem do gromadzenia ruchu sieciowego jest

Jest to aplikacja typu open source, którą można zainstalować na prawie wszystkich systemach operacyjnych typu Unix. Tcpdump to doskonałe narzędzie do gromadzenia danych, które ma bardzo wyrafinowany język filtrowania. Ważne jest, aby wiedzieć, jak filtrować dane podczas ich gromadzenia, aby otrzymać normalny zestaw danych do analizy. Przechwycenie wszystkich danych z urządzenia sieciowego, nawet w umiarkowanie obciążonej sieci, może wygenerować zbyt dużo danych, które są bardzo trudne do analizy.

W niektórych rzadkich przypadkach wystarczy wydrukować przechwycone dane za pomocą programu tcpdump bezpośrednio na ekranie, aby znaleźć to, czego potrzebujesz. Na przykład, pisząc ten artykuł, zebrałem ruch i zauważyłem, że mój komputer wysyła ruch na nieznany mi adres IP. Okazuje się, że moja maszyna wysyłała dane na adres IP Google 172.217.11.142. Ponieważ nie miałem żadnych produktów Google, a Gmail nie był otwarty, nie wiedziałem, dlaczego tak się dzieje. Sprawdziłem swój system i znalazłem co następuje:

[ ~ ]$ ps -ef | grep użytkownik Google 1985 1881 0 10:16? 00:00:00 /opt/google/chrome/chrome --type=usługa

Okazuje się, że nawet gdy Chrome nie jest uruchomiony, nadal działa jako usługa. Nie zauważyłbym tego bez analizy pakietów. Przechwyciłem jeszcze kilka pakietów danych, ale tym razem zleciłem programowi tcpdump zadanie zapisania danych do pliku, który następnie otworzyłem w Wireshark (więcej o tym później). Oto wpisy:

Tcpdump jest ulubionym narzędziem administratorów systemu, ponieważ jest narzędziem wiersza poleceń. Uruchamianie tcpdump nie wymaga GUI. W przypadku serwerów produkcyjnych interfejs graficzny jest raczej szkodliwy, ponieważ zużywa zasoby systemowe, dlatego preferowane są programy wiersza poleceń. Podobnie jak wiele nowoczesnych narzędzi, tcpdump ma bardzo bogaty i złożony język, którego opanowanie zajmuje trochę czasu. Kilka bardzo podstawowych poleceń obejmuje wybranie interfejsu sieciowego, z którego będą zbierane dane i zapisanie ich do pliku, aby można je było wyeksportować w celu analizy w innym miejscu. Do tego służą przełączniki -i i -w.

# tcpdump -i eth0 -w tcpdump_packets tcpdump: nasłuchiwanie na eth0, typ łącza EN10MB (Ethernet), rozmiar przechwytywania 262144 bajty ^C51 przechwyconych pakietów

To polecenie tworzy plik z przechwyconymi danymi:

plik tcpdump_packets tcpdump_packets: plik przechwytywania tcpdump (little-endian) - wersja 2.4 (Ethernet, długość przechwytywania 262144)

Standardem dla takich plików jest format pcap. Nie jest to tekst, dlatego można go analizować jedynie za pomocą programów obsługujących ten format.

3.Wiatr

Najbardziej przydatne narzędzia typu open source są ostatecznie klonowane do innych systemów operacyjnych. Kiedy tak się dzieje, mówi się, że aplikacja została przeniesiona. Windump jest portem tcpdump i zachowuje się w bardzo podobny sposób.

Najbardziej znacząca różnica pomiędzy Windumpem a tcpdumpem polega na tym, że Windump wymaga zainstalowania biblioteki Winpcap przed uruchomieniem Windumpa. Mimo że Windump i Winpcap są dostarczane przez tego samego opiekuna, należy je pobrać osobno.

Winpcap to biblioteka, która musi być preinstalowana. Ale Windump to plik exe, którego nie trzeba instalować, więc możesz go po prostu uruchomić. Należy o tym pamiętać, jeśli korzystasz z sieci Windows. Nie musisz instalować Windumpa na każdym komputerze, możesz go po prostu skopiować w razie potrzeby, ale będziesz potrzebować Winpcap do obsługi Windup.

Podobnie jak w przypadku tcpdump, Windump może wyświetlać dane sieciowe do analizy, filtrować je w ten sam sposób, a także zapisywać dane w pliku pcap w celu późniejszej analizy.

4. Wireshark

Wireshark to kolejne najsłynniejsze narzędzie w zestawie narzędzi administratora systemu. Umożliwia nie tylko przechwytywanie danych, ale także zapewnia zaawansowane narzędzia analityczne. Ponadto Wireshark jest oprogramowaniem typu open source i został przeniesiony do prawie wszystkich istniejących systemów operacyjnych dla serwerów. Wireshark, nazwany Etheral, działa teraz wszędzie, w tym jako samodzielna, przenośna aplikacja.

Jeśli analizujesz ruch na serwerze za pomocą GUI, Wireshark może zrobić wszystko za Ciebie. Może zbierać dane, a następnie je analizować na miejscu. Jednak GUI są rzadkością na serwerach, więc możesz zdalnie zbierać dane sieciowe, a następnie przeglądać powstały plik pcap w Wireshark na swoim komputerze.

Przy pierwszym uruchomieniu Wireshark możesz załadować istniejący plik pcap lub uruchomić przechwytywanie ruchu. W tym drugim przypadku możesz dodatkowo ustawić filtry ograniczające ilość zbieranych danych. Jeśli nie określisz filtra, Wireshark po prostu zbierze wszystkie dane sieciowe z wybranego interfejsu.

Jedną z najbardziej przydatnych funkcji Wireshark jest możliwość śledzenia strumienia. Najlepiej myśleć o wątku jako o łańcuchu. Na poniższym zrzucie ekranu widać wiele przechwyconych danych, ale najbardziej zainteresował mnie adres IP Google. Mogę kliknąć prawym przyciskiem myszy i podążać za strumieniem TCP, aby zobaczyć cały łańcuch.

Jeśli ruch został przechwycony na innym komputerze, możesz zaimportować plik PCAP za pomocą okna dialogowego Plik Wireshark -> Otwórz. W przypadku importowanych plików dostępne są te same filtry i narzędzia, co w przypadku przechwyconych danych sieciowych.

5.tshark

Tshark jest bardzo przydatnym łączem pomiędzy tcpdump i Wireshark. Tcpdump jest lepszy w zbieraniu danych i może chirurgicznie wyodrębnić tylko te dane, których potrzebujesz, jednak jego możliwości analizy danych są bardzo ograniczone. Wireshark jest świetny zarówno w przechwytywaniu, jak i analizie, ale ma rozbudowany interfejs użytkownika i nie można go używać na serwerach bez GUI. Spróbuj tshark, działa w wierszu poleceń.

Tshark używa tych samych reguł filtrowania co Wireshark, co nie powinno być zaskakujące, ponieważ są to zasadniczo ten sam produkt. Poniższe polecenie mówi jedynie tsharkowi, aby przechwycił docelowy adres IP, a także kilka innych interesujących pól z części pakietu HTTP.

# tshark -i eth0 -Y http.request -T pola -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox /57.0 /images/title.png 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/styles/phoenix.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox /57.0 /images/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/images/title.png 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /favicon.ico 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /favicon.ico

Jeśli chcesz zapisać ruch do pliku, użyj w tym celu opcji -W, a następnie przełącznika -r (odczyt), aby go odczytać.

Pierwsze ujęcie:

# tshark -i eth0 -w tshark_packets Przechwytywanie na "eth0" 102 ^C

Przeczytaj go tutaj lub przenieś w inne miejsce do analizy.

# tshark -r tshark_packets -Y http.request -T pola -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox /57.0/kontakt 172.20.0.122 Mozilla/5.0 (x11; Linux x86_64; RV: 57.0) Gecko/20100101 Firefox/57.0/Reservations/172.20.0.122 Mozilla/5.0 (x11; Linux x86_64; RV: 57.0) 0101 Firefox/57.0/ rezerwacje/styles/styles.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.js 172.20 .0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) 0101 Firefox/57.0 / res/images/title.png

To bardzo interesujące narzędzie, które bardziej należy do kategorii narzędzi do analizy kryminalistycznej sieci niż tylko snifferów. Dziedzina kryminalistyki zazwyczaj zajmuje się dochodzeniami i gromadzeniem dowodów, a Network Miner radzi sobie z tym zadaniem doskonale. Tak jak Wireshark może podążać za strumieniem TCP, aby zrekonstruować cały łańcuch transmisji pakietów, tak Network Miner może podążać za strumieniem w celu odzyskania plików przesłanych przez sieć.

Network Miner można strategicznie umieścić w sieci, aby móc obserwować i zbierać interesujący Cię ruch w czasie rzeczywistym. Nie będzie generował własnego ruchu w sieci, więc będzie działał w ukryciu.

Network Miner może także pracować w trybie offline. Możesz użyć tcpdump do zbierania pakietów w interesującym punkcie sieci, a następnie importować pliki PCAP do Network Miner. Następnie możesz spróbować odzyskać wszystkie pliki lub certyfikaty znalezione w nagranym pliku.

Network Miner jest przeznaczony dla systemu Windows, ale w wersji Mono można go uruchomić na dowolnym systemie operacyjnym obsługującym platformę Mono, takim jak Linux i MacOS.

Istnieje wersja darmowa, podstawowa, ale z przyzwoitym zestawem funkcji. Jeśli potrzebujesz dodatkowych funkcji, takich jak geolokalizacja i niestandardowe skrypty, będziesz musiał zakupić licencję profesjonalną.

7. Skrzypek (HTTP)

Technicznie rzecz biorąc, nie jest to narzędzie do przechwytywania pakietów sieciowych, ale jest tak niezwykle przydatne, że trafia na tę listę. W przeciwieństwie do innych wymienionych tutaj narzędzi, które są przeznaczone do przechwytywania ruchu sieciowego z dowolnego źródła, Fiddler jest bardziej narzędziem do debugowania. Przechwytuje ruch HTTP. Chociaż wiele przeglądarek ma już tę funkcję w swoich narzędziach programistycznych, Fiddler nie ogranicza się do ruchu w przeglądarce. Fiddler może przechwytywać dowolny ruch HTTP na komputerze, w tym aplikacje inne niż internetowe.

Wiele aplikacji komputerowych używa protokołu HTTP do łączenia się z usługami internetowymi, a poza Fiddlerem jedynym sposobem przechwytywania takiego ruchu do analizy jest użycie narzędzi takich jak tcpdump lub Wireshark. Działają jednak na poziomie pakietów, dlatego analiza wymaga rekonstrukcji tych pakietów w strumienie HTTP. Przeprowadzenie prostych badań może wymagać dużo pracy i tu właśnie pojawia się Skrzypek. Fiddler pomoże Ci wykryć pliki cookie, certyfikaty i inne przydatne dane wysyłane przez aplikacje.

Fiddler jest darmowy i podobnie jak Network Miner, można go uruchomić w trybie Mono na prawie każdym systemie operacyjnym.

8. Capsa

Analizator sieci Capsa ma kilka edycji, każda o innych możliwościach. Na pierwszym poziomie Capsa jest bezpłatna i zasadniczo pozwala po prostu przechwytywać pakiety i przeprowadzać na nich podstawową analizę graficzną. Pulpit nawigacyjny jest wyjątkowy i może pomóc niedoświadczonemu administratorowi systemu szybko zidentyfikować problemy z siecią. Poziom bezpłatny przeznaczony jest dla osób, które chcą dowiedzieć się więcej o pakietach i rozwinąć swoje umiejętności analityczne.

Darmowa wersja umożliwia monitorowanie ponad 300 protokołów, nadaje się do monitorowania poczty e-mail, a także przechowywania jej treści, a także obsługuje wyzwalacze, które można wykorzystać do wyzwalania alertów w przypadku wystąpienia określonych sytuacji. W tym zakresie Capsa może być w pewnym stopniu wykorzystana jako narzędzie wsparcia.

Capsa jest dostępna tylko dla Windows 2008/Vista/7/8 i 10.

Wniosek

Łatwo jest zrozumieć, w jaki sposób administrator systemu może stworzyć infrastrukturę monitorowania sieci za pomocą opisanych przez nas narzędzi. Tcpdump lub Windump można zainstalować na wszystkich serwerach. Program planujący, taki jak cron lub harmonogram systemu Windows, rozpoczyna sesję zbierania pakietów we właściwym czasie i zapisuje zebrane dane do pliku pcap. Administrator systemu może następnie przesłać te pakiety do maszyny centralnej i przeanalizować je za pomocą Wireshark. Jeśli sieć jest na to zbyt duża, dostępne są narzędzia klasy korporacyjnej, takie jak SolarWinds, które umożliwiają przekształcenie wszystkich pakietów sieciowych w łatwy do zarządzania zestaw danych.

Ministerstwo Edukacji i Nauki Federacji Rosyjskiej

Państwowa instytucja edukacyjna „Państwowy Uniwersytet Politechniczny w Petersburgu”

Instytut Ekonomii i Zarządzania Czeboksary (oddział)

Katedra Matematyki Wyższej i Technologii Informacyjnych

ABSTRAKCYJNY

na kursie „Bezpieczeństwo Informacji”.

na temat: „Analizatory sieciowe”

Zakończony

Student IV roku, wynagrodzenie 080502-51M

na kierunku „Zarządzanie”

w przedsiębiorstwie inżynierii mechanicznej”

Pawłow K.V.

Sprawdzony

Nauczyciel

Czeboksary 2011

WSTĘP

Sieci Ethernet zyskały ogromną popularność ze względu na dobrą przepustowość, łatwość instalacji i rozsądny koszt instalacji sprzętu sieciowego.

Technologia Ethernet nie jest jednak pozbawiona znaczących wad. Najważniejszym z nich jest niepewność przesyłanych informacji. Komputery podłączone do sieci Ethernet są w stanie przechwytywać informacje kierowane do swoich sąsiadów. Powodem tego jest tzw. mechanizm przesyłania komunikatów rozgłoszeniowych przyjęty w sieciach Ethernet.

Łączenie komputerów w sieć łamie stare aksjomaty bezpieczeństwa informacji. Na przykład o bezpieczeństwie statycznym. W przeszłości luka w systemie mogła zostać wykryta i naprawiona przez administratora systemu poprzez zainstalowanie odpowiedniej aktualizacji, który mógł sprawdzić funkcjonalność zainstalowanej poprawki dopiero kilka tygodni lub miesięcy później. Jednakże ta „łatka” mogła zostać usunięta przez użytkownika przypadkowo lub w trakcie pracy, bądź przez innego administratora podczas instalowania nowych komponentów. Wszystko się zmienia, a obecnie technologie informacyjne zmieniają się tak szybko, że statyczne mechanizmy bezpieczeństwa nie zapewniają już pełnego bezpieczeństwa systemu.

Do niedawna głównym mechanizmem ochrony sieci korporacyjnych były zapory ogniowe. Jednak zapory ogniowe zaprojektowane w celu ochrony zasobów informacyjnych organizacji często same okazują się podatne na ataki. Dzieje się tak, ponieważ administratorzy systemu tworzą tak wiele uproszczeń w systemie dostępu, że w końcu kamienna ściana systemu bezpieczeństwa staje się pełna dziur, jak sito. Ochrona zaporą sieciową (zaporą sieciową) może nie być praktyczna w przypadku sieci korporacyjnych o dużym natężeniu ruchu, ponieważ użycie wielu zapór sieciowych może znacząco wpłynąć na wydajność sieci. W niektórych przypadkach lepiej „pozostawić drzwi szeroko otwarte” i skupić się na metodach wykrywania i reagowania na włamania do sieci.

Do stałego (24 godziny na dobę, 7 dni w tygodniu, 365 dni w roku) monitorowania sieci korporacyjnej pod kątem wykrywania ataków projektuje się „aktywne” systemy ochrony – systemy wykrywania ataków. Systemy te wykrywają ataki na węzły sieci korporacyjnej i reagują na nie w sposób określony przez administratora bezpieczeństwa. Przykładowo przerywają połączenie z atakującym węzłem, informują administratora lub wprowadzają informację o ataku do logów.

1. ANALIZATORY SIECI

1.1 IP - ALARM 1 LUB PIERWSZY MONITOR SIECI

Na początek warto powiedzieć kilka słów o rozgłośniach lokalnych. W sieci Ethernet podłączone do niej komputery zazwyczaj korzystają z tego samego kabla, który służy jako medium do przesyłania wiadomości między nimi.

Każdy, kto chce przesłać wiadomość wspólnym kanałem, musi najpierw upewnić się, że kanał ten jest w danym momencie wolny. Po rozpoczęciu transmisji komputer nasłuchuje częstotliwości nośnej sygnału, sprawdzając, czy sygnał nie został zniekształcony w wyniku kolizji z innymi komputerami transmitującymi w tym samym czasie swoje dane. W przypadku kolizji transmisja zostaje przerwana, a komputer „uciszy się” na określony czas, aby nieco później spróbować powtórzyć transmisję. Jeśli komputer podłączony do sieci Ethernet sam niczego nie przesyła, mimo to w dalszym ciągu „podsłuchuje” wszystkie wiadomości przesyłane w sieci przez sąsiednie komputery. Po zauważeniu adresu sieciowego w nagłówku przychodzących danych komputer kopiuje tę część do swojej pamięci lokalnej.

Istnieją dwa główne sposoby łączenia komputerów z siecią Ethernet. W pierwszym przypadku komputery łączy się za pomocą kabla koncentrycznego. Kabel ten prowadzony jest od komputera do komputera, łącząc się z kartami sieciowymi za pomocą złącza w kształcie litery T i kończąc na końcach terminatorami BNC. Ta topologia w języku profesjonalnym nazywa się siecią Ethernet 10Base2. Można ją jednak nazwać także siecią, w której „wszyscy słyszą każdego”. Każdy komputer podłączony do sieci może przechwytywać dane przesyłane przez tę sieć przez inny komputer. W drugim przypadku każdy komputer jest podłączony skrętką komputerową do osobnego portu centralnego urządzenia przełączającego - koncentratora lub przełącznika. W takich sieciach, zwanych sieciami Ethernet lobaseT, komputery są podzielone na grupy zwane domenami kolizyjnymi. Domeny kolizyjne są definiowane przez porty koncentratora lub przełącznika podłączone do wspólnej magistrali. Dzięki temu nie dochodzi do kolizji pomiędzy wszystkimi komputerami w sieci. i osobno - pomiędzy tymi, które są częścią tej samej domeny kolizyjnej, co zwiększa przepustowość sieci jako całości.

Ostatnio w dużych sieciach, które nie korzystają z rozgłaszania i nie zamykają grup portów, zaczął pojawiać się nowy typ przełączników. Zamiast tego wszystkie dane przesyłane przez sieć są buforowane w pamięci i wysyłane tak szybko, jak to możliwe. Jednak takich sieci jest wciąż sporo - nie więcej niż 5% całkowitej liczby sieci typu Ethernet.

Zatem algorytm przesyłania danych przyjęty w zdecydowanej większości sieci Ethernet wymaga, aby każdy komputer podłączony do sieci stale „nasłuchiwał” całego ruchu sieciowego bez wyjątku. Proponowane przez niektórych algorytmy dostępu, w których komputery byłyby odłączane od sieci podczas przesyłania wiadomości „obcych”, pozostały niezrealizowane ze względu na ich nadmierną złożoność, wysoki koszt wdrożenia i niską wydajność.

Co to jest IPAlert-1 i skąd się wziął? Dawno, dawno temu praktyczne i teoretyczne badania autorów w obszarze związanym z badaniem bezpieczeństwa sieci doprowadziły do następującego pomysłu: w Internecie, a także w innych sieciach (na przykład Novell NetWare, Windows NT), poważnie brakowało oprogramowania zabezpieczającego, które by to umożliwiało złożony kontrola (monitoring) na poziomie łącza całego przepływu informacji przesyłanych w sieci w celu wykrycia wszelkiego rodzaju zdalnych oddziaływań opisywanych w literaturze. Badanie rynku oprogramowania zabezpieczającego sieci internetowe wykazało, że nie istniały tak wszechstronne narzędzia do zdalnego wykrywania ataków, a te, które istniały, były zaprojektowane do wykrywania jednego określonego rodzaju ataku (na przykład przekierowanie ICMP lub ARP). W związku z tym rozpoczęto prace nad narzędziem do monitorowania segmentu sieci IP, przeznaczonym do użytku w Internecie, które otrzymało nazwę: Monitor bezpieczeństwa sieci IP Alert-1.

Głównym zadaniem tego narzędzia, które programowo analizuje ruch sieciowy w kanale transmisji, nie jest odpieranie zdalnych ataków realizowanych w kanale komunikacyjnym, ale ich wykrywanie i rejestrowanie (prowadzenie pliku audytu z logowaniem w formie dogodnej do późniejszego wizualnego analiza wszystkich zdarzeń związanych ze zdalnymi atakami na dany segment sieci) i natychmiastowe powiadamianie administratora bezpieczeństwa w przypadku wykrycia zdalnego ataku. Głównym zadaniem monitora bezpieczeństwa sieci IP Alert-1 jest monitorowanie bezpieczeństwa odpowiedniego segmentu Internetu.

Monitor bezpieczeństwa sieci IP Alert-1 posiada następującą funkcjonalność i pozwala poprzez analizę sieci wykryć następujące zdalne ataki na kontrolowany przez siebie segment sieci:

1. Monitorowanie zgodności adresów IP i Ethernet w pakietach przesyłanych przez hosty znajdujące się w kontrolowanym segmencie sieci.

Na hoście IP Alert-1 administrator bezpieczeństwa tworzy statyczną tabelę ARP, w której wprowadza informacje o odpowiednich adresach IP i Ethernet hostów znajdujących się w kontrolowanym segmencie sieci.

Funkcja ta umożliwia wykrycie nieautoryzowanej zmiany adresu IP lub jego podstawienia (tzw. IP Spoofing, spoofing, IP-spoofing (jarg)).

2. Monitorowanie poprawności wykorzystania mechanizmu zdalnego wyszukiwania ARP. Ta funkcja umożliwia wykrycie zdalnego ataku False ARP przy użyciu statycznej tabeli ARP.

3. Monitorowanie poprawności wykorzystania mechanizmu zdalnego wyszukiwania DNS. Ta funkcja pozwala zidentyfikować wszystkie możliwe typy zdalnych ataków na usługę DNS

4. Monitorowanie poprawności prób połączeń zdalnych poprzez analizę przesyłanych żądań. Funkcja ta pozwala na wykrycie, po pierwsze, próby zbadania prawa zmiany początkowej wartości identyfikatora połączenia TCP – ISN, po drugie, zdalnego ataku typu „odmowa usługi” realizowanego poprzez przepełnienie kolejki żądań połączeń, i po trzecie, skierowanego „burza” fałszywych żądań połączeń (zarówno TCP, jak i UDP), która również prowadzi do odmowy usługi.

Tym samym monitor bezpieczeństwa sieci IP Alert-1 umożliwia wykrywanie, powiadamianie i rejestrowanie większości typów zdalnych ataków. Jednak program ten w żaden sposób nie jest konkurentem systemów Firewall. IP Alert-1, wykorzystujący możliwości zdalnych ataków w Internecie, stanowi niezbędne – notabene nieporównywalnie tańsze – uzupełnienie systemów Firewall. Bez monitora bezpieczeństwa większość prób przeprowadzenia zdalnych ataków na segment sieci pozostanie ukryta przed Twoimi oczami. Żaden ze znanych Firewallów nie zajmuje się tak inteligentną analizą wiadomości przechodzących przez sieć w celu identyfikacji różnego rodzaju zdalnych ataków, ograniczając się co najwyżej do prowadzenia dziennika rejestrującego informacje o próbach odgadnięcia hasła, skanowaniu portów i skanowaniu sieci przy użyciu znanych programów do zdalnego wyszukiwania. Dlatego też, jeśli administrator sieci IP nie chce pozostać obojętny i zadowolić się rolą prostego etatysty podczas zdalnych ataków na swoją sieć, wskazane jest dla niego skorzystanie z monitora bezpieczeństwa sieci IP Alert-1.

tcpdump

Głównym narzędziem do zbierania prawie wszystkich danych o ruchu sieciowym jest tcpdump. Jest to aplikacja typu open source, którą można zainstalować na prawie wszystkich systemach operacyjnych typu Unix. Tcpdump to doskonałe narzędzie do gromadzenia danych wyposażone w bardzo wydajny silnik filtrujący. Ważne jest, aby wiedzieć, jak filtrować dane podczas gromadzenia, aby uzyskać łatwy w zarządzaniu fragment danych do analizy. Przechwycenie wszystkich danych z urządzenia sieciowego, nawet w umiarkowanie obciążonej sieci, może spowodować utworzenie zbyt dużej ilości danych do prostej analizy.

W niektórych rzadkich przypadkach tcpdump może wyświetlić dane wyjściowe bezpośrednio na ekranie, co może wystarczyć do znalezienia tego, czego szukasz. Na przykład podczas pisania artykułu przechwycono część ruchu i zauważono, że komputer wysyła ruch na nieznany adres IP. Okazuje się, że maszyna wysyłała dane na adres IP Google 172.217.11.142. Ponieważ nie wprowadzono na rynek żadnych produktów Google, pojawiło się pytanie, dlaczego tak się dzieje.

Kontrola systemu wykazała co następuje:

[ ~ ]$ ps -ef | grep googleZostaw swój komentarz!