VËSHTRIM I PËRGJITHSHËM I ANALIZËS SË TRAFIKUT DHE PROGRAMEVE TË MONITORIMIT TË RRJETIT

A.I. KOSTROMITSKY, Ph.D. teknologjisë. Shkenca, V.S. SHPIM

Prezantimi

Monitorimi i trafikut është jetik për menaxhimin efektiv të rrjetit. Ai është një burim informacioni për funksionimin e aplikacioneve të korporatave, i cili merret parasysh gjatë shpërndarjes së fondeve, planifikimit të fuqisë llogaritëse, identifikimit dhe lokalizimit të dështimeve dhe zgjidhjes së çështjeve të sigurisë.

Në të kaluarën jo shumë të largët, monitorimi i trafikut ishte një detyrë relativisht e thjeshtë. Si rregull, kompjuterët ishin të lidhur në rrjet bazuar në një topologji autobusi, d.m.th., ata kishin një medium të përbashkët transmetimi. Kjo lejoi që një pajisje e vetme të lidhej në rrjet, me të cilën mund të monitorohej i gjithë trafiku. Megjithatë, kërkesat për rritjen e kapacitetit të rrjetit dhe zhvillimin e teknologjive të komutimit të paketave, të cilat shkaktuan rënien e çmimit të çelsave dhe ruterave, çuan në një tranzicion të shpejtë nga media e përbashkët në topologji shumë të segmentuara. Trafiku i përgjithshëm nuk mund të shihet më nga një pikë. Për të marrë një pamje të plotë, duhet të monitoroni çdo port. Përdorimi i lidhjeve pikë-për-pikë e bën lidhjen e pajisjeve të papërshtatshme dhe do të kërkonte shumë pajisje për të dëgjuar të gjitha portet, gjë që bëhet një detyrë jashtëzakonisht e shtrenjtë. Përveç kësaj, vetë çelsat dhe ruterët kanë arkitektura komplekse dhe shpejtësia e përpunimit dhe transmetimit të paketave bëhet një faktor i rëndësishëm në përcaktimin e performancës së rrjetit.

Një nga detyrat aktuale shkencore është analiza (dhe parashikimi i mëtejshëm) i strukturës së trafikut të ngjashëm në rrjetet moderne multiservice. Për të zgjidhur këtë problem, është e nevojshme të mblidhen dhe më pas të analizohen statistika të ndryshme (shpejtësia, vëllimet e të dhënave të transmetuara, etj.) në rrjetet ekzistuese. Mbledhja e statistikave të tilla në një formë ose në një tjetër është e mundur duke përdorur mjete të ndryshme softuerike. Sidoqoftë, ekziston një grup parametrash dhe cilësimesh shtesë që rezultojnë të jenë shumë të rëndësishme kur përdorni mjete të ndryshme në praktikë.

Studiues të ndryshëm përdorin një sërë programesh për të monitoruar trafikun e rrjetit. Për shembull, në , studiuesit përdorën një program - një analizues (sniffer) të trafikut të rrjetit Ethreal (Wireshark).

Rishikimi përfshiu versione falas të programeve që janë të disponueshme në , , .

1. Pasqyrë e programeve të monitorimit të trafikut në rrjet

Ne shqyrtuam rreth dhjetë programe të analizuesve të trafikut (sniffers) dhe më shumë se një duzinë programe për monitorimin e trafikut të rrjetit, nga të cilat zgjodhëm katër nga më interesantet, sipas mendimit tonë, dhe ju ofrojmë një përmbledhje të aftësive të tyre kryesore.

1) BMExtreme(Fig. 1).

Ky është emri i ri i programit të mirënjohur Bandwidth Monitor. Më parë, programi shpërndahej pa pagesë, por tani ai ka tre versione, dhe vetëm ai bazë është falas. Ky version nuk ofron veçori të tjera përveç monitorimit të trafikut, kështu që vështirë se mund të konsiderohet si konkurrent i programeve të tjera. Si parazgjedhje, BMExtreme monitoron trafikun e internetit dhe trafikun në rrjetin lokal, por monitorimi në LAN mund të çaktivizohet nëse dëshironi.

Oriz. 1

2) BWMeter(Fig. 2).

Ky program nuk ka një, por dy dritare për përcjelljen e trafikut: njëra shfaq aktivitetin në internet dhe tjetra në rrjetin lokal.

Oriz. 2

Programi ka cilësime fleksibël për monitorimin e trafikut. Me ndihmën e tij, ju mund të përcaktoni nëse keni nevojë të monitoroni marrjen dhe transmetimin e të dhënave në internet vetëm nga ky kompjuter ose nga të gjithë kompjuterët e lidhur me rrjetin lokal, të vendosni gamën e adresave IP, porteve dhe protokolleve për të cilat monitorimi do të ose nuk do të kryhet. Përveç kësaj, mund të çaktivizoni gjurmimin e trafikut gjatë orëve ose ditëve të caktuara. Administratorët e sistemit me siguri do të vlerësojnë aftësinë për të shpërndarë trafikun midis kompjuterëve në një rrjet lokal. Kështu, për çdo PC mund të vendosni shpejtësinë maksimale për marrjen dhe transmetimin e të dhënave, si dhe të ndaloni aktivitetin e rrjetit me një klik.

Pavarësisht nga madhësia e tij shumë miniaturë, programi ka një larmi të madhe aftësish, disa prej të cilave mund të përfaqësohen si më poshtë:

Monitorimi i çdo ndërfaqe rrjeti dhe çdo trafiku në rrjet.

Një sistem i fuqishëm filtri që ju lejon të vlerësoni vëllimin e çdo pjese të trafikut - deri në një vend specifik në një drejtim të caktuar ose trafikun nga çdo makinë në rrjetin lokal në një kohë të caktuar të ditës.

Numri i pakufizuar i grafikëve të aktivitetit të lidhjes së rrjetit të personalizueshëm bazuar në filtrat e zgjedhur.

Kontrolloni (kufizoni, ndaloni) rrjedhën e trafikut në cilindo nga filtrat.

Sistemi i përshtatshëm i statistikave (nga një orë në një vit) me një funksion eksporti.

Aftësia për të parë statistikat e kompjuterëve në distancë me BWMeter.

Sistemi fleksibël i sinjalizimeve dhe njoftimeve pas arritjes së një ngjarje të caktuar.

Opsionet maksimale të personalizimit, përfshirë. pamjen.

Mundesi funksionimi si sherbim.

3) Monitori i gjerësisë së brezit Pro(Fig. 3).

Zhvilluesit e tij i kushtuan shumë vëmendje konfigurimit të dritares së monitorimit të trafikut. Së pari, mund të përcaktoni se çfarë informacioni programi do të shfaqë vazhdimisht në ekran. Kjo mund të jetë sasia e të dhënave të marra dhe të transmetuara (si veçmas ashtu edhe në total) për sot dhe për çdo periudhë të caktuar kohore, shpejtësi mesatare, aktuale dhe maksimale të lidhjes. Nëse keni të instaluar disa përshtatës rrjeti, mund të monitoroni statistikat për secilin prej tyre veç e veç. Në të njëjtën kohë, informacioni i nevojshëm për secilën kartë rrjeti mund të shfaqet edhe në dritaren e monitorimit.

Oriz. 3

Më vete, vlen të përmendet sistemi i njoftimeve, i cili zbatohet me shumë sukses këtu. Ju mund të vendosni sjelljen e programit kur plotësohen kushtet e specifikuara, të cilat mund të jenë transferimi i një sasie të caktuar të dhënash për një periudhë të caktuar kohore, arritja e shpejtësisë maksimale të shkarkimit, ndryshimi i shpejtësisë së lidhjes, etj. Nëse disa përdorues punojnë në kompjuter dhe ju duhet të monitoroni trafikun e përgjithshëm, programi mund të ekzekutohet si shërbim. Në këtë rast, Bandwidth Monitor Pro do të mbledhë statistika të të gjithë përdoruesve që hyjnë në sistem nën hyrjet e tyre.

4) DUTtraffic(Fig. 4).

DUTraffic dallohet nga të gjitha programet e rishikimit nga statusi i tij falas.

Oriz. 4

Ashtu si homologët e tij komercialë, DUTraffic mund të kryejë një sërë veprimesh kur plotësohen disa kushte. Për shembull, ai mund të luajë një skedar audio, të shfaqë një mesazh ose të shkëputë lidhjen me internetin kur shpejtësia mesatare ose aktuale e shkarkimit është më e vogël se një vlerë e specifikuar, kur kohëzgjatja e një seance interneti tejkalon një numër të caktuar orësh, kur një sasia e të dhënave është transferuar. Përveç kësaj, veprime të ndryshme mund të kryhen në mënyrë ciklike, për shembull, sa herë që programi zbulon transferimin e një sasie të caktuar informacioni. Statistikat në DUTraffic mbahen veçmas për çdo përdorues dhe për çdo lidhje interneti. Programi tregon statistika të përgjithshme për periudhën e zgjedhur kohore dhe informacion në lidhje me shpejtësinë, sasinë e të dhënave të transmetuara dhe të marra dhe kostot financiare për çdo seancë.

5) Sistemi i monitorimit të kaktuseve(Fig. 5).

Cacti është një aplikacion në internet me burim të hapur (nuk ka skedar instalimi). Cacti mbledh të dhëna statistikore për intervale të caktuara kohore dhe ju lejon t'i shfaqni ato në mënyrë grafike. Sistemi ju lejon të ndërtoni grafikë duke përdorur RRDtool. Kryesisht shabllonet standarde përdoren për të shfaqur statistika mbi ngarkesën e procesorit, shpërndarjen e RAM-it, numrin e proceseve që funksionojnë dhe përdorimin e trafikut hyrës/dalës.

Ndërfaqja për shfaqjen e statistikave të mbledhura nga pajisjet e rrjetit paraqitet në formën e një peme, struktura e së cilës specifikohet nga përdoruesi. Si rregull, grafikët grupohen sipas kritereve të caktuara, dhe i njëjti grafik mund të jetë i pranishëm në degë të ndryshme të pemës (për shembull, trafiku përmes ndërfaqes së rrjetit të serverit - në atë që i kushtohet pamjes së përgjithshme të trafikut të internetit të kompanisë, dhe në degën me parametrat e një pajisjeje të caktuar) . Ekziston një mundësi për të parë një grup grafikësh të përpiluar paraprakisht dhe ekziston një modalitet i paraafishimit. Secili nga grafikët mund të shihet veçmas dhe do të prezantohet për ditën, javën, muajin dhe vitin e fundit. Është e mundur të zgjidhni në mënyrë të pavarur periudhën kohore për të cilën do të gjenerohet orari, dhe kjo mund të bëhet ose duke specifikuar parametrat e kalendarit ose thjesht duke zgjedhur një zonë të caktuar në të me miun.

Tabela 1

|

Cilësimet/Programet |

BMExtreme |

BWMeter |

Monitori i gjerësisë së brezit Pro |

DUTtraffic |

Kaktusët |

|

Madhësia e skedarit të instalimit |

473 KB |

1,91 MB |

1.05 MB |

1.4 MB |

|

|

Gjuha e ndërfaqes |

ruse |

ruse |

anglisht |

ruse |

anglisht |

|

Grafiku i shpejtësisë |

|||||

|

Grafiku i trafikut |

|||||

|

Eksporto/Import (eksporto formatin e skedarit) |

–/– |

(*.csv) |

–/– |

–/– |

(*.xls) |

|

Min -hap kohor ndërmjet raporteve të të dhënave |

5 minuta. |

1 sek. |

1 min. |

1 sek. |

1 sek. |

|

Mundësia e ndryshimit min |

|||||

2. Rishikimi i programeve të analizuesit të trafikut të rrjetit (sniffers)

Një analizues trafiku, ose sniffer, është një analizues i trafikut në rrjet, një program ose pajisje harduerike dhe softuerike e krijuar për të përgjuar dhe analizuar më pas, ose vetëm për të analizuar, trafikun e rrjetit të destinuar për nyje të tjera.

Analiza e trafikut të kaluar përmes sniferit ju lejon të:

Përgjoni çdo trafik përdoruesi të pakriptuar (dhe ndonjëherë të koduar) për të marrë fjalëkalime dhe informacione të tjera.

Gjeni një defekt në rrjet ose një gabim të konfigurimit të agjentit të rrjetit (për këtë qëllim shpesh përdoren sniffer nga administratorët e sistemit).

Meqenëse në një analizë "klasike" të trafikut sniffer kryhet manualisht, duke përdorur vetëm mjetet më të thjeshta të automatizimit (analiza e protokollit, restaurimi i rrjedhës TCP), është i përshtatshëm për të analizuar vetëm vëllime të vogla.

1) Wireshark(dikur Ethereal).

Programi i analizuesit të trafikut për rrjetet kompjuterike Ethernet dhe disa të tjerë. Ka një ndërfaqe grafike të përdoruesit. Wireshark është një aplikacion që "njeh" strukturën e një shumëllojshmërie të gjerë të protokolleve të rrjetit, dhe për këtë arsye ju lejon të analizoni një paketë rrjeti, duke shfaqur kuptimin e secilës fushë protokolli në çdo nivel. Meqenëse pcap përdoret për kapjen e paketave, është e mundur të merren të dhëna vetëm nga rrjetet që mbështeten nga kjo bibliotekë. Megjithatë, Wireshark mund të trajtojë një sërë formatesh të dhënash hyrëse, kështu që ju mund të hapni skedarë të dhënash të kapur nga programe të tjera, duke zgjeruar aftësitë tuaja të kapjes.

2) IrisRrjetiTrafikuAnalizator.

Përveç funksioneve standarde të mbledhjes, filtrimit dhe kërkimit të paketave, si dhe gjenerimit të raporteve, programi ofron aftësi unike për rindërtimin e të dhënave. Iris Analizuesi i Trafikut të Rrjetit ndihmon në riprodhimin e hollësishëm të seancave të përdoruesve me burime të ndryshme të internetit dhe madje ju lejon të simuloni dërgimin e fjalëkalimeve për të hyrë në serverët e sigurt të uebit duke përdorur kuki. Teknologjia unike e rindërtimit të të dhënave e zbatuar në modulin e deshifrimit konverton qindra paketa të rrjetit binare të mbledhura në email të njohur, faqe ueb, mesazhe ICQ, etj. eEye Iris ju lejon të shikoni mesazhe të pakriptuara nga posta në internet dhe programet e mesazheve të çastit, duke zgjeruar aftësitë e ekzistueseve mjetet e monitorimit dhe auditimit.

Analizuesi i paketave eEye Iris ju lejon të kapni detaje të ndryshme të sulmit, si data dhe ora, adresat IP dhe emrat DNS të kompjuterëve të hakerit dhe viktimës, si dhe portat e përdorura.

3) EthernetInternettrafikuStatistikat.

Statistikat e trafikut të Internetit Ethernet tregojnë sasinë e të dhënave të marra dhe të marra (në bajt - total dhe për seancën e fundit), si dhe shpejtësinë e lidhjes. Për qartësi, të dhënat e mbledhura shfaqen në kohë reale në një grafik. Punon pa instalim, ndërfaqja është ruse dhe angleze.

Një mjet për monitorimin e shkallës së aktivitetit të rrjetit - tregon sasinë e të dhënave të marra dhe të pranuara, duke mbajtur statistika për seancën, ditën, javën dhe muajin.

4) CommTraffic.

Ky është një mjet rrjeti për mbledhjen, përpunimin dhe shfaqjen e statistikave të trafikut të Internetit nëpërmjet një modemi (dial-up) ose lidhjes së dedikuar. Kur monitoron një segment të rrjetit lokal, CommTraffic tregon trafikun e internetit për çdo kompjuter në segment.

CommTraffic përfshin një ndërfaqe lehtësisht të personalizueshme, miqësore për përdoruesit, që shfaq statistikat e performancës së rrjetit në formën e grafikëve dhe numrave.

tabela 2

|

Cilësimet/Programet |

Wireshark |

Iris Analizuesi i trafikut në rrjet |

Statistikat e trafikut të internetit Ethernet |

CommTraffic |

|

Madhësia e skedarit të instalimit |

17.4 MB |

5.04 MB |

651 KB |

7.2 MB |

|

Gjuha e ndërfaqes |

anglisht |

ruse |

Anglisht Rusisht |

ruse |

|

Grafiku i shpejtësisë |

||||

|

Grafiku i trafikut |

||||

|

Eksporto/Import (eksporto formatin e skedarit) |

+/– (*.txt, *.px, *.csv, *.psml, *.pdml, *.c) |

–/– |

–/– |

–/– |

|

Kryeni monitorimin sipas kërkesës |

||||

|

Min -hap kohor ndërmjet raporteve të të dhënave |

0,001 sek. |

1 sek. |

1 sek. |

1 sek. |

|

Mundësia e ndryshimit min -Hapi i dytë ndërmjet raporteve të të dhënave |

konkluzioni

Në përgjithësi, mund të themi se shumica e përdoruesve të shtëpisë do të jenë të kënaqur me aftësitë që ofron Bandwidth Monitor Pro. Nëse flasim për programin më funksional për monitorimin e trafikut të rrjetit, ky është, natyrisht, BWMeter.

Ndër programet e analizuesit të trafikut të rrjetit të shqyrtuar, do të doja të veçoja Wireshark, i cili ka më shumë funksionalitet.

Sistemi i monitorimit Cacti plotëson maksimalisht kërkesat e shtuara që vendosen në rastin e kryerjes së hulumtimit të trafikut në rrjet për qëllime shkencore. Në të ardhmen, autorët e artikullit planifikojnë të përdorin këtë sistem të veçantë për mbledhjen dhe analizën paraprake të trafikut në rrjetin e korporatës multiservice të Departamentit të Rrjeteve të Komunikimit të Universitetit Kombëtar të Radio Elektronikës Kharkov.

Bibliografi

Platov V.V., Petrov V.V. Studimi i strukturës së ngjashme të teletrafikut në një rrjet pa tel // Fletore të inxhinierisë radio. M.: OKB MPEI. 2004. Nr. 3. fq 58-62.

Petrov V.V. Struktura e teletrafikut dhe algoritmi për sigurimin e cilësisë së shërbimit nën ndikimin e efektit të vetëngjashmërisë. Disertacion për gradën shkencore të kandidatit të Shkencave Teknike, 05.12.13, Moskë, 2004, 199 f.

Në disa raste, analiza e trafikut të rrjetit përdoret për të zbuluar problemet në funksionimin e grupit të rrjetit të një hosti dhe segmenteve të rrjetit. Ka mjete që ju lejojnë të shfaqni (dëgjoni) dhe analizoni funksionimin e rrjetit në nivelin e kornizave të transmetuara, paketave të rrjetit, lidhjeve të rrjetit, datagrameve dhe protokolleve të aplikacionit..

Varet nga Situata, si trafiku i nyjes në të cilën po dëgjohet trafiku i rrjetit, ashtu edhe trafiku i një segmenti rrjeti, porti i ruterit, etj. mund të jenë të disponueshëm për diagnostikim. Aftësitë e avancuara të përgjimit të trafikut bazohen në modaliteti "i shthurur". Funksionimi i përshtatësit të rrjetit: të gjitha kornizat përpunohen (dhe jo vetëm ato të destinuara për një adresë dhe transmetim të caktuar MAC, si në funksionimin normal).

Në një rrjet Ethernet, ekzistojnë aftësitë themelore të mëposhtme për të dëgjuar trafikun:

- Në një rrjet të bazuar në qendër, i gjithë trafiku i domenit të përplasjes është i disponueshëm për çdo stacion rrjeti.

- Në rrjetet e bazuara në çelësat e stacioneve të rrjetit, trafiku i tij, si dhe i gjithë trafiku i transmetimit të këtij segmenti, është i disponueshëm.

- Disa ndërprerës të menaxhuar kanë aftësinë për të kopjuar trafikun nga një port i caktuar në portin e monitorimit(“pasqyrimi”, monitorimi i portit).

- Përdorimi i mjeteve speciale (bashkuesit) që përfshihen në një ndërprerje të lidhjes së rrjetit dhe transmetojnë trafikun e lidhjes në një port të veçantë.

- "Mashtrim" me një qendër- porti i ndërprerësit, trafiku i të cilit duhet të dëgjohet ndizet përmes një shpërndarës, duke lidhur gjithashtu një nyje monitorimi me shpërndarësin (në këtë rast, në shumicën e rasteve, performanca e lidhjes së rrjetit zvogëlohet).

Ka programe ( monitorët ose analizuesit e rrjetit, sniffer), të cilat zbatojnë funksionin e dëgjimit të trafikut të rrjetit (përfshirë në modalitetin promiscuous), shfaqjen e tij ose shkrimin e tij në një skedar. Për më tepër, softueri i analizës mund të filtrojë trafikun bazuar në rregulla, të deshifrojë (deshifrojë) protokollet, të lexojë statistikat dhe të diagnostikojë disa probleme.

shënim: Një zgjedhje e mirë e mjetit bazë për analizimin e trafikut të rrjetit në mjedisi grafikështë një paketë falas teli[43], i disponueshëm për Windows dhe në depot e disa shpërndarjeve Linux.

mjeti tcpdump

Programi i konsolës tcpdump përfshihet në shumicën e sistemeve Unix dhe ju lejon të përgjoni dhe shfaqni trafikun e rrjetit [44]. Programi përdor libpcap, një bibliotekë portative C/C++ për të kapur trafikun e rrjetit.

Për të instaluar tcpdump në Debian, mund të përdorni komandën:

# apt-get instalo tcpdump

Për të ekzekutuar këtë program, duhet të keni të drejta superpërdorues(në veçanti, për shkak të nevojës për të vendosur përshtatësin e rrjetit në modalitetin "promiscuous"). Në përgjithësi, formati i komandës është si më poshtë:

tcpdump<опции> <фильтр-выражение>

Për daljen e konsolës përshkrimi i kokës(të dhëna të deshifruara) të paketave të përgjuara, duhet të specifikoni një ndërfaqe për analizën e trafikut (opsioni -i):

# tcpdump -i eth0

Mund të çaktivizoni konvertimin e adresave IP në emra domenesh (pasi vëllime të mëdha të trafikut krijojnë një numër të madh kërkesash në serverin DNS) - opsioni -n:

# tcpdump -n -i eth0

Për të nxjerrë të dhëna të nivelit të lidhjes (për shembull, adresat mac, etj.) përdorni opsionin -e:

# tcpdump -en -i eth0

Printoni informacion shtesë (p.sh. TTL, opsionet IP) - opsioni -v:

# tcpdump -ven -i eth0

Rritja e madhësisë së paketave të kapura (më shumë se 68 byte si parazgjedhje) - opsioni -s që tregon madhësinë (-s 0 - kapni të gjitha paketat):

Shkrimi në një skedar (drejtpërsëdrejti paketat - "dump") - opsioni -w që tregon emrin e skedarit:

# tcpdump -w traf.dump

Leximi i paketave nga një skedar - opsioni - r duke specifikuar emrin e skedarit:

# tcpdump -r traf.dump

Si parazgjedhje, tcpdump funksionon në modalitetin e parregullt. Ndërprerësi -p i thotë tcpdump të përgjojë vetëm trafikun e destinuar për atë host.

Për më shumë informacion mbi çelsat dhe formatin e filtrit tcpdump, shihni manualin e referencës (man tcpdump).

Analiza e trafikut në nivelin e ndërfaqes së rrjetit dhe nivelin e rrjetit duke përdorur tcpdump

Për të ndarë kornizat Ethernet, përdoren konstruksionet e mëposhtme tcpdump (pamje e përgjithshme):

tcpdump ether (src | dst | host) MAC_ADDRESS

ku src është adresa MAC e burimit, dst- adresa MAC e destinacionit, host - src ose dst, si dhe për të theksuar trafikun e transmetimit.

Njohja e paketave është një term kolokial që i referohet artit të analizimit të trafikut të rrjetit. Në kundërshtim me besimin popullor, gjëra të tilla si emailet dhe faqet e internetit nuk udhëtojnë nëpër internet në një pjesë të vetme. Ato ndahen në mijëra pako të vogla të dhënash dhe kështu dërgohen përmes Internetit. Në këtë artikull, ne do të shikojmë analizuesit më të mirë të rrjetit falas dhe sniferët e paketave.

Ka shumë shërbime që mbledhin trafikun e rrjetit dhe shumica e tyre përdorin pcap (në sisteme të ngjashme me Unix) ose libcap (në Windows) si bazën e tyre. Një lloj tjetër shërbimi ndihmon në analizimin e këtyre të dhënave, pasi edhe një sasi e vogël trafiku mund të gjenerojë mijëra paketa që janë të vështira për t'u lundruar. Pothuajse të gjitha këto shërbime ndryshojnë pak nga njëra-tjetra në mbledhjen e të dhënave, dallimet kryesore janë në mënyrën se si ato analizojnë të dhënat.

Analizimi i trafikut të rrjetit kërkon të kuptuarit se si funksionon rrjeti. Nuk ka asnjë mjet që mund të zëvendësojë në mënyrë magjike njohuritë e një analisti për bazat e rrjetit, siç është TCP "shtrëngimi i duarve me 3 drejtime" që përdoret për të nisur një lidhje midis dy pajisjeve. Analistët gjithashtu duhet të kenë njëfarë kuptimi për llojet e trafikut të rrjetit në një rrjet që funksionon normalisht, si ARP dhe DHCP. Kjo njohuri është e rëndësishme sepse mjetet analitike thjesht do t'ju tregojnë se çfarë ju kërkoni të bëjnë. Varet nga ju që të vendosni se çfarë të kërkoni. Nëse nuk e dini se si duket zakonisht rrjeti juaj, mund të jetë e vështirë të dini se keni gjetur atë që ju nevojitet në masën e paketave që keni mbledhur.

Sniferët më të mirë të paketave dhe analizuesit e rrjetit

Mjete industriale

Le të fillojmë nga lart dhe më pas të shkojmë deri te bazat. Nëse keni të bëni me një rrjet të nivelit të ndërmarrjes, do t'ju duhet një armë e madhe. Ndërsa pothuajse çdo gjë përdor tcpdump në thelbin e saj (më shumë për këtë më vonë), mjetet e shkallës së ndërmarrjes mund të zgjidhin disa probleme komplekse, të tilla si korrelimi i trafikut nga serverë të shumtë, ofrimi i pyetjeve inteligjente për të identifikuar problemet, alarmimi për përjashtimet dhe krijimi i grafikëve të mirë, të cilët është ajo që kërkojnë gjithmonë shefat.

Mjetet e nivelit të ndërmarrjes zakonisht janë të orientuara drejt transmetimit të trafikut të rrjetit në vend që të vlerësojnë përmbajtjen e paketave. Me këtë dua të them se fokusi kryesor i shumicës së administratorëve të sistemit në ndërmarrje është të sigurojnë që rrjeti të mos ketë pengesa në performancë. Kur ndodhin pengesa të tilla, qëllimi është zakonisht të përcaktohet nëse problemi është shkaktuar nga rrjeti apo një aplikacion në rrjet. Nga ana tjetër, këto mjete zakonisht mund të trajtojnë aq shumë trafik sa që mund të ndihmojnë në parashikimin se kur një segment rrjeti do të ngarkohet plotësisht, një pikë kritike në menaxhimin e gjerësisë së brezit të rrjetit.

Ky është një grup shumë i madh i mjeteve të menaxhimit të IT. Në këtë artikull, programi Deep Packet Inspection and Analysis, i cili është komponenti i tij, është më i përshtatshëm. Mbledhja e trafikut të rrjetit është mjaft e thjeshtë. Me mjete si WireShark, analiza bazë gjithashtu nuk është problem. Por situata nuk është gjithmonë plotësisht e qartë. Në një rrjet shumë të ngarkuar, mund të jetë e vështirë të përcaktosh edhe gjëra shumë të thjeshta, si p.sh.

Cili aplikacion në rrjet po e gjeneron këtë trafik?

- nëse një aplikacion njihet (të themi një shfletues uebi), ku e kalojnë shumicën e kohës përdoruesit e tij?

- cilat lidhje janë më të gjata dhe mbingarkojnë rrjetin?

Shumica e pajisjeve të rrjetit përdorin meta të dhënat e secilës paketë për t'u siguruar që paketa të shkojë atje ku duhet të shkojë. Përmbajtja e paketës është e panjohur për pajisjen e rrjetit. Një gjë tjetër është inspektimi i thellë i paketave; kjo do të thotë që kontrollohet përmbajtja aktuale e paketës. Në këtë mënyrë, informacioni kritik i rrjetit që nuk mund të nxirret nga meta të dhënat mund të zbulohet. Mjetet si ato të ofruara nga SolarWinds mund të ofrojnë të dhëna më domethënëse sesa thjesht fluksi i trafikut.

Teknologji të tjera për menaxhimin e rrjeteve me të dhëna intensive përfshijnë NetFlow dhe sFlow. Secili ka pikat e veta të forta dhe të dobëta,

Mund të mësoni më shumë rreth NetFlow dhe sFlow.

Analiza e rrjetit në përgjithësi është një temë e avancuar që bazohet si në njohuritë e fituara ashtu edhe në përvojën praktike të punës. Ju mund të trajnoni një person që të ketë njohuri të detajuara për paketat e rrjetit, por nëse ai person nuk ka njohuri për vetë rrjetin dhe përvojë në identifikimin e anomalive, nuk do të bëjë shumë mirë. Mjetet e përshkruara në këtë artikull duhet të përdoren nga administratorë me përvojë të rrjetit, të cilët e dinë se çfarë duan, por nuk janë të sigurt se cili mjet është më i miri. Ato mund të përdoren gjithashtu nga administratorë të sistemit me më pak përvojë për të fituar përvojë të përditshme në rrjet.

Bazat

Mjeti kryesor për mbledhjen e trafikut të rrjetit është

Është një aplikacion me burim të hapur që instalohet pothuajse në të gjitha sistemet operative të ngjashme me Unix. Tcpdump është një mjet i shkëlqyer për mbledhjen e të dhënave që ka një gjuhë filtrimi shumë të sofistikuar. Është e rëndësishme të dini se si të filtroni të dhënat gjatë mbledhjes së tyre në mënyrë që të përfundoni me një grup normal të dhënash për analizë. Kapja e të gjitha të dhënave nga një pajisje rrjeti, edhe në një rrjet mesatarisht të ngarkuar, mund të gjenerojë shumë të dhëna që është shumë e vështirë për t'u analizuar.

Në disa raste të rralla, do të jetë e mjaftueshme të printoni të dhënat e kapura tcpdump direkt në ekran për të gjetur atë që ju nevojitet. Për shembull, ndërsa shkruaja këtë artikull, mblodha trafik dhe vura re se makina ime po dërgonte trafik në një adresë IP që nuk e dija. Rezulton se makina ime po dërgonte të dhëna në adresën IP të Google 172.217.11.142. Meqenëse nuk kisha asnjë produkt të Google dhe Gmail nuk ishte i hapur, nuk e dija pse po ndodhte kjo. Kontrollova sistemin tim dhe gjeta sa vijon:

[ ~ ]$ ps -ef | përdorues grep google 1985 1881 0 10:16 ? 00:00:00 /opt/google/chrome/chrome --type=service

Rezulton se edhe kur Chrome nuk funksionon, ai vazhdon të funksionojë si shërbim. Nuk do ta kisha vënë re këtë pa analizën e paketave. Kam kapur disa paketa të tjera të dhënash, por këtë herë i dhashë tcpdump detyrën për të shkruar të dhënat në një skedar, të cilin më pas e hapa në Wireshark (më shumë për këtë më vonë). Këto janë hyrjet:

Tcpdump është një mjet i preferuar i administratorëve të sistemit sepse është një mjet i linjës së komandës. Ekzekutimi i tcpdump nuk kërkon një GUI. Për serverët e prodhimit, ndërfaqja grafike është mjaft e dëmshme, pasi konsumon burimet e sistemit, kështu që programet e linjës së komandës janë të preferueshme. Ashtu si shumë shërbime moderne, tcpdump ka një gjuhë shumë të pasur dhe komplekse që kërkon pak kohë për ta zotëruar. Disa komanda shumë themelore përfshijnë zgjedhjen e një ndërfaqe rrjeti për të mbledhur të dhëna dhe shkrimin e atyre të dhënave në një skedar në mënyrë që të mund të eksportohen për analizë diku tjetër. Për këtë përdoren çelësat -i dhe -w.

# tcpdump -i eth0 -w tcpdump_packets tcpdump: dëgjim në eth0, lloji i lidhjes EN10MB (Ethernet), madhësia e kapjes 262144 bajt ^C51 paketa të kapura

Kjo komandë krijon një skedar me të dhënat e kapura:

skedari tcpdump_packets tcpdump_packets: skedari i kapjes tcpdump (pak-endian) - versioni 2.4 (Ethernet, gjatësia e kapjes 262144)

Standardi për skedarë të tillë është formati pcap. Nuk është tekst, kështu që mund të analizohet vetëm duke përdorur programe që kuptojnë këtë format.

3.Era

Shumica e shërbimeve të dobishme me burim të hapur përfundojnë duke u klonuar në sisteme të tjera operative. Kur kjo ndodh, aplikacioni thuhet se është migruar. Windump është një port i tcpdump dhe sillet në një mënyrë shumë të ngjashme.

Dallimi më domethënës midis Windump dhe tcpdump është se Windump ka nevojë për bibliotekën Winpcap të instaluar përpara se të ekzekutohet Windump. Edhe pse Windump dhe Winpcap ofrohen nga i njëjti mirëmbajtës, ato duhet të shkarkohen veçmas.

Winpcap është një bibliotekë që duhet të instalohet paraprakisht. Por Windump është një skedar exe që nuk ka nevojë të instalohet, kështu që thjesht mund ta ekzekutoni. Kjo është diçka që duhet mbajtur parasysh nëse jeni duke përdorur një rrjet Windows. Nuk është e nevojshme të instaloni Windump në çdo makinë, pasi thjesht mund ta kopjoni atë sipas nevojës, por do t'ju duhet Winpcap për të mbështetur Windup.

Ashtu si me tcpdump, Windump mund të shfaqë të dhënat e rrjetit për analizë, t'i filtrojë ato në të njëjtën mënyrë dhe gjithashtu t'i shkruajë të dhënat në një skedar pcap për analiza të mëvonshme.

4. Wireshark

Wireshark është mjeti tjetër më i famshëm në kutinë e veglave të administratorit të sistemit. Ai jo vetëm që ju lejon të kapni të dhëna, por gjithashtu ofron disa mjete të avancuara analize. Për më tepër, Wireshark është me burim të hapur dhe është transferuar në pothuajse të gjitha sistemet operative të serverëve ekzistues. I quajtur Etheral, Wireshark tani funksionon kudo, duke përfshirë si një aplikacion të pavarur, portativ.

Nëse po analizoni trafikun në një server me një GUI, Wireshark mund të bëjë gjithçka për ju. Mund të mbledhë të dhëna dhe më pas t'i analizojë të gjitha aty. Sidoqoftë, GUI-të janë të rralla në serverë, kështu që ju mund të mbledhni të dhëna rrjeti nga distanca dhe më pas të ekzaminoni skedarin pcap që rezulton në Wireshark në kompjuterin tuaj.

Kur nisni Wireshark për herë të parë, mund të ngarkoni ose një skedar ekzistues pcap ose të ekzekutoni një kapje trafiku. Në rastin e fundit, mund të vendosni gjithashtu filtra për të zvogëluar sasinë e të dhënave të mbledhura. Nëse nuk specifikoni një filtër, Wireshark thjesht do të mbledhë të gjitha të dhënat e rrjetit nga ndërfaqja e zgjedhur.

Një nga veçoritë më të dobishme të Wireshark është aftësia për të ndjekur një transmetim. Është më mirë të mendosh për një fije si një zinxhir. Në pamjen e mëposhtme mund të shohim shumë të dhëna të kapura, por ajo që më interesonte më shumë ishte adresa IP e Google. Mund të klikoj me të djathtën dhe të ndjek transmetimin TCP për të parë të gjithë zinxhirin.

Nëse trafiku është kapur në një kompjuter tjetër, mund të importoni skedarin PCAP duke përdorur dialogun Wireshark File -> Open. Të njëjtat filtra dhe mjete janë të disponueshme për skedarët e importuar si për të dhënat e rrjetit të kapur.

5. peshkaqen

Tshark është një lidhje shumë e dobishme midis tcpdump dhe Wireshark. Tcpdump është superior në mbledhjen e të dhënave dhe mund të nxjerrë kirurgjikisht vetëm të dhënat që ju nevojiten, megjithatë aftësitë e tij të analizës së të dhënave janë shumë të kufizuara. Wireshark është i shkëlqyeshëm si në kapje ashtu edhe në analizë, por ka një ndërfaqe të rëndë të përdoruesit dhe nuk mund të përdoret në serverë pa një GUI. Provoni tshark, funksionon në vijën e komandës.

Tshark përdor të njëjtat rregulla filtrimi si Wireshark, gjë që nuk duhet të jetë befasuese pasi ato janë në thelb i njëjti produkt. Komanda më poshtë i thotë tshark vetëm të kapë adresën IP të destinacionit, si dhe disa fusha të tjera me interes nga pjesa HTTP e paketës.

# tshark -i eth0 -Y http.kërkesa -T fushat -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox /57.0 /images/title.png 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/styles/phoenix.css 172.20.201 x 172.20.0.01. rv:57.0) Gecko/20100101 Firefox/57.0 /images/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20.0.122 Mozilla/5.0 (X11; Linux x81ck1002; Firefox x8101000; Linux x810000; /57.0 /images/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/images/title.png 172.202 Linux. x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /favicon.ico 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101. Firefoxon5

Nëse dëshironi të shkruani trafikun në një skedar, përdorni opsionin -W për ta bërë këtë, dhe më pas çelësin -r (lexo) për ta lexuar atë.

Kapja e parë:

# tshark -i eth0 -w tshark_packets Kapja në "eth0" 102 ^C

Lexojeni këtu, ose zhvendoseni në një vend tjetër për analizë.

# tshark -r tshark_packets -Y http.kërkesa -T fusha -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/2010010 /57.0 /kontakt 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /rezervimet/ 172.20.0.122 Mozilla/5.0.0.1 x85 (X1) .0 / rezervime/styles/styles.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/code/jquery_lightbox/jquery_lightbox/js.7.2quer .0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x8v7:0010; Linux x86_64 res/images/title.png

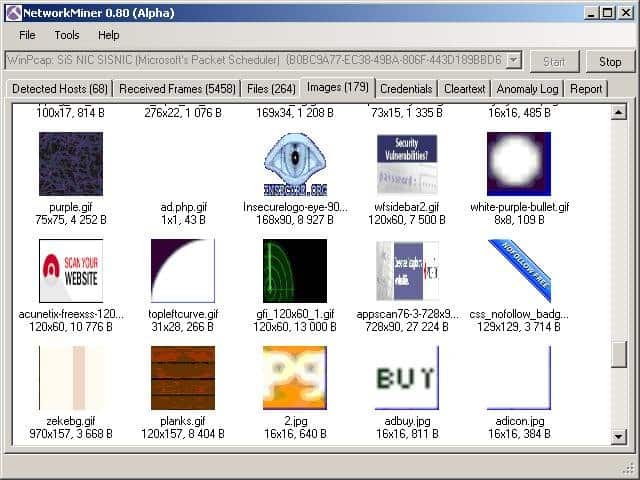

Ky është një mjet shumë interesant që bie më shumë në kategorinë e mjeteve të analizës mjeko-ligjore të rrjetit sesa thjesht sniffers. Fusha e mjekësisë ligjore zakonisht merret me hetimet dhe mbledhjen e provave, dhe Network Miner e bën këtë punë mjaft mirë. Ashtu si wireshark mund të ndjekë një rrymë TCP për të rindërtuar një zinxhir të tërë transmetimi paketash, Network Miner mund të ndjekë një transmetim për të rikuperuar skedarët që janë transferuar në një rrjet.

Network Miner mund të vendoset në mënyrë strategjike në rrjet për të qenë në gjendje të vëzhgojë dhe mbledhë trafikun që ju intereson në kohë reale. Ai nuk do të gjenerojë trafikun e vet në rrjet, kështu që do të funksionojë në mënyrë të fshehtë.

Network Miner mund të funksionojë edhe jashtë linje. Ju mund të përdorni tcpdump për të mbledhur paketa në një pikë rrjeti me interes dhe më pas të importoni skedarët PCAP në Network Miner. Më pas, mund të provoni të rikuperoni çdo skedar ose certifikatë që gjendet në skedarin e regjistruar.

Network Miner është krijuar për Windows, por me Mono mund të ekzekutohet në çdo OS që mbështet platformën Mono, si Linux dhe MacOS.

Ekziston një version falas, i nivelit të hyrjes, por me një grup të mirë funksionesh. Nëse keni nevojë për veçori shtesë si gjeolokacioni dhe skriptet me porosi, do t'ju duhet të blini një licencë profesionale.

7. Fiddler (HTTP)

Nuk është teknikisht një mjet për kapjen e paketave të rrjetit, por është kaq tepër i dobishëm sa e bën atë në këtë listë. Ndryshe nga mjetet e tjera të listuara këtu, të cilat janë krijuar për të kapur trafikun e rrjetit nga çdo burim, Fiddler është më shumë një mjet korrigjimi. Ai kap trafikun HTTP. Ndërsa shumë shfletues tashmë e kanë këtë aftësi në mjetet e tyre të zhvilluesve, Fiddler nuk është i kufizuar në trafikun e shfletuesit. Fiddler mund të kapë çdo trafik HTTP në një kompjuter, duke përfshirë aplikacionet jo-web.

Shumë aplikacione desktop përdorin HTTP për t'u lidhur me shërbimet në internet, dhe përveç Fiddler, mënyra e vetme për të kapur një trafik të tillë për analizë është përdorimi i mjeteve si tcpdump ose Wireshark. Megjithatë, ato funksionojnë në nivelin e paketave, kështu që analiza kërkon rindërtimin e këtyre paketave në rrjedhat HTTP. Mund të jetë shumë punë për të bërë kërkime të thjeshta, dhe këtu hyn Fiddler. Fiddler do t'ju ndihmojë të zbuloni skedarët e skedarëve, certifikatat dhe të dhëna të tjera të dobishme të dërguara nga aplikacionet.

Fiddler është falas dhe, si Network Miner, mund të ekzekutohet në mono në pothuajse çdo sistem operativ.

8. Kapsa

Analizuesi i rrjetit Capsa ka disa botime, secili me aftësi të ndryshme. Në nivelin e parë, Capsa është falas, dhe në thelb ju lejon të kapni thjesht paketa dhe të kryeni analiza bazë grafike mbi to. Paneli është unik dhe mund të ndihmojë një administrator të papërvojë të sistemit të identifikojë shpejt problemet e rrjetit. Niveli falas është për njerëzit që duan të mësojnë më shumë rreth paketave dhe të ndërtojnë aftësitë e tyre të analizës.

Versioni falas ju lejon të monitoroni mbi 300 protokolle, është i përshtatshëm për monitorimin e postës elektronike, si dhe ruajtjen e përmbajtjes së postës elektronike, dhe gjithashtu mbështet aktivizuesit që mund të përdoren për të aktivizuar alarmet kur ndodhin situata të caktuara. Në këtë drejtim, Capsa mund të përdoret si një mjet mbështetës në një farë mase.

Capsa disponohet vetëm për Windows 2008/Vista/7/8 dhe 10.

konkluzioni

Është e lehtë të kuptohet se si një administrator i sistemit mund të krijojë një infrastrukturë monitorimi të rrjetit duke përdorur mjetet që kemi përshkruar. Tcpdump ose Windump mund të instalohen në të gjithë serverët. Një planifikues, si p.sh. cron ose planifikuesi i Windows, fillon një seancë të mbledhjes së paketave në kohën e duhur dhe i shkruan të dhënat e mbledhura në një skedar pcap. Administratori i sistemit më pas mund t'i transferojë këto pako në makinën qendrore dhe t'i analizojë ato duke përdorur wireshark. Nëse rrjeti është shumë i madh për këtë, mjetet e nivelit të ndërmarrjes si SolarWinds janë të disponueshme për t'i kthyer të gjitha paketat e rrjetit në një grup të dhënash të menaxhueshme.

Ministria e Arsimit dhe Shkencës e Federatës Ruse

Institucioni arsimor shtetëror "Universiteti Politeknik Shtetëror i Shën Petersburgut"

Instituti i Ekonomisë dhe Menaxhimit Cheboksary (dega)

Departamenti i Matematikës së Lartë dhe Teknologjive të Informacionit

ABSTRAKT

në lëndën “Siguria e informacionit”.

me temën: "Analizuesit e rrjetit"

E përfunduar

Student i vitit 4 paga 080502-51M

drejtimi "Menaxhment"

në një ndërmarrje të inxhinierisë mekanike"

Pavlov K.V.

Kontrolluar

Mësues

Cheboksary 2011

PREZANTIMI

Rrjetet Ethernet kanë fituar popullaritet të jashtëzakonshëm për shkak të xhiros së mirë, lehtësisë së instalimit dhe kostos së arsyeshme të instalimit të pajisjeve të rrjetit.

Megjithatë, teknologjia Ethernet nuk është pa të meta të rëndësishme. Kryesorja është pasiguria e informacionit të transmetuar. Kompjuterët e lidhur me një rrjet Ethernet janë në gjendje të përgjojnë informacionin e adresuar fqinjëve të tyre. Arsyeja për këtë është i ashtuquajturi mekanizëm i transmetimit të mesazheve i miratuar në rrjetet Ethernet.

Lidhja e kompjuterëve në një rrjet thyen aksiomat e vjetra të sigurisë së informacionit. Për shembull, në lidhje me sigurinë statike. Në të kaluarën, një dobësi e sistemit mund të zbulohej dhe rregullohej nga administratori i sistemit duke instaluar përditësimin e duhur, i cili mund të kontrollonte funksionalitetin e "patch"-it të instaluar vetëm disa javë ose muaj më vonë. Megjithatë, kjo "patch" mund të jetë hequr nga përdoruesi aksidentalisht ose gjatë punës, ose nga një administrator tjetër kur instalon komponentë të rinj. Gjithçka ndryshon dhe tani teknologjitë e informacionit po ndryshojnë aq shpejt sa mekanizmat e sigurisë statike nuk ofrojnë më siguri të plotë të sistemit.

Deri kohët e fundit, mekanizmi kryesor për mbrojtjen e rrjeteve të korporatave ishin muret e zjarrit. Sidoqoftë, muret e zjarrit të krijuar për të mbrojtur burimet e informacionit të një organizate shpesh rezultojnë të jenë vetë të cenueshëm. Kjo ndodh sepse administratorët e sistemit krijojnë kaq shumë thjeshtëzime në sistemin e aksesit sa përfundimisht muri prej guri i sistemit të sigurisë bëhet plot vrima, si një sitë. Mbrojtja e mureve të zjarrit (Firewall) mund të mos jetë praktike për rrjetet e ndërmarrjeve me trafik të lartë, sepse përdorimi i mureve të zjarrit të shumëfishtë mund të ndikojë ndjeshëm në performancën e rrjetit. Në disa raste, është më mirë të "lëni dyert hapur" dhe të përqendroheni në metodat për zbulimin dhe reagimin ndaj ndërhyrjeve në rrjet.

Për monitorim të vazhdueshëm (24 orë në ditë, 7 ditë në javë, 365 ditë në vit) të një rrjeti të korporatës për të zbuluar sulmet, janë krijuar sisteme mbrojtëse "aktive" - sisteme të zbulimit të sulmeve. Këto sisteme zbulojnë sulmet në nyjet e rrjetit të korporatës dhe u përgjigjen atyre në një mënyrë të specifikuar nga administratori i sigurisë. Për shembull, ata ndërpresin lidhjen me nyjen sulmuese, informojnë administratorin ose fusin informacione rreth sulmit në regjistrat.

1. ANALIZAT E RRJETIVE

1.1 IP - ALALRT 1 OSE MONITORI I PARË I RRJETIVE

Së pari, duhet të themi disa fjalë për transmetimet lokale. Në një rrjet Ethernet, kompjuterët e lidhur me të zakonisht ndajnë të njëjtin kabllo, i cili shërben si një mjet për dërgimin e mesazheve ndërmjet tyre.

Kushdo që dëshiron të transmetojë një mesazh përmes një kanali të përbashkët duhet së pari të sigurohet që ky kanal të jetë i lirë në një kohë të caktuar. Pas fillimit të transmetimit, kompjuteri dëgjon frekuencën bartëse të sinjalit, duke përcaktuar nëse sinjali është shtrembëruar si rezultat i përplasjeve me kompjuterë të tjerë që transmetojnë të dhënat e tyre në të njëjtën kohë. Nëse ka një përplasje, transmetimi ndërpritet dhe kompjuteri "bie në heshtje" për një periudhë të caktuar kohore në mënyrë që të përpiqet të përsërisë transmetimin pak më vonë. Nëse një kompjuter i lidhur me një rrjet Ethernet nuk po transmeton asgjë vetë, ai megjithatë vazhdon të "dëgjojë" të gjitha mesazhet e transmetuara përmes rrjetit nga kompjuterët fqinjë. Duke vënë re adresën e rrjetit të tij në kokën e pjesës së të dhënave hyrëse, kompjuteri e kopjon këtë pjesë në memorien e tij lokale.

Ekzistojnë dy mënyra kryesore për të lidhur kompjuterët me një rrjet Ethernet. Në rastin e parë, kompjuterët lidhen duke përdorur një kabllo koaksiale. Ky kabllo vendoset nga kompjuteri në kompjuter, duke u lidhur me adaptorët e rrjetit me një lidhës në formë T dhe duke përfunduar në skajet me terminatorë BNC. Kjo topologji në gjuhën profesionale quhet rrjet Ethernet 10Base2. Sidoqoftë, mund të quhet gjithashtu një rrjet në të cilin "të gjithë i dëgjojnë të gjithë". Çdo kompjuter i lidhur me një rrjet është i aftë të përgjojë të dhënat e dërguara në atë rrjet nga një kompjuter tjetër. Në rastin e dytë, çdo kompjuter është i lidhur me një kabllo çift të përdredhur në një port të veçantë të një pajisjeje komutuese qendrore - një shpërndarës ose një ndërprerës. Në rrjete të tilla, të quajtura rrjete Ethernet lOBaseT, kompjuterët ndahen në grupe të quajtura domene përplasjeje. Domenet e përplasjes përcaktohen nga portat hub ose ndërprerës që janë të lidhur me një autobus të përbashkët. Si rezultat, përplasjet nuk ndodhin midis të gjithë kompjuterëve në rrjet. dhe veçmas - midis atyre prej tyre që janë pjesë e të njëjtit domen të përplasjes, gjë që rrit xhiron e rrjetit në tërësi.

Kohët e fundit, një lloj i ri i ndërprerësve ka filluar të shfaqet në rrjetet e mëdha që nuk përdorin transmetim dhe nuk mbyllin grupe portash së bashku. Në vend të kësaj, të gjitha të dhënat e dërguara përmes rrjetit ruhen në memorie dhe dërgohen sa më shpejt që të jetë e mundur. Megjithatë, ka ende mjaft rrjete të tilla - jo më shumë se 5% e numrit të përgjithshëm të rrjeteve të tipit Ethernet.

Kështu, algoritmi i transferimit të të dhënave i miratuar në shumicën dërrmuese të rrjeteve Ethernet kërkon që çdo kompjuter i lidhur në rrjet të "dëgjojë" vazhdimisht të gjithë trafikun e rrjetit pa përjashtim. Algoritmet e aksesit të propozuara nga disa njerëz, në të cilat kompjuterët do të shkëputeshin nga rrjeti gjatë transmetimit të mesazheve të "njerëzve të tjerë", mbetën të parealizuara për shkak të kompleksitetit të tyre të tepruar, kostos së lartë të zbatimit dhe efikasitetit të ulët.

Çfarë është IPAlert-1 dhe nga erdhi? Njëherë e një kohë, kërkimet praktike dhe teorike të autorëve në fushën e studimit të sigurisë së rrjetit çuan në idenë e mëposhtme: në internet, si dhe në rrjete të tjera (për shembull, Novell NetWare, Windows NT), kishte një mungesë serioze të softuerit të sigurisë që do komplekse kontrolli (monitorimi) në nivelin e lidhjes së të gjithë fluksit të informacionit të transmetuar në rrjet për të zbuluar të gjitha llojet e ndikimeve në distancë të përshkruara në literaturë. Një studim i tregut të softuerit të sigurisë së rrjetit të Internetit zbuloi se mjete të tilla gjithëpërfshirëse të zbulimit të sulmeve në distancë nuk ekzistonin dhe ato që ekzistonin ishin krijuar për të zbuluar një lloj të caktuar sulmi (për shembull, ICMP Redirect ose ARP). Prandaj, filloi zhvillimi i një mjeti monitorimi për një segment të rrjetit IP, i destinuar për përdorim në internet dhe mori emrin e mëposhtëm: IP Alert-1 monitor i sigurisë së rrjetit.

Detyra kryesore e këtij mjeti, i cili analizon në mënyrë programore trafikun e rrjetit në një kanal transmetimi, nuk është të zmbrapsë sulmet në distancë të kryera në një kanal komunikimi, por t'i zbulojë dhe regjistrojë ato (mbajtja e një skedari auditimi me regjistrimin në një formë të përshtatshme për vizuale të mëvonshme analiza e të gjitha ngjarjeve që lidhen me sulmet në distancë në një segment të caktuar të rrjetit) dhe njoftimi i menjëhershëm i administratorit të sigurisë nëse zbulohet një sulm në distancë. Detyra kryesore e monitorit të sigurisë së rrjetit IP Alert-1 është të monitorojë sigurinë e segmentit përkatës të Internetit.

Monitoruesi i sigurisë së rrjetit IP Alert-1 ka funksionalitetin e mëposhtëm dhe lejon, nëpërmjet analizës së rrjetit, të zbulojë sulmet e mëposhtme në distancë në segmentin e rrjetit që kontrollon:

1. Monitorimi i korrespondencës së adresave IP dhe Ethernet në paketat e transmetuara nga hostet e vendosur brenda segmentit të rrjetit të kontrolluar.

Në hostin IP Alert-1, administratori i sigurisë krijon një tabelë statike ARP, ku ai fut informacion në lidhje me adresat përkatëse IP dhe Ethernet të hosteve të vendosura brenda segmentit të rrjetit të kontrolluar.

Ky funksion ju lejon të zbuloni një ndryshim të paautorizuar në adresën IP ose zëvendësimin e saj (i ashtuquajturi IP Spoofing, spoofing, IP-spoofing (jarg)).

2. Monitorimi i përdorimit korrekt të mekanizmit të kërkimit në distancë ARP. Kjo veçori ju lejon të zbuloni një sulm të largët False ARP duke përdorur një tabelë statike ARP.

3. Monitorimi i përdorimit të saktë të mekanizmit të kërkimit në distancë të DNS. Ky funksion ju lejon të identifikoni të gjitha llojet e mundshme të sulmeve në distancë në shërbimin DNS

4. Monitorimi i korrektësisë së përpjekjeve për lidhje në distancë duke analizuar kërkesat e transmetuara. Ky funksion ju lejon të zbuloni, së pari, një përpjekje për të hetuar ligjin e ndryshimit të vlerës fillestare të identifikuesit të lidhjes TCP - ISN, së dyti, një sulm në distancë të mohimit të shërbimit të kryer duke tejmbushur radhën e kërkesës për lidhje, dhe së treti, një i drejtuar "Stuhi" e kërkesave të rreme për lidhje (si TCP ashtu edhe UDP), e cila gjithashtu çon në refuzim të shërbimit.

Kështu, monitoruesi i sigurisë së rrjetit IP Alert-1 ju lejon të zbuloni, njoftoni dhe regjistroni shumicën e llojeve të sulmeve në distancë. Megjithatë, ky program nuk është në asnjë mënyrë një konkurrent i sistemeve Firewall. IP Alert-1, duke përdorur veçoritë e sulmeve në distancë në internet, shërben si një shtesë e nevojshme - meqë ra fjala, pakrahasueshëm më e lirë - në sistemet e Firewall. Pa një monitor sigurie, shumica e përpjekjeve për të nisur sulme në distancë në segmentin tuaj të rrjetit do të mbeten të fshehura nga sytë tuaj. Asnjë nga muret e zjarrit të njohur nuk është i angazhuar në një analizë kaq inteligjente të mesazheve që kalojnë nëpër rrjet për të identifikuar lloje të ndryshme sulmesh në distancë, duke u kufizuar, në rastin më të mirë, në mbajtjen e një regjistri që regjistron informacione rreth përpjekjeve për gjetjen e fjalëkalimeve, skanimit të portave dhe skanimit të rrjetit. me përdorimin e programeve të njohura të kërkimit në distancë. Prandaj, nëse një administrator i rrjetit IP nuk dëshiron të qëndrojë indiferent dhe të jetë i kënaqur me rolin e një statisti të thjeshtë gjatë sulmeve në distancë në rrjetin e tij, atëherë këshillohet që ai të përdorë monitorin e sigurisë së rrjetit IP Alert-1.

tcpdump

Mjeti kryesor për pothuajse të gjitha koleksionet e trafikut të rrjetit është tcpdump. Është një aplikacion me burim të hapur që instalohet pothuajse në të gjitha sistemet operative të ngjashme me Unix. Tcpdump është një mjet i shkëlqyer për mbledhjen e të dhënave dhe vjen me një motor filtrues shumë të fuqishëm. Është e rëndësishme të dini se si të filtroni të dhënat gjatë mbledhjes për të përfunduar me një pjesë të menaxhueshme të të dhënave për analizë. Kapja e të gjitha të dhënave nga një pajisje rrjeti, edhe në një rrjet mesatarisht të ngarkuar, mund të krijojë shumë të dhëna për analizë të thjeshtë.

Në disa raste të rralla, tcpdump mund të nxjerrë daljen direkt në ekranin tuaj dhe kjo mund të jetë e mjaftueshme për të gjetur atë që po kërkoni. Për shembull, gjatë shkrimit të një artikulli, u kap pak trafik dhe u vu re se makina po dërgonte trafik në një adresë IP të panjohur. Rezulton se makina po dërgonte të dhëna në adresën IP të Google 172.217.11.142. Meqenëse asnjë produkt i Google nuk u lançua, lindi pyetja se pse po ndodhte kjo.

Një kontroll i sistemit tregoi sa vijon:

[ ~ ]$ ps -ef | grep googleLini komentin tuaj!